お詫びと訂正

●2011年9月19日

当誌読者の方から、Webサイトにクロスサイトスクリプティング(XSS)があると指摘を頂き、現在は修正済みです。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、ご指摘に対して感謝申し上げます。

おしらせ

編集部からのおしらせ

2022年7月28日(木)20時30分頃から7月29日(金)12時頃まで、ソースコードの一部のクリーンアップを実施した影響でScanNetSecurity会員システムの認証部分にエラーが発生し、会員限定記事が閲覧できなくなる障害が発生しました。ご迷惑をおかけしましたことをお詫び申し上げます。

●2021年12月27日

2021年12月15日(水)に配信した記事「今日もどこかで情報漏えい 第1回『セキュリティインシデントは株価を下げるのか』」において、株式会社ニップンが被害を受けた「サーバー(中略)に対し、同時多発的に全部または一部を暗号化する(中略)サイバー攻撃」を「ランサムウェア攻撃」と誤認し記載する誤りがありました。また、同サイバー攻撃の結果、決算の延期が生じた事象を「業務停止」と記載しましたが、当該用語は「業務運営上の法令違反や経営上の重大な問題があった時に、監督官庁が法に基づいて下す行政処分」の文脈で利用されるケースが多く、あたかも行政処分を受けたような誤解を招きかねないことから「不正アクセスによるサイバー攻撃で決算延期を発表するなど業務に与えた被害は小さくなかった」と記事を訂正しました。読者及び当該企業、関係者の皆様に多大なるご迷惑をおかけしましたことをお詫び申し上げます。

●2021年10月20日

2021年10月20日(水)に配信した記事「株式会社祭の業務委託メンバーが不正アクセス、会計情報を公開」において、企業説明と掲載したスクリーンショットに同一の商号の別の法人であるという誤りがありました。記事を訂正するとともに、読者及び関係者の皆様、及び同一の商号の別法人様に多大なるご迷惑をおかけしましたことをお詫び申し上げます。また、ご指摘いただいた篤志公徳の方に対し心より感謝申し上げます。どうもありがとうございました。

●2019年12月27日

2019年12月26日(木)に配信した記事「OpenBSD において動的ライブラリの読み込み時の検証不備により管理者権限が奪取可能となる脆弱性(Scan Tech Report)」において、記事執筆時点でセキュリティパッチが公開されていないと記載しましたが、パッチは公開されていました。記事を訂正するとともに、読者及び関係者の皆様にご迷惑をおかけしましたことをお詫び申し上げます。また、ご指摘いただいた篤志公徳の技術者に対し心より感謝申し上げます。どうもありがとうございました。

●2019年1月24日

2019年1月23日(水)に配信した記事「「TO」に入力したアドレスが「BCC」でのメール受信者に流出、担当者は認識なく誤送信防止システムでも防げず(横浜市)」における記載、

メールを送信する際に、本来は全ての送信先アドレスをBCCに入力すべきところ

に関して、憂国の読者様より「誤送信を助長する表現である」旨のご意見をいただきました。

「誤送信を助長する」意図はなかったものの、編集部で協議したところ、当該部分で用いられている言葉「本来」には「当然そうあるべきこと。あたりまえ。普通。通常。(三省堂 大辞林)」の意味があり、「入力すべき」にも同様の含意があるという結論に至りました。

これはすなわち、たとえ執筆時にそのような意図がなかったとしても、BCC 機能を利用して複数アドレスへの一斉送信を行う運用方法が「当然で」「あたりまえのこと」であるというメッセージを当誌が発した可能性を完全に排除することができないものであり、そこで当該記述を、

訂正前:メールを送信する際に、本来は全ての送信先アドレスをBCCに入力すべきところ

訂正後:メールを送信する際に、電子メールのブラインドカーボンコピー(BCC)機能を利用し不特定多数に一斉送信を行うという、情報漏えいのリスクが存在し、かつ現場の操作者にそのリスクを一方的に負わせる方法を用いて送信した際、全ての送信先アドレスをBCCに入力するつもりが

上記の通り訂正しました。本記述に関し、心よりお詫び申し上げます。また、課題解決に寄与する素晴らしいご意見をいただきました憂国の読者様には改めて感謝申し上げます。弊誌では今後、メール誤送信の問題解決に関してメディアとしてできることに取り組んで参ります。

●2018年3月7日

2018年2月14日(水)に配信した記事「シスコ「ASA」にリモートコード実行とDoSの脆弱性、至急適用を呼びかけ(IPA)」において記載事実に誤りがありました。

【誤】独立行政法人 情報処理推進機構(IPA)は2月13日、「Cisco ASAの脆弱性対策について(CVE-2018-4871)」を発表した。

【正】独立行政法人 情報処理推進機構(IPA)は2月13日、「Cisco ASAの脆弱性対策について(CVE-2018-0101)」を発表した。

読者及び関係者の皆様にご迷惑をおかけしましたことをお詫び申し上げるとともに、ご指摘に対し心より感謝申し上げます。

●2016年6月27日

「外部からの不正アクセスで「ViVi」公式通販サイトから個人情報が流出(講談社)」の続報として、6月24日(金) 午前8時に 「 「ViVi」 通販サイトで会員情報流出、最大42サイト約98万件に拡大するおそれ(講談社) 」という記事タイトルで配信した記事タイトルについて、タイトルが事実と異なる解釈ができるという意見をいただいたため、6月27日(月) 午前10時48分 「 「スパイラルEC」 の脆弱性が悪用され 「ViVi」 通販サイトで会員情報流出、同一ECプラットフォーム利用の他社で最大42サイト約98万件に拡大するおそれ(パイプドHD) 」 と変更しました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、ご意見に対して心より感謝申し上げます。

●2013年10月8日

10月7日付けで本誌が配信いたしました「Scan名誉編集長 りく君の セキュリティにゃークサイド「官民連携によるマルウェア対策支援プロジェクトが行われるんだにゃーの巻」(10月7日版)」の記事に関し、ご指摘をいただき、「すでにフジテレビや一般財団法人日中経済協会や日本の国会議員などが被害に遭っているんだにゃー。」を「すでにフジテレビや一般財団法人日中経済協会が攻撃されていたみたいなんだにゃー。」に訂正しました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、ご指摘に対して感謝申し上げます。

●2013年5月24日

弊誌ScanNetSecurityの姉妹媒体である、株式会社イードが運営する「インサイド」に5月21日、不正アクセスが発生し個人情報が漏えいしたことにより、ScanNetSecurity読者の皆様に、多大なご迷惑とご心配をおかけいたしましたことを深くお詫び申し上げます。同日、「インサイド」以外の株式会社イードが運営する全ての媒体に関しても、不正アクセスやその他攻撃の証跡等の調査を実施しましたが、現時点では問題が無いという報告を受けております。また、ScanNetSecurityは、http://scan.netsecurity.ne.jp/ でニュース記事を配信するCMS以外のシステムは全て、株式会社イードの運営するプラットフォームとは別のシステムで稼働しております。このたびは、ScanNetSecurity読者の皆様に御懸念とご心配をおかけいたしましたこと、重ねてお詫び申し上げます。

株式会社イード メディアプラットフォーム事業本部

ScanNetSecurity発行人 高橋潤哉

※なお、ScanNetSecurity編集人を務める、株式会社トライコーダ代表取締役社長 上野 宣 氏は、株式会社イードからの委託を受け、弊誌ScanNetSecurityの記事製作とディレクション等の編集業務を行っており、本事故に関わるシステム管理、善管注意義務は、上野氏の受託業務の完全な範囲外であることをあわせて記載いたします

●2013年4月30日

本日付けで本誌が配信いたしました「日本警視庁、IPS 業界に Tor の禁止を求める~ネット上の匿名人物?それなら悪いやつに違いない(The Register)」の記事に関し、ご指摘をいただき、「IPS業界に」を「ISP業界に」に訂正しました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、ご指摘に対して感謝申し上げます。

●2011年11月21日

読者の方からのご指摘により、工藤伸治のセキュリティ事件簿シーズン3 第4回「親衛隊」の、固有名詞の表記を一部変更いたしました。ご指摘いただいた読者様には、この場を借りて御礼申し上げます。ありがとうございました。

●2011年9月19日

当誌読者の方から、Webサイトにクロスサイトスクリプティング(XSS)の脆弱性があると指摘を頂き、現在は修正済みです。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、ご指摘に対して感謝申し上げます。

●2011年6月21日

2011年6月20日付けで本誌が配信いたしました「インドの5つ星ホテルでパスポートデータが閲覧可能に(Far East Research)」の記事に関し、論旨矛盾のご指摘をいただき、「公開されていないディレクトリ」を「公開ディレクトリ」に訂正しました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、本誌誤報のご指摘に対して感謝申し上げます。

●2011年4月5日

2011年4月5日付けで本誌が配信いたしました「300万以上のアカウントのパスワードを「password」に変更するハッキング(エフセキュア)」の記事に関し、執筆者の確認を得て、エイプリルフールであることが明らかになりました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、本誌誤報のご指摘に対して感謝申し上げます。

●2010年12月1日

2010年5月26日付けで本誌が配信いたしました「ホームページ作成会社の社長、自作プログラムで図書館にDoS攻撃(愛知県警察)」の記事に関し、その後の発表により「DoS攻撃」ではないことが明らかになり、記載内容に誤りがありました。読者及び関係者の皆様にはご迷惑をおかけしましたことをお詫び申し上げるとともに、本誌誤報のご指摘に対して感謝申し上げます。

《ScanNetSecurity》

特集

アクセスランキング

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

タカラベルモントの海外向けウェブサイトのサーバがフィッシングメール送信の踏み台に

-

スペシャリスト集結! マネーフォワード・ラック・富士ソフト・電通総研から学ぶ、脆弱性診断内製化の成功法則とは? AeyeScan 導入企業との公開対談PR

-

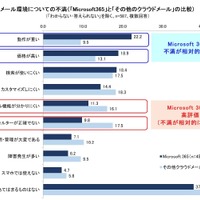

重い 高い 検索も使いにくいメールを企業の 6 割が使う理由

-

研究開発の推進責務が撤廃ほか ~「NTT法」改正法律成立を受け NTT がコメント

-

RoamWiFi R10 に複数の脆弱性

-

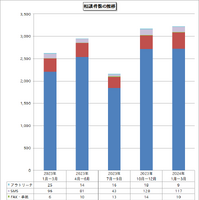

2024年第1四半期 IPA 情報セキュリティ安心相談窓口の相談状況、サポート詐欺被害時の漏えい可能性判断ポイントほか

-

Linux の GSM ドライバにおける Use-After-Free の脆弱性(Scan Tech Report)