正統派ハクティビズムと直接攻撃型ハクティビズム―ScanNetSecurity 勉強会レポート

ハッカーやハクティビズムの研究者であり、関連著書も多い一橋大学院 社会学研究科 塚越健司氏が講師となり、「ハクティビズムの動機と歴史」と題したセミナーが9月4日、都内にて開催された。

研修・セミナー・カンファレンス

セミナー・イベント

セミナー冒頭では、ScanNetSecurity発行人 高橋潤哉が挨拶をかねて登壇し、セミナー本題の予備知識として、攻撃者の4つの類型について説明した。その4つは、犯罪組織、国家・政府、一般個人、ハクティビストである。このうち、セミナーの主題となるハクティビストは、攻撃対象を国家、企業、ブランドなどととし、目的は社会変革にあるのではないかと述べた。そして、ハクティビズムの研究者として講師である塚越氏を紹介した。

塚越氏は、一橋大学院では、政治社会や情報社会論を専攻し、フランスの思想家ミシェル・フーコーの研究をしている。その中で、ハッカーやウィキリークス、ハクティビズムの活動などに興味を持つようになったという。ハッカーに関する研究や論文について、理系の研究者や情報セキュリティの専門家によるものは多く存在するが、人文的視点での分析や考察は珍しいといえるだろう。

ハクティビズムを語るには、ハッカーとは?という疑問やその理念を解き明かす必要があるとし、塚越氏は、まずハックとは何かという話から始めた。ハック、ハッキングの定義はさまざまだが、語源は1950年代のMIT(マサチューセッツ工科大学)の鉄道模型クラブにあるのではないかとした。そのうえでハックの定義を次のようにまとめた。

1.合理的かつ創造的なシステムの改善行為

2.最小限の努力で最大限の効果を発揮すること

続いて「ハッカーズ」(スティーブン・レビー著、1984年刊)から、情報分野における「ハッカー倫理」は情報の自由と反権威主義の2つがその行動を特徴づけているとした。いわゆるハッカーは、情報は自由でなければならないとし、権威や権力は信用するな、という2つの倫理観によって行動するということだ。この意味するところは、前述のハックができる環境を作るということである。ハッカーにとっては、技術や情報について、ハッキングの自由や環境の確保することが大義となるわけだが、これがどのようにして、現在のハクティビズムのような活動につながるのだろうか。

塚越氏は、ハッカーの活動が政治と関わりを持つようになったのは、1960年代のアメリカ西海岸の反戦運動やヒッピー運動まで遡れるという。その後、70年代以降には、アメリカ政府と暗号化をめぐる争いが起きている。ハッカーたちは情報の自由を守るため、権力や体制から情報を管理されないように暗号化技術を研究したり利用したりし始めた。すると、政府は暗号化技術を法的に規制しようとする。

この争いでハッカーが取った行動は、自分たちで開発したPGP暗号の技術をインターネットに公開することだ。これが1991年のことである。法律で規制される前に暗号化技術を公知の事実として、社会に浸透させてしまえば、政府の暗号化管理政策を無効にできると考え、それを実行したというわけだ。また、政府の暗号化政策に反対するハッカーたちのメーリングリストやコミュニティである「サイファーパンク」の活動もこのころ、1992年に始まっている。

これらPGP暗号の公開やサイファーパンクは、ハッキングの技術を政治的な活動(Acitivism)に応用した「ハクティビズム」の源流といえるものだと塚越氏は述べる。実際、PGP暗号の公開は、その後アメリカ政府の暗号化管理政策を無効にさせることに一役買っている。

近年では、ジュリアン・アサンジ氏によるウィキリークスも代表的なハクティビズムといえる。ウィキリークスは、匿名性を保ったまま政府や企業の不正を発信できるサイトである。ウィキリークスのシステムによって、社会をハックしようという目的で作られているからだ。ちなみに、アサンジ氏は、サイファーパンクのメンバーでもあったそうだ。

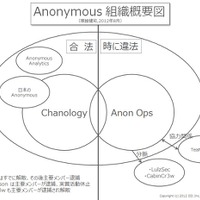

ウィキリークスと前後して、世間を騒がすハクティビズムにアノニマスの活動もある。アノニマスは、アメリカの画像掲示板である4chanから生じた抗議集団であり、デモ(合法)やDDoS攻撃(違法)、時にはデータを盗んで公開することもある。メンバーが決まった組織でもなくトップも存在しない。ガイ・フォークスの仮面を使い活動にキャラクター性を持たせ、インターネット文化との親和性が高いのも特徴である。

アノニマスをこのようにまとめた塚越氏だが、アノニマスは、それまでのハクティビズムとは一線を画す異質な活動だという。ウィキリークスまでのハクティビズムは、ハッカー倫理に従いツールやシステムを利用し、間接的に社会をハックする活動と定義できるが(正統派ハクティビズム)、アノニマスは、ハッカー倫理だけでなくネット文化を取り込み、直接的な攻撃によってその存在を社会にアピールする(直接攻撃型ハクティビズム)。合法、違法という行動基準は希薄であり過激な活動につながりやすいともいう。

塚越氏によれば、アノニマスによって「分化したハクティビズム」は、以前より社会的意義を問われているという。一部の法律学者も、実害の少ないDDoS攻撃は、市民的不服従のための手段であって、状況しだいでは合法にすべきではないか、と唱えている。例えば、専制政府や独裁政権のサイトへの攻撃などである。

SONYのPlayStationネットワークへの攻撃(アノニマスは最初のDDoS攻撃のみに声明を出しているが、その後の不正アクセスやアカウント情報の公開は関与していないという)も、ハッカーに対する訴訟措置への抗議が引き金になっている。社会は、このようなコンプライアンスを越えた大義への対応を余儀なくされている。

最後に塚越氏は、社会は、利益にも害にもなるハクティビズムの意義を是々非々で考え、それに対峙しなければならないと、セミナーを締めくくった。

セミナー終了後の質疑応答で、アノニマスの標的とされた企業の対処方法は? という質問がなされた。塚越氏は、一概に言うことは難しいと前置きし「ハッカーやアノニマスは、彼らの倫理や価値観で行動しています。特定の価値観による攻撃には、標的とされた企業の社会的価値やメッセージをしっかり伝えることで、説明責任を果たすことが自分たちの正当性を訴え、社会の理解を得るために重要ではないかと思います。」と回答していた。

《中尾 真二》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

ゆめタウン運営イズミへのランサムウェア攻撃、VPN 装置から侵入

-

範を示す ~ MITRE がサイバー攻撃被害公表

-

東急のネットワークに不正アクセス、連結子会社のファイルサーバでデータ読み出される

-

検診車で実施した胸部レントゲン検診が対象、川口市の集団検診業務委託先へランサムウェア攻撃

-

認証とID管理にガバナンスを ~ NTTデータ先端技術「VANADIS」で実現する「IGA(Identity Governance and Administration)」とはPR

-

脆弱性管理クラウド「yamory」SBOM 機能に関する特許取得

-

NRIセキュア 研修コンテンツ「セキュアEggs」基礎編オンデマンド提供、30日間アクセス可

-

個人情報漏えいの疑いも ~ 八尾市立斎場職員が加重収賄罪ほかの容疑で逮捕

-

DHCP のオプション 121 を利用した VPN のカプセル化回避の問題、VPN を使用していない状態に

-

runc におけるコンテナ内部からホスト OS への侵害が可能となるファイルディスクリプタ情報漏えいの脆弱性(Scan Tech Report)