Man in the Browser と Man in the Middle 攻撃(CA Security Reminder)

ふたつの新たなインターネットの脅威が現われました。「Man in the Browser (MITB)」と「Man in the Middle(MITM)」と呼ばれ、ユーザアカウントを盗み、金融詐欺を犯すためにワンタイムパスワード(OTP)のような従来の多要素認証技術を回避する洗練された技術を用います。

特集

特集

本稿は、CA Technologiesの公開資料をもとに、フィッシング詐欺やオンラインバンキングの脅威となる、Man in the Browser (MITB) と Man in the Middle(MITM) を考える。

--

●新たな脅威の出現

この数年間で、ふたつの新たなインターネットの脅威が現われました。これらの攻撃は、「Man in the Browser (MITB)」と「Man in the Middle(MITM)」と呼ばれ、ユーザアカウントを盗み、金融詐欺を犯すためにワンタイムパスワード(OTP)のような従来の多要素認証技術を回避する洗練された技術を用います。これらの攻撃により、金融関連組織は、進化する脅威の環境においてユーザを安全に認証し、トランザクションの完全性を確実なものとする必要性に迫られています。

●MAN IN THE BROWSER

「トロイの木馬によってブラウザを攻撃する新たな脅威が出現しています。新たなトロイの木馬の新種は、ブラウザ内で形成されて容易にトランザクションを修正し、ユーザが意図したトランザクションを表示します。それらは構造的に、ユーザとブラウザのセキュリティの仕組みの間のman in the middle攻撃です。同様な手口のフィッシング攻撃とは違って、これらの新しい攻撃は、ユーザは本物のサービスとして利用し、通常通り正しくログインし、何も違いが見あたらないので、ユーザに全く気付かれません。(Philipp Guhring “Concepts against Man in the Browser Attacks” 2006)」

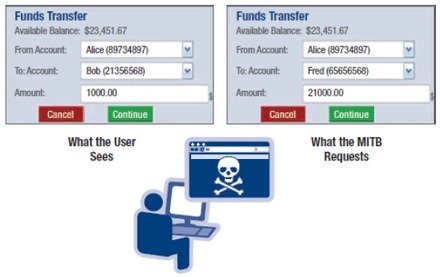

MITBの脅威は、リアルタイムで発生するWebトランザクションを修正できる生け贄のコンピュータ上のトロイの木馬マルウェアを使います。ユーザがOTPトークンやスマートカードおよびPKIを含む認証技術を使って金融機関に自身を認証するまでトロイの木馬は介入してきません。

一旦、本物のサイトに接続され、ユーザと金融機関の間の認証された本物のセッションがピギーバックされると、MITB攻撃はユーザのブラウザ内のトランザクションの外観を改竄します。改竄がリアルタイムで発生するため、MITBはユーザが不正に気がつきません。例えば、ユーザは口座からお金の支払い処理をし、ブラウザもそのように表示されますが、実際は、MITB攻撃者はユーザのお金を第三者の口座に送金しています。ユーザには、ユーザが意図した処理が行われたように見えますが、ユーザ自身の口座に侵入する知られざる共犯者になっているのです。

以下は、MITB攻撃がどのように成されるかの例です。

1. Aliceは$1,000をBobに送金するようリクエストします

2. MITBは$21,000をAbeに送金するようリクエストを改竄します

3. MITBは銀行に不正リクエストを提出します。

4. 銀行はAbeへの$21,000の送金確認を要求します

5. MITBは、ユーザに元のリクエストに基づく確認ページに改竄して提示します

6. Aliceは処理の詳細をレビューしてリクエストを確認します

7. 銀行は$21,000をAbeに送金します@

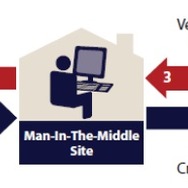

●Man in the Middle

MITM攻撃は、不正Webサイト上で顧客が認証情報を漏らすことを当てにしています。攻撃者は、銀行ポータルのような本物のサイト上で署名をするために正当な認証情報を転送し、正当なユーザと正当なサイトの間のリレーの役割を演じます。

MITM攻撃の尋常でないところは、ユニークなパスワードを毎回生成するワンタイムパスワード(OTP)トークンを顧客が使っているにもかかわらず、その攻撃が成功する点です。攻撃者は、ワンタイムパスワードの期限が切れる前に署名し、顧客の認証情報を銀行ポータルに即座に送ります。

以下は、MITM攻撃がどのように成されるかの例です。

1. ユーザは、フィッシングメールのリンクをクリックするとMITMサイトに導かれ、トークン生成のワンタイムパスワードを含む認証情報を入力します

2. MITMサイトは銀行のサイトに接続し、盗んだ認証情報を使って本物のユーザになりすまします。

3. 銀行サイトはMITMに口座へのアクセスを許可します。

4. MITMは、システムが利用不能と記載された偽のページをユーザに表示し、ユーザがログオフしたくなるまで待ち、ログオフを確認する偽のページを表示します。

顧客とポータルの間のトラフィックを傍受することによって、MITM攻撃者は以下のことができます。

・ユーザの認証情報を取得し、本物のユーザに成りすましてポータルへのアクセスを試みます。(認証情報が固定パスワードの場合)

・「一時的なシステムダウン」や「ログインできません」というメッセージを表示して、ポータルが使用不能であるとユーザが思っている間にログインします(OTPトークンのように認証情報が動的である場合)

・システムにログインし、ユーザがセッションを止めようとするまでユーザとポータルの間のすべての活動をリレーします。そして、ユーザアカウントでログインしたまま「ログオフしました」とのメッセージを表示します。(OTPトークンのように認証情報が動的である場合)

(※この記事は「Man in the Browserおよび Man in the Middle攻撃からオンライン顧客を保護」の一部を抜粋しました)

《CA Technologies》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

クラウド労務管理「WelcomeHR」の個人データ閲覧可能な状態に、契約終了後も個人情報保存

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

2023年「業務外利用・不正持出」前年 2 倍以上増加 ~ デジタルアーツ調査

-

クラウド型データ管理システム「ハイクワークス」のユーザー情報に第三者がアクセス可能な状態に

-

雨庵 金沢で利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

GROWI に複数の脆弱性

-

セトレならまちで利用している Expedia 社の宿泊予約情報管理システムに不正アクセス、フィッシングサイトへ誘導するメッセージ送信

-

SECON 2024 レポート:最先端のサイバーフィジカルシステムを体感

-

「味市春香なごみオンラインショップ」に不正アクセス、16,407件のカード情報が漏えい

-

KELA、生成 AI セキュリティソリューション「AiFort」提供開始