遠隔操作ウイルスの指令に、検出が難しいDNSを使用する攻撃を確認(ラック)

ラックは、遠隔操作ウイルスに対する指令の伝達手段としてDNSパケットを悪用する事案を初めて確認し、注意喚起情報として公開した。

脆弱性と脅威

脅威動向

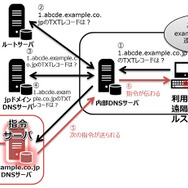

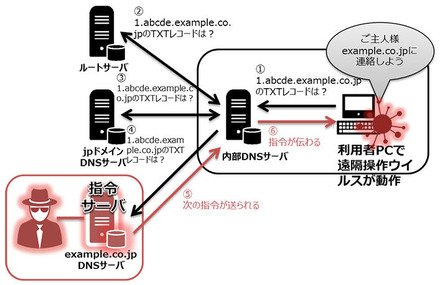

このRATを解析したところ、攻撃者との指令伝達にDNSの通信を使用するDNSトンネリングとも言われる手口であることが確認されたという。同社が緊急対応した事案で、この手口が使用されたケースは初となる。攻撃者は、DNSサーバを模した指令サーバ(C2サーバやC&Cサーバとも呼ばれる)を構築し、企業内部で活動する遠隔操作ウイルスが、通常のDNS要求を模したリクエストを指令サーバのドメインに送り、指令の伝播を実現していた。

DNSは、インターネット接続機能を持つ機器には必須の技術であるため、影響を受ける機器が非常に多い。また、DNSサービスへのアクセスを防ぐためには、攻撃者が用意したDNSサーバのドメイン名を知る必要がある上に、知っていてもアクセスの制限が難しい。さらに、DNSの動作履歴をログとして記録している企業はほとんどなく、不正なDNSアクセスに気づきにくい。同社では、対応は困難であるが不正なDNS通信があるかどうかを調査し、検出された場合には速やかに対策を行う必要があるとしている。

《吉澤 亨史( Kouji Yoshizawa )》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

護衛艦いなづまの艦長、資格のない隊員を特定秘密取扱職員に指名し懲戒処分

-

ランサムウェア被害の原因はスターティア社の UTM テストアカウント削除忘れ

-

「意識を高揚させよう」と思い特定秘密の情報を知るべき立場にない隊員に特定秘密の情報を漏らす、懲戒処分に

-

社内不正 1位 情報持ち出し・2位 横領・3位 労働問題 ~ 被害企業 230 社調査

-

メディキットホームページに不正アクセス、閲覧障害に

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

デジサートのEV証明書の記載フォーマットに誤り、再発行とサーバへの入れ替え呼びかけ

-

Proofpoint Blog 36回「身代金を払わない結果 日本のランサムウェア感染率減少? 感染率と身代金支払率 15 ヶ国調査 2024」

-

日本は悪意ある内部犯行による漏えいが 12 ヶ国中最小、プルーフポイント「Data Loss Landscape 2024(情報漏えいの全容)」日本語版

-

経団連、個人情報保護法に基づく漏えい報告や本人通知にリソースを割く現状を問題視