[登録受付24日迄] iPhone6s , Nexus6p , Galaxy S7 ~ モバイルデバイス脆弱性発見コンテスト「Mobile Pwn2Own」賞金総額 6,700 万円

また Pwn2Own には世界中の脆弱性ハンターが集まるため、毎回世界中の主要テクノロジーメディアが多数取材に来ていることで、ここで発見された脆弱性は即時に世界中に報道され、修正が開始される。

研修・セミナー・カンファレンス

セミナー・イベント

今年日本で 4 回目の開催になる「Mobile Pwn2Own 」は、現 TrendMicro 社傘下の脆弱性リサーチ部門 Zero Day Initiative (ZDI) が運営と賞金を用意し、複数のセキュリティ企業やモバイル機器企業が応援している。提供される予定の賞金総額は US$ 670,000 (約 6700 万円)にのぼり、日本からのコンテスト参加も期待されている。実際に 2014 年の東京開催での Mobile Pwn2Own では日本からの参加チームが約 400 万円の賞金を獲得した。スマートフォン・セキュリティの研究者の方はふるって応募して欲しい。

「Mobile Pwn2Own」参加のためには ZDI への参加申し込み ( 10月24日(月)〆切 ) と、「PacSec 2016」カンファレンス参加登録することが条件となっている。10 月 20 日(木)までの PacSec 2016 オンライン通常登録では 40,000 円(税別)とリーズナブルな金額になっているので、相対的に少ない投資でチャレンジできるといえる。もし賞金が取れればリターンは大きい。

Pwn2Own コンテストは、カナダで開催されている CanSecWest セキュリティ・カンファレンスの 2007 年の際に同時開催されて始まった。その時に共同開催した当時 HP 社の脆弱性リサーチ部門 Zero Day Initiative がその時から続けて協力し、CanSecWest の姉妹カンファレンスである PacSec でも2013年から開催し始めた。また Pwn2Own には世界中の脆弱性ハンターが集まるため、毎回世界中の主要テクノロジーメディアが多数取材に来ていることで、ここで発見された脆弱性は即時に世界中に報道され、修正が開始される。

今回のターゲットとなるデバイスは、以下の3種類になる。

・Apple iPhone6s

・Google Nexus6p

・Samsung Galaxy S7

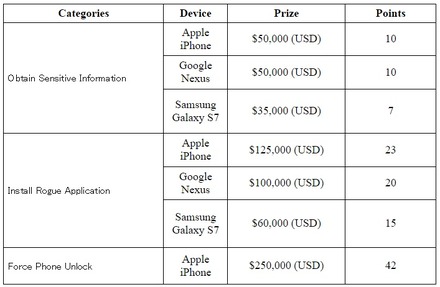

また今回の賞金は3つのカテゴリーでデバイスごとに用意されている。ある意味ここから重大性と難易度のランクを感じることができるだろう。

● センシティブ情報の入手

・$50,000 iPhone6s

・$50,000 Nexus6p

・$35,000 Galaxy S7

● 不正なアプリケーションのインストール

・$125,000 iPhone6s

・$100,000 Nexus6p

・$60,000 Galaxy S7

● 強制アンロック

・$250,000 iPhone6s

Pwn2Own コンテストは割り当てられた専用の部屋の中で行われ、ターゲットとなるデバイスは電波シールドボックスの中で外部との通信ができない状態で競われる。参加者は18歳以上であること、アメリカが制裁処置を取っている国の国民でないこと、開催する国の法律に抵触する行為を行わないこと、TrendMicro の社員やその傘下の企業社員は参加出来ないことなどの開催ルールがある。ZDIへのPwn2Own参加申し込みは zdi@trendmicro.com まで。

Mobile Pwn2Ownの賞金など詳細は以下リンクを参照して欲しい。

http://blog.trendmicro.com/presenting-mobile-pwn2own-2016/

また、参加ルールについては以下を参照して欲しい。

http://zerodayinitiative.com/MobilePwn2Own2016Rules.html

《ScanNetSecurity》

関連記事

この記事の写真

/

関連リンク

特集

アクセスランキング

-

範を示す ~ MITRE がサイバー攻撃被害公表

-

脆弱な DMARC セキュリティ・ポリシーを悪用、北朝鮮スピアフィッシング詐欺

-

東京メトロ社員が遺失者になりすまし、現金総額 235,458円 ほか遺失物着服

-

TwoFive メールセキュリティ Blog 第14回「いよいよ6月、メルマガが届かなくなる…!? ~ メルマガ配信している皆さん ワンクリック購読解除の List Unsubscribe対応は済んでますか?」

-

「マルカワみそ公式サイト」に不正アクセス、カード情報に加えログイン用パスワードも漏えい

-

テレ東「ヤギと大悟」公式 X アカウントが乗っ取り被害、意図しないポストが数件行われる

-

ランサムウェア「LockBit」被疑者の資産を凍結し起訴

-

ランサムウェア被害の原因はスターティア社の UTM テストアカウント削除忘れ

-

豊島のサーバにランサムウェア攻撃、復旧済みで業務に影響なし

-

護衛艦いなづまの艦長、資格のない隊員を特定秘密取扱職員に指名し懲戒処分

![[インタビュー] 脆弱性を探す「バウンティハンター」を育てる、高度サイバーセキュリティ人材育成の一環 (MBSD) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/20559.jpg)

![[インタビュー]Mobile Pwn2Own 2013挑戦のためのTEAM of MBSDの作戦 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/8101.jpg)