サイバーセキュリティ技術者の「職人技」どこまで標準化できるか

セキュリティ診断事業のこうした特徴や課題は、熟練職人が支えていた時代の金型製造やソフトウェアテストの業界とよく似ている。

製品・サービス・業界動向

新製品・新サービス

PR

株式会社SHIFT SECURITY

https://www.shiftsecurity.jp/

株式会社SHIFTは、システムやアプリケーションの不具合を見つけるソフトウェアテストに特化した企業で、2005年に設立された。創業社長の丹下大は、携帯電話の金型製造に、三次元CADと光造形技術を活用することで日本の製造業に新風を吹き込んだベンチャー企業 株式会社インクス(現 SOLIZE株式会社)に京都大学大学院卒業後新卒入社し、後に独立し株式会社SHIFTを設立、2009年以降ソフトウェアテスト事業に注力して急成長を遂げた。

株式会社インクスの肝となった競争力のひとつが、金型職人が持つ高度な技術の可視化と標準化だった。熟練の職人しか到達し得ないとされてきた作業工程をそれ以上細かくできないレベルまでブレイクダウンし、数値化、データベース化することで、プロセスの大幅短縮に成功した。丹下は、株式会社SHIFTのソフトウェアテスト事業にこの方法論を受用した。

ソフトウェアテストで行われる作業と判断の過程を徹底して可視化し、洗い出すことで標準化された情報は、独自に開発した「CAT(Computer Aided Test)」と呼ばれるソフトウェアテスト管理ツールに展開されていった。同時に、テストエンジニアの採用には、「CAT検定」と呼ぶ、「正確性」「スピード」「伝達能力」「テスト適性」「タイピング能力」といったソフトウェアテストに必須となる能力の有無を測る検定試験を採用し、これまでに3万人を超える受検験者が検定を受け、合格率6%の狭き門を突破した人材のみがソフトウェアテストに資質があると認められ、採用された。

人材育成までを包含するエコシステムを完成させた株式会社SHIFTは、2014年東証マザーズに上場、2017年8月期の株式会社SHIFTの年商は連結で80億円を、時価総額は400億円を超えた。株式会社SHIFTは、それまで属人性の高い典型的労働集約産業と見られていたソフトウェアテストという事業をスケールさせることに成功した。

株式会社SHIFT SECURITYは、株式会社インクスで確立され、株式会社SHIFTで洗練されたこの標準化のノウハウを、セキュリティ診断事業に適用しようとする野心によって設立された。

セキュリティ診断サービスは現在、技術力が主な差別化要因とみなされるサービスであり、高い技術力を持つ人材は「ホワイトハッカー」「セキュリティトップガン人材」等と呼ばれ、尊ばれて、サービスや事業の看板としても活用される。

そうしたトップガン人材の技術水準を示す尺度のひとつに、国内外で開催されるハッカーコンテストの成績がある。なかでも毎年8月にラスベガスのハッカーカンファレンス DEF CON で開催される CTF(Capture The Flag)と呼ばれるサイバー攻撃と防御の技術を競うコンテストは世界最高峰とされ、日本からも複数のチームが毎年参戦、若さを燃やし文字通り命を削り戦いに挑む。

セキュリティ診断業界で実績とブランドを持つ企業は、平河町にはじまり、大手町、八重洲、水天宮、月島など、トップクラスの企業は5社から6社であるが、そうした企業に在席するエンジニアも、国内外のコンテストに参加する。コンテスト以外にも、GoogleやFacebook、Microsoft、日本ではサイボウズやLINEなどが主催する「バグバウンティ」と呼ばれる、ソフトウェアの脆弱性発見者に懸賞金を支払う制度や、 JPCERT/CC とIPAが運営する脆弱性情報共有基盤JVNへの脆弱性報告など、技術力をアピールする場は多数存在する。少なくない企業が自社の技術者がこうしたコミュニティに参加することを妨げておらず、積極的に推奨するケースも少なくない。それは、とりもなおさず「セキュリティ技術者の技術力」=「その企業のサービス水準」であるという前提がサービス提供側にもサービス利用側にも存在するからだ。

優秀な技術者がセキュリティ事業の魅力を構成する傾向は今後も決して変わらないことは断言できる。しかし、こうしたトップガン人材の技術力に頼ることによる問題も存在した。サービス利用側から見ればそれは、品質のバラツキや長期間の待ち行列である。有名な技術者が自社の案件を担当してくれることは、追加料金を支払って特定の技術者を指定する契約でも結ばない限り不可能だし、たとえ優秀な技術者であっても分野による得意不得意は存在する。また、トップクラスの5社から6社に発注しようとしたら、繁忙期でなくても3ヶ月待ちも珍しくない状況だ。サイバーセキュリティ経営ガイドラインなどによって増加した診断需要に供給側が追いつけない。

一方でサービス提供側を苦しめる問題は、採用と成長の困難さだ。戦力となる技術者を年に2~3人採用できたらかなり幸運であり、技術者の数が事業規模と正比例する典型的労働集約産業となっている。また、せっかく獲得あるいは育成した人材を、さらに資本力のある別の企業から引き抜かれる恐れが常に存在する。

セキュリティ診断事業のこうした特徴や課題は、熟練職人が支えていた時代の金型製造やソフトウェアテストの業界とよく似ている。したがって、もし、株式会社インクスで生まれ、株式会社SHIFTが錬磨した、職人技を標準化する方法が、このセキュリティ診断事業にも適用可能であるなら、人材に関わる問題だけでなく、一定の品質、充分な供給、事業の成長の課題にも解を示すことができる。株式会社SHIFT SECURITYはこうした志のもと設立された。

株式会社SHIFT SECURITYを立ち上げ、代表に就任したのは、過去ふたつの企業で、セキュリティ診断事業の立ち上げと成長を技術者として支えながら、役員として経営にも参画した人物だ。診断技術者の知見を、株式会社SHIFTの優秀なテストエンジニアとともに第三者視点で客観的に棚卸しを行い評価することで、標準化を進める計画だった。東京が記録的猛暑を迎えた2016年夏、セキュリティ診断を標準化する挑戦の第一歩が踏み出された。

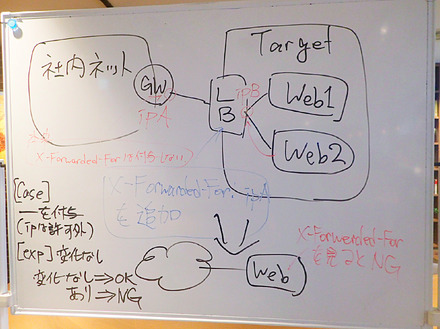

すぐにセキュリティ診断業務の標準化がはじまった。技術者が診断時に行う作業とそれぞれの判断の関連を図示しながら棚卸しを行い、テストエンジニアの判断がもはや必要ない最小単位まで作業がブレイクダウンされていった。最終的にそれ以上細かくできないレベル、特定の条件に関して「YES」か「NO」だけで回答できるところまで達すれば、その診断プロセスは標準化できたことになる。その手順で実施さえすれば、たとえ未経験者でも同じ結果になるからだ。

セキュリティ脆弱性診断業務の工程は大きく「認証」「セッション」「アクセス制御」「入力制御」「出力制御」「データ保護」などの10項目に分けられ、そのうちたとえば大項目「入力制御」に関しては「バリデーション」「SQLインジェクション」「NoSQLインジェクション」「OSコマンドインジェクション」「ファイルパスインジェクション」他、計11の中項目にさらに細分化され、それぞれの中項目はさらに小項目にブレイクダウンできる…。

●セキュリティ脆弱性診断業務全体

・認証

・セッション

・アクセス制御

・入力制御

・出力制御

・データ保護

・

他 10件の大項目に分けられる要素により構成

●入力制御

・バリデーション

・SQLインジェクション

・NoSQLインジェクション

・OSコマンドインジェクション

・ファイルパスインジェクション

・

他 計11件の中項目に分けられる要素により構成

(以下略)

いつ終わるともしれない診断事業の標準化作業は、猛暑日3回、真夏日57回の2016年灼熱の東京で着々と進行した。診断作業の標準化が、8割方終了したと判断できたとき、季節はすでに秋を迎えていた。

8割方の完成度で標準化された、いわばβ版の診断プラットフォームを用いて、そこから先の練度を上げる方法として考えられたのは、実際の企業の現場でセキュリティ診断を行うことだった。しかし、β版ではまだ料金を受け取るレベルに達していないことは充分にわかっている。

そこで、完全に無料で診断させてもらうかわりに、NDAを締結し、その企業がふだん利用している他のセキュリティ診断会社の結果と、β版診断の結果の差をフィードバックしてもらう方法が採られた。株式会社SHIFTのソフトウェアテストの顧客のうち、セキュリティ診断を行っている企業から協力を募り実現した。β版の診断プラットフォームを用いて診断を行うテストエンジニアは、それまでにセキュリティ診断の経験がない(ただし業務適性は高いと判定された)株式会社SHIFTのエーステストエンジニアがアサインされた。

こうして実施された、標準化診断β版と、図らずも比較対象となった、熟練者による従来型の診断事業のABテストの結果は理想とはほど遠いものだった。基礎部分の8割は標準化できていたと思っていたものの、見落としや漏れが大量に存在し、何よりテストエンジニアが判断できず上にエスカレーションすることによる手戻りがおびただしく発生し、想定をはるかに超える作業時間を要した。

8割方完成したと考えていたがそれは本当に正しかったか。もしそうでないとしたら自分たちはいまどこにいるのか。どす黒い疑心暗鬼がチームを襲った。

テストエンジニアたちがこの結果にひるまずに標準化をさらに推し進めることができたのは、たとえどんなに複雑でもゴールのある迷路であることを信じられたからである。株式会社SHIFTのノウハウが、これまで高度で属人的な職人技の標準化を成功させてきた実績があったからである。

漏れが発生したのであれば、その原因を突き止めて、分岐や作業項目を追加すればいいし、手戻りが発生したということは、テスター個人の判断が不要な、最小単位にまで、まだ作業が分解されていなかったことにつきるのであるから、それを行えばよい。こうしてABテストの結果は回を追うごとに少しずつだが確実に向上した。

これは可視化と標準化の最大のメリットのひとつでもある。一度起こった失敗と同じ失敗は、その後起こらない。通常は、セキュリティ診断で期待した成果が得られなかった場合、その技術者にアシスタントをつけたり、もしくは技術者自体を変えるなど「定性的」処置しかできない。しかもそれをやったとしても本当に次に起こらないという保証はない。

しかし、実施作業がすべて事前に文字にされて、すべての作業プロセスがフロー図で可視化されていれば、なぜミスが発生したかの原因究明ができ、顧客に説明することができる。そして何よりも次回以降、少なくともまったく同じミスは決して発生しない対策を「定量的」に打つことができる。人ではなく、標準化された診断プラットフォーム自体が成長していく。

最終的に2016年末まで、クライアントの協力を得て行われたABテストは続いた。結果、十数社を超える企業と比較が行われ、その中には業界トップと呼ばれる診断企業の大半が含まれた。

迎えた2017年1月、標準化は合格点に達したと判断された。合格と判断した理由は、ABテストで比較対象と劣る結果が出なくなり、凌駕する結果が散見されるようになったこと、診断技術を持つ代表が、自身で実施した場合と差がないレベルまで見落としなく診断が行われ、何度やっても毎回同水準の結果が再現されるようになったというふたつだった。

2017年春以降、株式会社SHIFT SECURITYは、診断事業の正規の受注を開始した。本稿執筆の2017年12月時点の実質1年間で、取引社数は110社以上、診断件数は410件以上、年商換算2億円の売上を見込んでおり、現在は東京・札幌・福岡・ベトナムで約40名のテストエンジニアが、標準化されたプラットフォームを用いてセキュリティ診断を行っている。

株式会社SHIFT SECURITYのテストエンジニアが束になってかかっても DEF CON CTF の予選すら通過しないし、バグバウンティで懸賞金を稼ぐことなど到底不可能だろう。しかし、同社のサービスは品質のバラツキがなく、いつでも利用したいときに利用したい量を供給できるバッファを持つ。そして回を重ねる毎に品質は少しずつ必ず向上する。

セキュリティ診断サービスの差別化要因がこれまで職人の技術力を主としていたのは、品質の均質さや供給の安定性と、高いサービス水準とを両立させることがそもそもこれまで人材不足のためにできなかったことがひとつの理由だ。もし株式会社SHIFT SECURITYの挑戦が意図通りに成功すれば、ユーザー企業は、セキュリティ診断サービスに対して、新しい選択基準を持つことができるようになるだろう。この試みが正しいかどうかは今後、ユーザー企業と市場によって審判が下される。

設立時に掲げた「2020年までに年商10億円」という表向きの目標には、実は社内的にはもうひとつ条件があった。それは「診断経験がまったくない、セキュリティ業界以外からの人材だけをアサインする」という縛りだ。新規参入者だけでわずか4年で100名までテストエンジニアを増やし、その100名で年商10億を達成する。「これまでのセキュリティ事業の延長線上ではないところで価値を生み出したい(株式会社SHIFT SECURITY 代表取締役社長 松野真一)」という同社に、新しい未来は開けるか。(文中敬称略)

株式会社SHIFT SECURITY サービス概要

https://www.shiftsecurity.jp/service.html

《高橋 潤哉( Junya Takahashi )》

関連記事

この記事の写真

/

特集

アクセスランキング

-

ゆめタウン運営イズミへのランサムウェア攻撃、VPN 装置から侵入

-

範を示す ~ MITRE がサイバー攻撃被害公表

-

東急のネットワークに不正アクセス、連結子会社のファイルサーバでデータ読み出される

-

検診車で実施した胸部レントゲン検診が対象、川口市の集団検診業務委託先へランサムウェア攻撃

-

認証とID管理にガバナンスを ~ NTTデータ先端技術「VANADIS」で実現する「IGA(Identity Governance and Administration)」とはPR

-

脆弱性管理クラウド「yamory」SBOM 機能に関する特許取得

-

個人情報漏えいの疑いも ~ 八尾市立斎場職員が加重収賄罪ほかの容疑で逮捕

-

NRIセキュア 研修コンテンツ「セキュアEggs」基礎編オンデマンド提供、30日間アクセス可

-

DHCP のオプション 121 を利用した VPN のカプセル化回避の問題、VPN を使用していない状態に

-

runc におけるコンテナ内部からホスト OS への侵害が可能となるファイルディスクリプタ情報漏えいの脆弱性(Scan Tech Report)