一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は12月5日、「JPCERT/CC Eyes」において佐々木勇人氏による「サイバー攻撃被害に係る情報の意図しない開示がもたらす情報共有活動への影響について」と題する記事を公開した。

JPCERT/CCはこれまでに、令和2年度総務省「サイバー攻撃の被害に関する情報の望ましい外部への提供のあり方に係る調査・検討の請負」の調査報告や、「サイバー攻撃被害に係る情報の共有・公表ガイダンス」(2023年3月公開)の検討会事務局の取り組みを通じて、情報共有活動の促進に向けたルール整備に取り組んでいる。

専門組織同士の情報共有活動の活性化に向けた「サイバー攻撃による被害に関する情報共有の促進に向けた検討会」においても、JPCERT/CCが事務局として参加している。最近、報告書が公開され、関連成果物のパブリックコメントが開始されている。

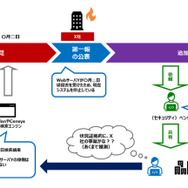

一方で、直近でも未公表被害に関する報道がなされるなど、被害公表を巡ってさまざまな混乱が見受けられ、サイバー攻撃の被害組織をはじめ、被害公表や情報共有に関する相談や不安の声が増えているという。そこで、「被害組織以外で被害情報を扱う関係者」が留意すべき点についてまとめている。

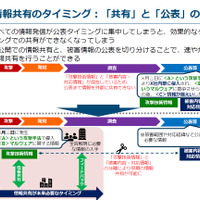

日本では「情報セキュリティ早期警戒パートナーシップ」制度が20年近く運用され、いわゆる「協調された脆弱性開示(CVD:Coordinated Vulnerability Disclosure)」が行われており、海外でも導入が進み始めている。

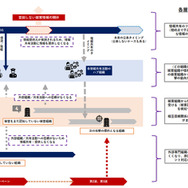

こうした取り組みの根底にあるのは、脆弱性情報の意図しない拡散により攻撃に悪用されてしまうことを防ぐという共通の目的だけでなく、「相互信頼に基づく情報の流通」がお互いにとってメリットがあるという共有認識があるとしている。

メーカーにとっては、自ら発見できなかった脆弱性を悪用される前に認知・対処することができ、発見者にとっては、見つけた脆弱性が開示されること自体が“成果”となり、さらなる活動のインセンティブ/モチベーションとなる。

しかし、発見した脆弱性情報の開示を速やかに行いたい発見者側と、自ら調査や修正対応である程度の準備期間を設けたいベンダー側との直接交渉で衝突するケースもあり、修正プログラム提供前に脆弱性情報が公開されてしまうことも起きていた。

こうしたケースでは、メーカーにとっては修正対応前の開示が大きなダメージとなり、発見者に対しては非難の声などレピュテーション的なダメージが発生するため、双方が不利益を被ることになる。さらに攻撃者に悪用されれば、社会全体で不利益を被ることになる。そう考えると、協調された脆弱性調整というのは、脆弱性情報を効率よく“消費”(活用)するメカニズムであると考えることもできる。

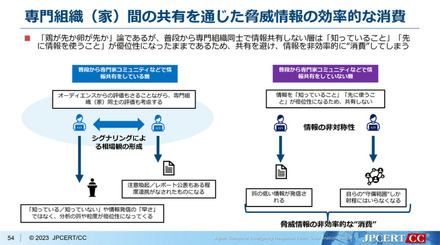

セキュリティ専門組織やアナリストは被害組織のインシデント対応支援を行うと同時に、分析レポート公表などを通じて攻撃技術情報を第三者に開示することで成果を示し、評価を得ている。

しかし、こうしたプレーヤーはともすると、「先にこの情報を見つけた」「自分たちだけがこの情報を知っている」ことを競争優位性と勘違いし、「囲い込み」を行ったり、情報共有を行わなかったり、さらには、被害組織が推測されるような情報であっても「自らの都合だけで情報開示」をするといった、限定合理的な情報の“消費”をしてしまう。

ただし、専門組織同士の情報共有が進む中で、「知っている/知っていない」が競争優位性なのではなく、アナリストによる分析の質や考察の深さが優位性として評価されるようになった。

同様に、「被害内容・対応情報」でも同じ問題は発生する。被害組織が意図しない形で被害情報が外部に開示された場合、単に被害組織のレピュテーション的なダメージというだけでなく、情報共有活動や他の被害事案対応にも大きな影響が発生する。

サイバー攻撃被害情報は誰のものでもなければ、いずれか一組織だけが扱うべき情報でもない。被害組織だけでなく、行政機関、セキュリティ専門組織、研究者、メディアなど、被害情報に触れるさまざまなプレーヤーがそれぞれの求められる役割の元で連携して情報を活用しなければ、それぞれ限定合理的な情報の”消費”(活用)をしてしまい、被害組織をはじめ、全員が情報活用の効果を受けることができなくなってしまう。

被害情報が被害組織にとってアンコントローラブルな状況で扱われ、被害組織の不利益になったり、攻撃者側を利する結果になったり、二次被害を誘発するようなことは絶対に避けなければならない。情報の受信者の中には攻撃者側のプレーヤーも存在している。

被害情報を扱う被害組織以外の各プレーヤーが、今一度基本的なルールや社会から期待される役割について見直す必要があるとしている。