国立研究開発法人情報通信研究機構(NICT)は2023年12月27日、ASUSルータにおける認証情報が漏えいする問題とその対策方法について、NICTER Blogで発表した。

NICTER プロジェクトでは、ASUS製のルータとその管理用アプリ「ASUS Router App」のDDNS機能を悪用してルータの認証情報を取得する新しい攻撃手法を発見し、製造元であるASUSに報告を行っており、ASUSでは2023年7月25日に、「Strengthening DDNS Security for RT-AX1800U, RT-AX3000, RT-AX3000 v2, RT-AX86U, TUF-AX3000 and TUF-AX5400」と題するアドバイザリを公開している。

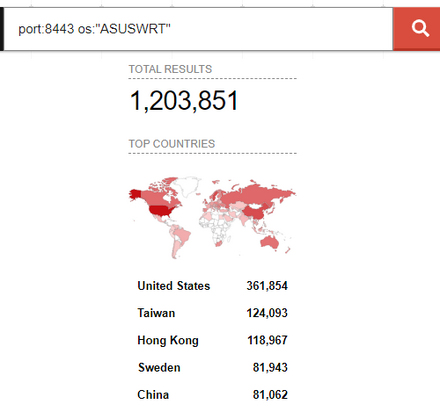

2023年12月の時点で世界中に100万台以上のルータが同問題の影響を受けるリスクがあると推定されており、攻撃を受けた場合、ルータの認証情報(ユーザー名とパスワード)が攻撃者に不正に取得される可能性がある。ユーザーが自身の認証情報が窃取されたことを直接確認するのは非常に困難で、ルータの設定が無断で変更されたことを発見するなどの間接的な方法でのみセキュリティ侵害の兆候の検知が可能となっている。

Blogでは影響を受けるルータについて、ベンダーから公開されたアドバイザリに挙げられているRT-AX1800U、RT-AX3000、RT-AX3000 v2、RT-AX86U、TUF-AX3000、TUF-AX5400などに限らず、ASUS Router Appを使用して管理される ASUS製ルータ全体が攻撃の影響を受ける可能性があると注意を呼びかけている。

影響を受けるユーザーについても、下記の条件に当てはまる場合は攻撃を受けるリスクが高まるとしている。

ASUS Router Appを使用し「リモート接続機能の有効化」を有効にしている

ASUS Router Appを更新せず古いバージョンのアプリを使用している

自宅のWiFiではなく外出先などでインターネット回線を使用してASUS Router Appを起動する

対策については、下記を行うことが推奨されている。

ルータのパスワードを変更する

ASUS Router Appの使用を避ける

ルータの「リモート接続機能の有効化」を無効にする

Webブラウザなどを使用してLAN経由でルータの管理画面にアクセスし、ルータの設定を行う

認証情報が既に漏えいし、ルータが攻撃者に侵害されている可能性も存在するため、不審な設定変更がないかを確認することが重要とし、見覚えのない設定を発見した場合はルータを初期化し、ファームウェアを最新バージョンに更新すること、その後の初期設定はASUS Router Appを使用せずに行うことを推奨している。