GMOサイバーセキュリティ byイエラエ株式会社は 2024 年 1 月下旬、同社の SOC サービス「GMOイエラエSOC 用賀」を公開し、メディア向けに記者会見を行いました。それに先立つこと約 1 ヶ月前の 2023 年 12 月、「GMOサイバーセキュリティカンファレンス - IERAE DAYS 2023 -」が渋谷フクラスで開催されていました。

配信無しのリアルイベントで、GMOサイバーセキュリティ byイエラエ株式会社の既存顧客が主な来場者。実は同社がこうした大規模イベントを開催するのは創業以来初の試みだったとのことです。

この IERAE DAYS 2023 の目玉となった講演のひとつが「イエラエが、今、SOCサービスを始める意義 巨大インフラサービスをどう守っているのか、その力をあなたにも」です。このセッションでは、ログ収集の仕組や、SOC サービスを支えるツールなど技術的要素についての概要が解説され、いわば「GMOイエラエSOC 用賀 エピソードゼロ」的な内容でした。

ツール以前に SOC のメイキングや内幕に関する情報が公開されること自体非常に少なく、その点でも大変興味深かったセッションの要旨を、本稿はレポートします。

--

●ただの SOC なら作る意味はない

IERAE DAYS 2023 の講演で阿部氏は「SOC はすでに多くの企業で認知され、導入している企業も多い。内部で SOC を持つところ、CSIRT が( SOC 機能の)一部を担う場合もある。ただの監視だけでは、我々 GMOイエラエが参入する意味はないので、自分なりに 4 つの観点で考えることにした」と語った。

4 つの観点とは「改善」「監視」「防御」「支援」だという。このうち阿部氏が注目したのは「改善」と「支援」だ。現状のセキュリティシステムは機能や能力も高まっているが、結果としてセキュリティ製品への依存度が高まるという弊害も出ている。もし依存している製品が破られると、なすすべがなくなってしまう。

また、エンドポイントや社内ネットワーク、Webアプリケーション、クラウドなど、システムやサービスが乱立しアタックサーフェスが多岐にわたっており、SOC サービスも細分化されている。製品も契約も増え、サービス同士の分断や断絶も進む。結果としてセキュリティ担当者や現場の業務が増える。これが、阿部氏が SOC サービスを考えるうえで「監視」「防御」よりも「改善」「支援」に力を入れる理由だという。

●まずは GMO グループの監視ソリューションを構築

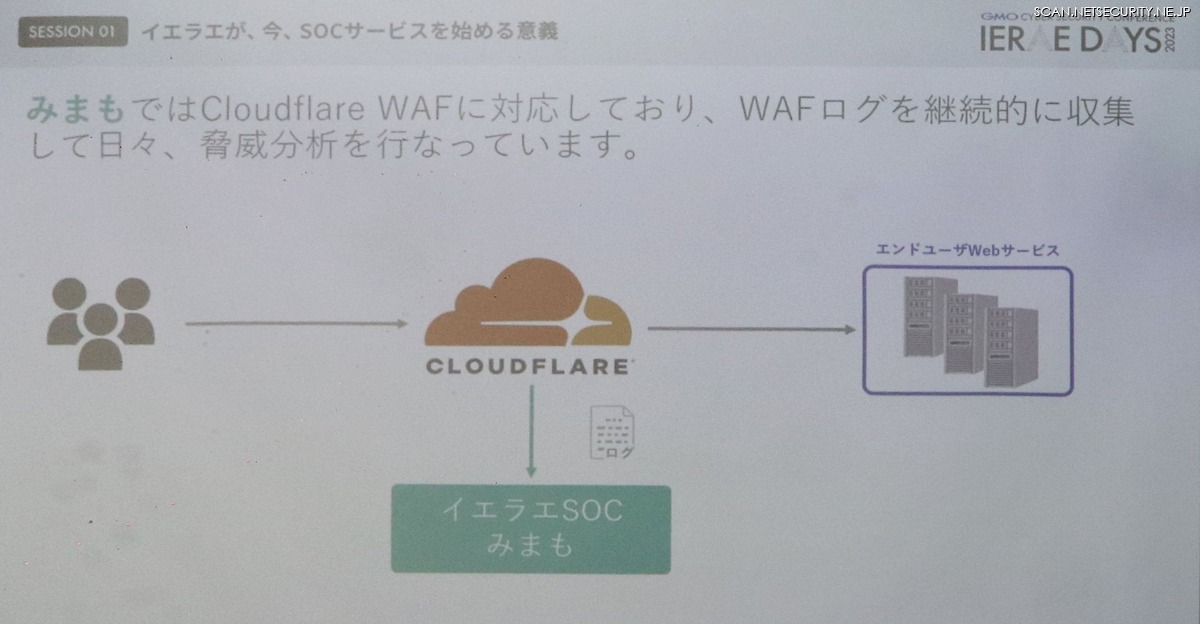

この考え方、防御思想は、まず GMOインターネットグループに向けられた。阿部氏らのチームは「みまも(開発段階での通称)」という監視ソリューションを構築し運用しているという。そして、このソリューションを外部の顧客向けに提供する/したのが「GMOイエラエSOC 用賀」である。

「みまも」の第一弾は、Cloudflare の WAF システムを利用した AWS のクラウドシステムとして構築された。Cloudflare の WAF ログをAWS の S3 に集約し、それを解析することで監視業務を行う。

阿部氏は、Cloudflare の WAF を採用したのは、自社エンジニアが生成した独自シグネチャの適用や検知アルゴリズムの利用に素早く柔軟に対応できるシステムだったからだと語った。一方で市場からの要望があれば他の WAF にも対応したいと述べた。さらに、ユーザーが開発したシステムやレガシーシステムなど、ベンダーなどのサポートがないようなシステム、業務へも対応するカスタムセキュリティという構想も語っていた。

「みまも」の特徴は、検知精度を高めるために、抽出やアラート、事後対応を支援するため、GMOイエラエがスクラッチ開発した独自ツール群を構築したことだ。

●「みまも」に投入された新規開発ツール群

導入された独自ツール群は総称して「CODS:Cyber security Operation DaemonS」と名付けられた。CODS を構成する主なツールは以下の通り。

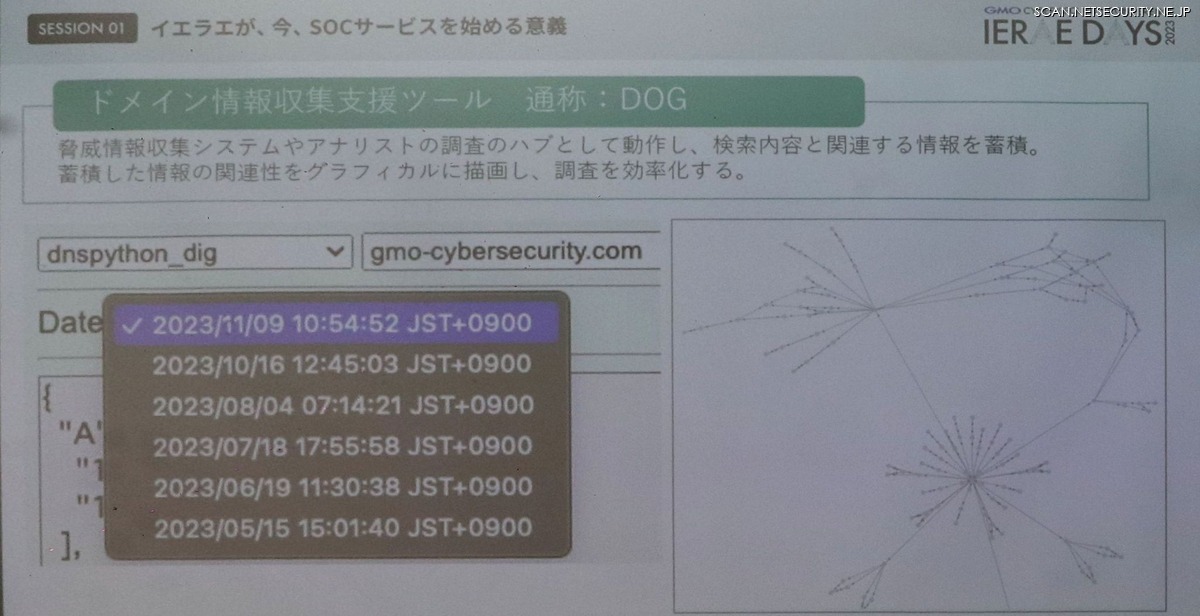

「DOG」は脅威情報に関連するドメイン情報を収集して、その設定情報や関連性をデータ化、可視化するツールだ。

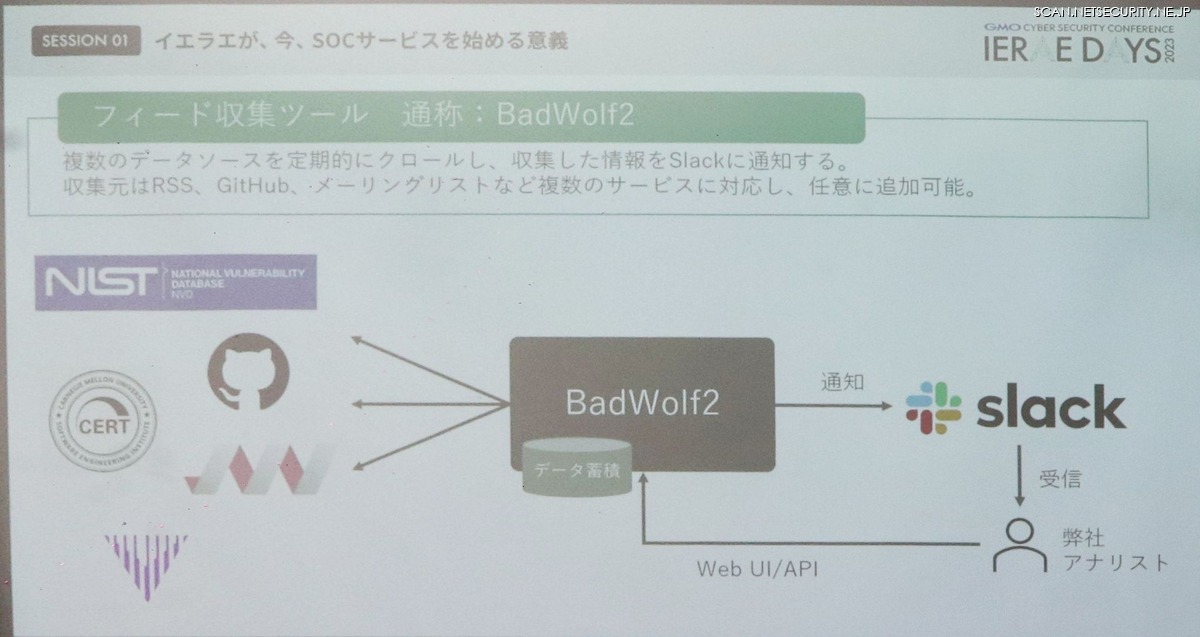

「BadWolf2」は、さまざまなフィード情報を自動収集して Slack に通知を送る。フィード元は「RSS」「メーリングリスト」「GitHub」、さらに NIST や CERT/CC、JVN など多岐にわたる。

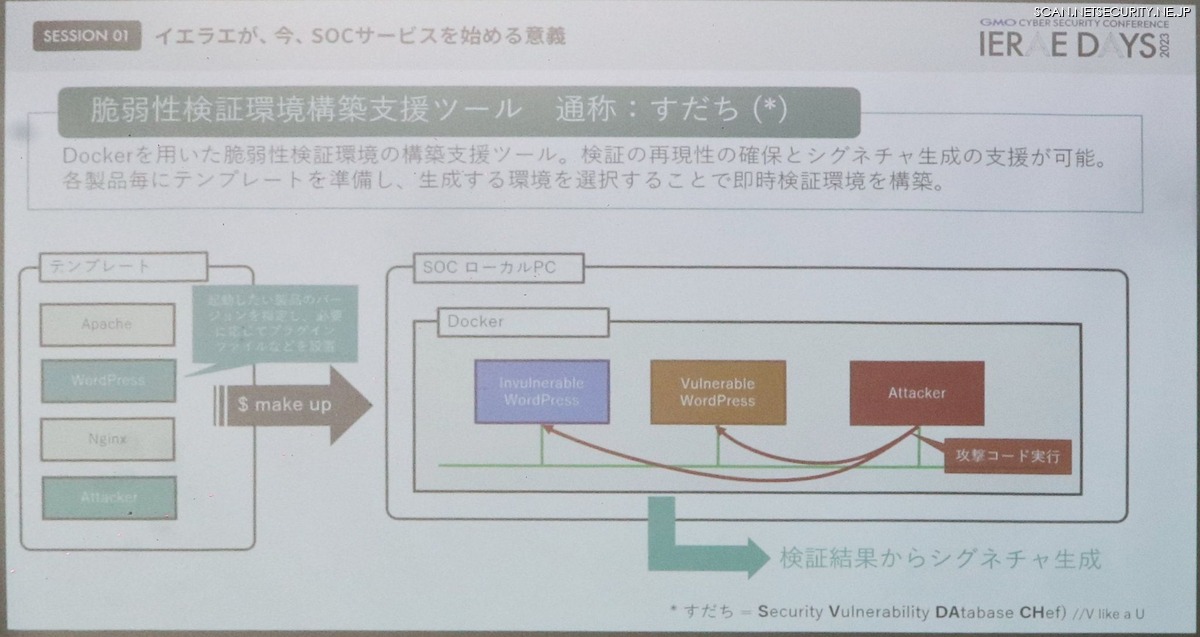

脆弱性検証の支援に使えるツールもある。「すだち:SVDACH(Security Vulnerability Database Chef)」は、Docker に検証環境を構築するため、必要な情報、設定をテンプレートから自動生成し、効率的な検証環境をつくる。検証した結果は独自シグネチャ等の作成に活用することもできる。

独自シグネチャの作成には生成 AI も活用するが、シグネチャの形式は製品やシステムごとにバラバラで、WAF のログごとにフォーマットが異なるといった問題がある。これらのフォーマットの共通化を行ってくれるのが「STYRAX」だ。

●面倒なログ処理は自動化する

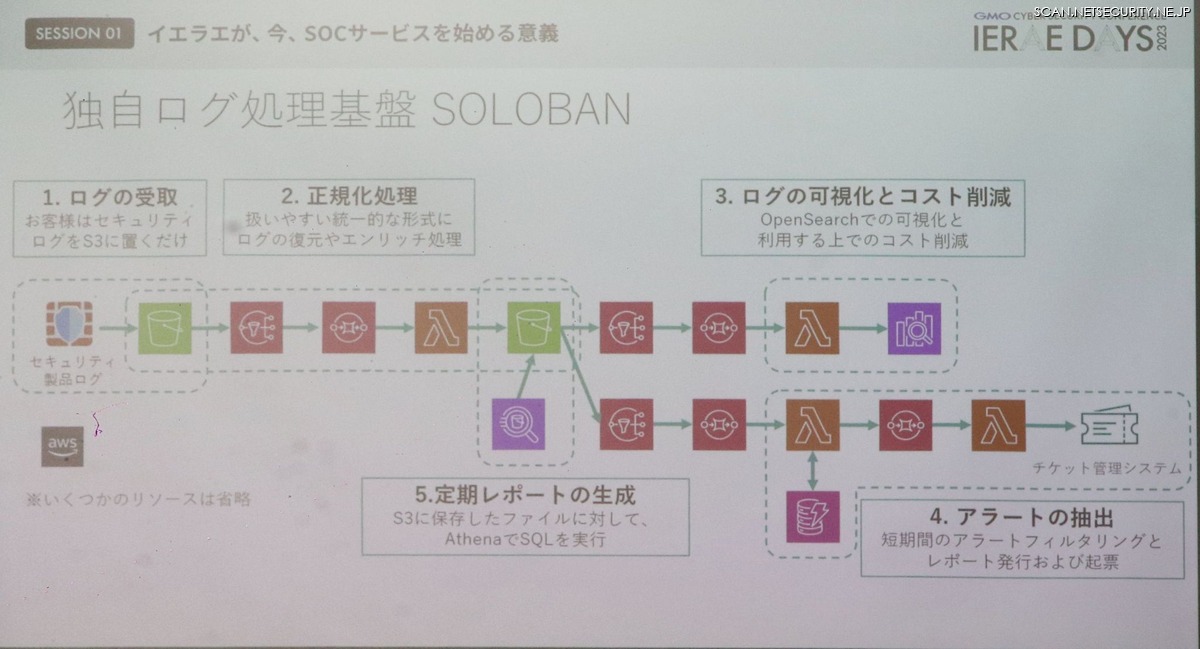

GMOイエラエの SOC は、監視と分析にも、Splunk などの既存製品ではなく独自システムを用いる。ログ処理基盤「SOLOBAN:Security Operation by Logic Based Analysis Engine」がそれだ。SOLOBAN の解説は同社 SOC イノベーション事業部 相原 遼 氏が引き継いだ。

SOLOBAN も AWS コンプリートで構築され、S3 に WAF などのログを集約する。ログは正規化処理がなされ分析可視化が行われる。可視化には OpenSearch が利用されるが、そのまま利用するとコストがかさむので、なるべく料金を抑えられるように、抽出テーブルの最適化やスキャン回数の削減といった工夫がされるという。

ログの可視化と同時に必要なアラート抽出も行われる。アラートと連動してチケットシステムの起票も行われる。正規化されたログデータは、データベースとして定期的なレポート出力にも利用される。

これらの機能によって、日々のログ処理が効率化され、可視化やアラート機能、レポート機能によって、攻撃の状態がどこまで進んでいるかも把握できるという。感染端末を遠隔で緊急隔離する「スマート遮断」といった機能もあるそうだ。夜間や休日なのど対応に有効だ。

●ガバナンス視点の運用とインシデント対応

SOC は日々の監視やインシデントの発見を行うのが業務だが、いざインシデントが発生したら、その後の事故対応にも関わる。ディフェンシブセキュリティ部の高橋 大喜 氏は「ガバナンス」という視点で SOC のインシデント対応に関するアドバイスを行った。

高橋氏は「事故対応はガバナンスの集大成である」と語った。ではガバナンスとは何か?

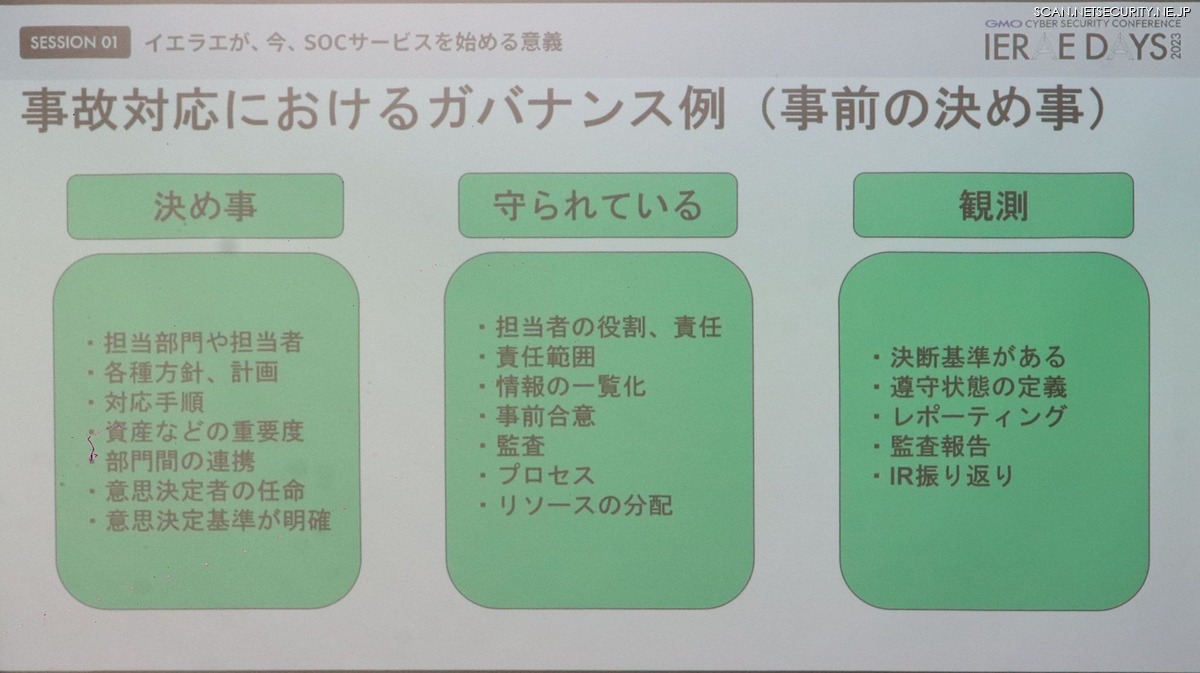

高橋氏は経済産業省の定義をもとに「決め事があり、それらが守られていること。そして守られていることが観測できる状態がガバナンスである」と説明した。

「決め事」とは、ポリシーやガイドライン、ルールや手順などと言い換えることができる。これら「決め事」を決定するのは、意思決定責任者やインシデント統括部門などだろう。

それが「守られている」かどうかは、監査やチェックリストなどで判断されるが、それらを実施する仕組や施策も伴う必要がある。

最後の「決め事が守られているか観測できる状態」とは、業務の振り返りや監査結果、それらプロセスが文書等で可視化され、意思決定ほかのプロセスに生かされていること。利用されていることが重要となる。

インシデント対応で、半年前に検知された事案が先月ようやく終了するといった例を高橋氏は挙げた。もしこれらが、インシデントへの備えが無いために何を調査すればいいのかわからず、外部に依頼してその結果時間がかかったとしたら、それはガバナンスが効いてない状態だと高橋氏は指摘した。

ではどうすればよいのか。まず「起こりうるインシデントの把握(リスクの洗い出し)」「必要なログの管理と資産の監視」「ログの保存期間と整合性の担保」「インシデント対応手順やシナリオの準備」などが挙げられる。つまり、事前にできることはしっかりやることがガバナンスであり、それがインシデント対応の結果を大きく左右すると高橋氏は述べた。

SOC業務で重要なのは、監視システム技術だけではない。技術やシステム化は重要だが、それを生かす専門家の知見、ときには直感のようなものさえ求められる。ガバナンスとは機械的な統制や監視だけではないということだろう。

---

講演の後の質疑応答時間にどのぐらい会場から手が挙がるかは、その企業がいかにユーザーに信頼されているかを測る試金石となる場合があると思います。セキュリティがテーマの講演等で質問をすれば、たとえ間接的であれ自身が所属する企業が持つ課題等をその場に共有することになりますし、営業担当者にマークされるのではといった懸念もあるからです。

一方で IERAE DAYS 2023 をメディアとして取材して一番驚いたのは、講演の後の質疑応答の時間に受講者からの質問が、文字通り回答しきれないくらい沢山寄せられたことでした。顧客に信頼される GMOイエラエが今後 SOC サービス「GMOイエラエSOC 用賀」をどのように成長・展開させていくのか、既存の SOC サービスや MSS の枠組みを変えるような活動とインパクトが期待されます。