内閣府を偽った不審メールを解析、標的型攻撃と同様のツールで作成(トレンドマイクロ)

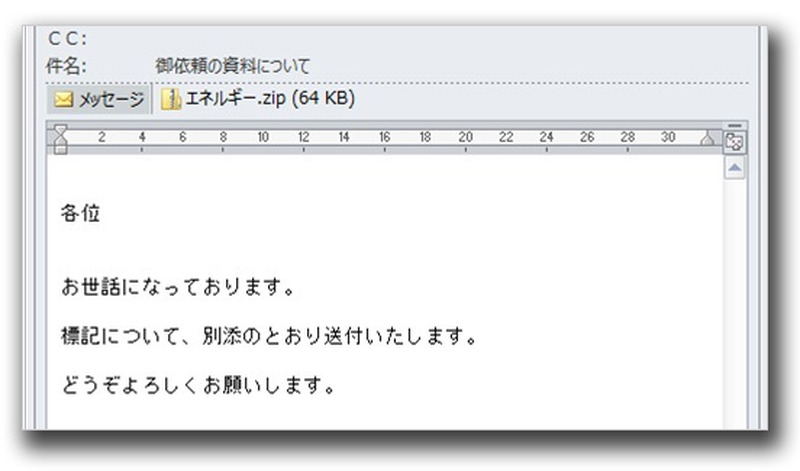

トレンドマイクロは、内閣府を偽った不審メールを受信したという複数の報告を受け、解析を行った結果をブログで発表した。

脆弱性と脅威

脅威動向

今回のメールに添付されていたファイルは「BKDR_POISON.AB」というバックドア型不正プログラムであり、ファイル、プロセス、サービス、デバイスなどの操作といった機能はもちろん、シェルコマンドの実行や画面キャプチャ、Webカメラ表示の閲覧、マイク音声の取得、キャッシュされたパスワードの取得など、さまざまな機能を有する。

バックドア型不正プログラムに感染すると、PCやネットワーク上にある情報が攻撃者によって窃取、漏えいされる危険性があるため、個人だけでなく企業などの組織においても注意が必要。BKDR_POISON.ABは「PoisonIvy」というRAT作成ツールによって作成されたもので、使い勝手の良さから広く利用されている実情をトレンドマイクロで確認している。2012年上半期には、日本国内で確認されている標的型サイバー攻撃(持続的標的型攻撃)の約40%近くでこのPoisonIvyが使われていた。

関連記事

この記事の写真

/