史上初のサイバー兵器「Stuxnet」に最初に感染した企業を特定(カスペルスキー)

カスペルスキーは28日、同社の研究機関Kaspersky Labが11月上旬に、「Stuxnet」に最初に感染した企業を特定したことを発表した。

製品・サービス・業界動向

業界動向

「Stuxnet」は、2010年6月に発見された“史上初のサイバー兵器”とされるマルウェア。USBメモリを経由して感染するなど、極めて巧妙かつ危険度が高いマルウェアだと見なされている。同年10月にはイランのウラン濃縮遠心分離機をサイバー攻撃により停止させた。そして現在でも、最初に感染した企業、ウラン濃縮遠心分離機に侵入した手法、具体的な目的などは謎とされている。

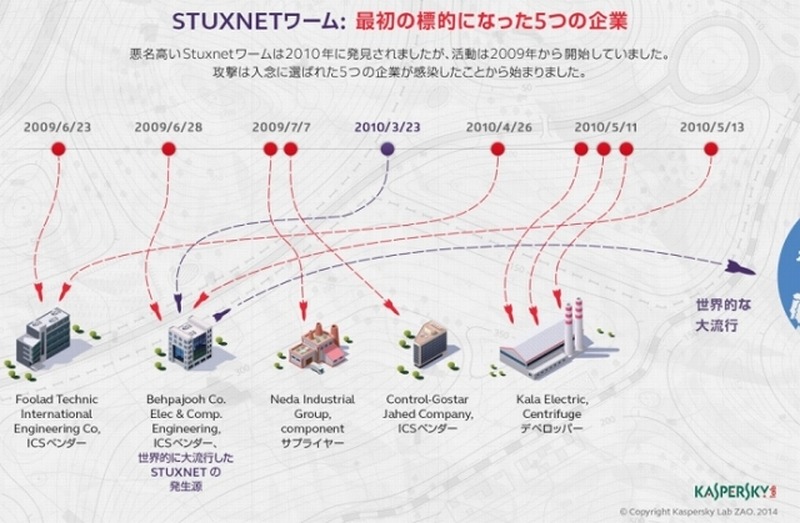

一方Kaspersky Labのグローバル調査分析チームのリサーチャーが、2年にわたって2,000以上のStuxnetに関するファイルを収集・分析。今回、最初の標的を特定することに成功した。

今回の新たな分析では、最初に攻撃された5つの組織が判明したという。それらは、イランの産業制御システム(ICS)に携わる企業、ICS開発を手がける企業、素材・部品を供給する企業だったとのこと。とくに5番目に攻撃された企業は、産業オートメーション向けの製品以外にウラン濃縮遠心分離機も製造していた。この企業こそが、Stuxnetの標的だったとKaspersky Labは考察している。

また、Kaspersky Labのリサーチャーは、USBメモリ以外にもStuxnetの拡散経路があることを発見した。ごく初期の攻撃データを分析した結果、Stuxnetの最初のサンプル(Stuxnet.a)がコンパイルされたのは、最初に狙った組織のPCに感染するわずか数時間前であることが判明した。これほどの短時間でサンプルをコンパイルし、USBメモリに保存して、標的の組織に送ることは難しく、このケースに関しては、Stuxnetの攻撃者はUSBメモリを介した感染以外の手口を使ったと見られている。

史上初のサイバー兵器「Stuxnet」の第一感染企業を特定

《冨岡晶@RBB TODAY》

関連記事

この記事の写真

/

![[ソチ2014から東京2020 レポート] すべてがつながる IoT は Internet of Threat でもある ― ユージン・カスペルスキー 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/12237.jpg)

![[Internet Week 2016] 厳選セキュリティセッション 第3回 「実践インシデント対応 ~事故から学ぶ~ 」 日本シーサート協議会 庄司 朋隆 氏](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/21309.jpg)