ShellShock攻撃の98%が、サーバにボットを埋め込む目的(日本IBM)

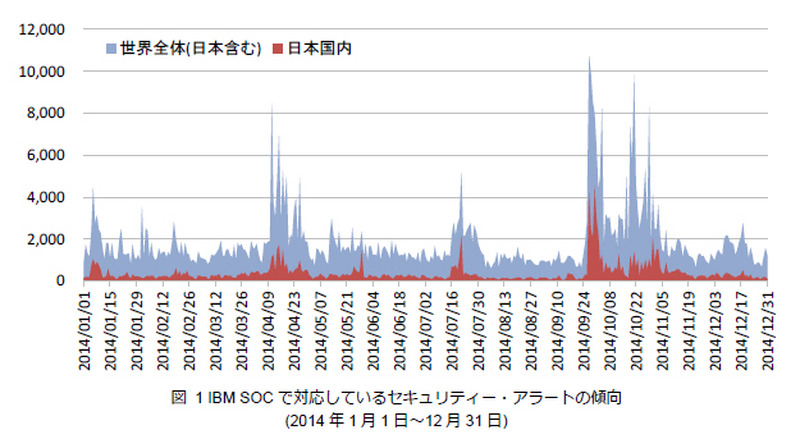

日本IBMは、東京を含む世界10拠点のIBM SOCにて2014年下半期に観測したセキュリティイベント情報に基づき、主として国内の企業環境で観測された脅威動向をまとめた「2014年下半期Tokyo SOC情報分析レポート」を発表した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

同半期は、GNU Bashの脆弱性を狙った「ShellShock攻撃」や、暗号化通信に使用されるSSLやTLSの脆弱性など、多くのシステムで広く使用されているアプリケーションの脆弱性が話題となった。また、不正なWebサイトやメールを悪用してクライアントPCにマルウェアを感染させる攻撃も継続して発生している。ShellShock攻撃の調査の結果、サーバに対してDDoS攻撃やスパム送信を行うボットを埋め込もうとする試みが確認された。Tokyo SOCの観測では、この攻撃が全体の98.6%を占めた。

クライアントPCを狙った攻撃では、2014年上半期には21.9%の組織でドライブ・バイ・ダウンロード攻撃の影響を確認したが、同半期には11.3%に減少した。現時点で減少の原因は明らかになっていないが、脆弱性を悪用しない攻撃手法への移行、改ざんされたWebサイトの減少、企業側の対策が進んだことなど、複数の要因が影響しているとみている。一方で、メール経由では脆弱性を悪用しない攻撃を多く確認しており、それらにはMicrosoft Officeのマクロを悪用したマルウェアや、実行形式のファイルをそのまま添付する手法が使われているという。

関連記事

この記事の写真

/