[RSA Conference 2016 USA] 数十万台のデバイスのフォレンジックを15秒で実現するEDR技術 ~ タニウム社 チーフセキュリティアーキテクトに聞く

タニウムのアプローチは、リニアチェイニング(linear chaining)と呼ばれています。これはネットワークをセグメント単位で分割した上で、各セグメント内の端末を数珠つなぎにして論理的な一本のチェインを形成し、伝言ゲーム形式で通信を行うというアーキテクチャです。

研修・セミナー・カンファレンス

セミナー・イベント

PR

>> インタビュー前編

「EDR ( Endpoint Detection and Response ) とは? 」

●スピードとスケール

──タニウムの EDR が特に優れているポイントを教えてください。

最大の特徴はスピードとスケールです。タニウムのプラットフォームはEDRツールとしてではなく、あらゆる規模のシステムで機能する、可視化とコントロールとを瞬時に行うエンドポイント管理のソリューションとして設計されています。タニウムの開発チームは、最初の 5 年間をその理想を実現する通信モデルとアーキテクチャの設計に費やしました。その実装が完了し、安定的に動作するようになってから、その上に載せるEDR や IOC(Indicator of compromise)検索、フォレンジックやパッチ適用、設定管理といったワークフローの追加開発を行いました。最初にアーキテクチャを設計したおかげで、機能追加の際に根本的な見直しを行う必要はありませんでした。通常の製品はその反対で、特定の機能の実現を目的に設計されるため、設計時の想定を超えて汎用的なプラットフォームへとスケールすることはできないのです。

タニウムのプラットフォームは、独自の通信アーキテクチャを基礎に、検知やインシデントレスポンス、セキュリティオペレーションといった機能群が実装されていますが、この設計思想が競合他社製品に対する最大の差別化ポイントなのです。タニウムは単一のプラットフォームと単一のエージェントですべてを実現します。私は昨日、フォーチュン 50 に名を連ねる企業のCISO(Chief Information Security Officer、最高情報セキュリティ責任者)と打ち合わせを持ちましたが、彼女の企業のデスクトップPCには平均 16のエージェントが導入されているとのことでした。それら 16 の製品のトレーニングやサポートには、技術的にも人的にも多大なコストがかかります。

──タニウムのプラットフォームのアーキテクチャについて、詳しく教えてください。

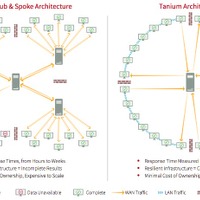

端末を管理するシステムの大部分は、個々の端末が直接管理サーバと通信を行うハブアンドスポークモデル(hub and spoke model)と呼ばれるアーキテクチャを採用しています。端末が増加すれば複数台のサーバが必要となりますし、ロードバランシングを行う必要も発生します。それはスケールとスピードを求めるタニウムの理想からはかけ離れています。

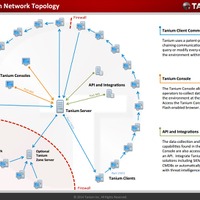

タニウムのアプローチは、リニアチェイニング(linear chaining)と呼ばれています。これはネットワークをセグメント単位で分割した上で、各セグメント内の端末を数珠つなぎにして論理的な一本のチェインを形成し、伝言ゲーム形式で通信を行うというアーキテクチャです。サーバがチェインの最初の端末に指令を送ると、チェインをたどって全端末で指令が実行され、チェインの最後の端末がサーバにレスポンスを返します。

たとえば数十の拠点にそれぞれ数百台から数千台の端末がある場合、通常は数千から数万のセッションをサーバが処理することになります。タニウムのプラットフォームでは大部分の通信は鎖の中で完結し、サーバが処理するセッションはチェインの数のみになるため、全端末を対象としたクエリやパッチ適用を瞬時に完了できるのです。設計に 5 年を要したこの通信モデルは、EDRでもパッチ適用でもなく、あらゆる規模のネットワークで機能する信頼性が高い端末間の通信の実現のために開発した仕組みで、タニウムのみが持つ技術なのです。

──このアーキテクチャであれば、規模は問題とならないのですね。

はい。現在、当社の最大の顧客は 700,000 の端末を管理している米国政府の機関です。管理対象端末数が300,000 を越える民間企業も複数顧客に持っています。この規模のシステムのエンドポイント管理の課題を解決できるということは、導入先を選ばないということを意味します。タニウムのプラットフォームが実現する「スピードとシンプル」というメリットは規模を問わずに享受できるため、管理対象端末数が数千程度の顧客も数多くいます。

●「サイバーハイジーン」とは?

──あなたが特に「サイバーハイジーン」を重視するのはなぜですか。

昨今のセキュリティ業界はAPT攻撃の話題一色で、RSA ConferenceでもAPT攻撃対策が多く採り上げられています。しかし、APT攻撃が成功する要因を作っているのは積年のセキュリティ上の課題であり、多くの企業はそれを解決するレベルにさえ達していないというのが実情なのです。

数千の企業のインシデントに関する Verizon の年次レポート DBIR(Data Breach Investigations Report)の昨年の統計によれば、エクスプロイトされた脆弱性の 99.9%は「発見から 1 年以上が経過している脆弱性」でした。残りの0.1%がゼロデイを突くような先進的な攻撃ですが、どちらの対策が優先かは言うまでもないでしょう。

積年の課題の代表例が、パッチ適用や設定管理です。セキュリティ業界はそれらの改善策について 20 年以上議論を重ねてきましたが、いまでも現実的に機能していない、成功しているのはほんの一部の企業だけだと言う人もいます。私はそれらを非常に重要視しています。

●日本での展開

──最後に、タニウムの今後の国際的な展開、特に日本での展開について教えてください。

タニウムは2015年に海外への投資と進出を開始しました。東京にも拠点を置いていますが、営業スタッフのみを配置する企業が多い中、タニウムは意識的に技術スタッフもバランスよく配置するようにしています。

東京を進出先に選んだのは、銀行や製造業、その他の業種で、エンドポイントセキュリティのニーズがあったからです。実は私はここ数年、日本市場に注目していたのですが、日本でもようやく、企業が自らのセキュリティに対する取り組みについて自由に議論できるようになってきたと感じています。同様の動きは欧州や日本以外のアジア、オセアニアでも見られます。誰もが自分が属する業界のセキュリティ上の課題に取り組む必要性を認識してはいますが、ほとんどはまだ情報収集の段階にあります。

タニウムは現在、米国で得た知見のある日本の金融サービス企業への共有、およびそれを活用したセキュリティ強化の支援を行っていますが、もっとも重要な最初の一歩は、やはりサイバーハイジーンだと考えています。それはこれからセキュリティ対策に踏み出そうとする企業が、社内に存在するシステムやその現在のセキュリティ強度を把握し、それらを支配下に置いて即効性があるセキュリティ対策を取る手助けとなるはずです。これが完了してから、外部のインテリジェンスを利用して一般的な攻撃を検知する、シンプルなツールを導入するといいでしょう。

大事なのはステップを踏むことで、すべてを一度に行おうとしてはいけません。サイバーハイジーンから着手すれば、最大の投資効果を得ることができるでしょう。タニウムはすでにいくつかの日本の顧客と、そのような取り組みを開始しています。

──今日はお忙しい中、本当にありがとうございました。

《ScanNetSecurity》

関連記事

-

![[RSA Conference 2016 USA] EDR (Endpoint Detection and Response)とは? ~ タニウム社 チーフセキュリティアーキテクトに聞く 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19641.jpg)

[RSA Conference 2016 USA] EDR (Endpoint Detection and Response)とは? ~ タニウム社 チーフセキュリティアーキテクトに聞く

研修・セミナー・カンファレンス -

![[RSA Conference 2016 USA] スキルとコスト低下で増加するDDoS攻撃、最新傾向「おとりDDoS攻撃」とは(NSFOCUS) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19538.jpg)

[RSA Conference 2016 USA] スキルとコスト低下で増加するDDoS攻撃、最新傾向「おとりDDoS攻撃」とは(NSFOCUS)

研修・セミナー・カンファレンス -

![[RSA Conference 2016 USA] 制御システムを守る7つの戦略(Kaspersky Lab) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19530.jpg)

[RSA Conference 2016 USA] 制御システムを守る7つの戦略(Kaspersky Lab)

研修・セミナー・カンファレンス -

![[RSA Conference 2016 USA] クラウド時代のセキュリティを再定義し 包括的なWeb & クラウドセキュリティ ベンダに脱皮(ブルーコート) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19497.jpg)

[RSA Conference 2016 USA] クラウド時代のセキュリティを再定義し 包括的なWeb & クラウドセキュリティ ベンダに脱皮(ブルーコート)

研修・セミナー・カンファレンス

この記事の写真

/