[RSA Conference 2016 USA] IOC (Indicator of Compromise) は死んだのか? タニウム社 講演レポート

講演でRyanは、「マルウェアの95%は1か月以内に消滅するため、ファイルハッシュのIOCは実に短命です。IOCは本来、このような問題を解決するために生み出されたはずなのに」と問題提起を行った。

研修・セミナー・カンファレンス

セミナー・イベント

PR

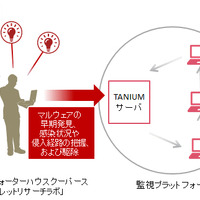

講演者のRyan Kazanciyanは、最近日本に製品が上陸し話題になったTanium社のチーフセキュリティアーキテクトを勤める人物で、前職ではMandiant社(2014年にFireEyeに買収)でインシデントレスポンスに従事していた。MandiantはIOCの事実上の標準であるOpenIOCの生みの親であり、同氏が語るIOCの現在と未来に大きな注目が集まった。

● 現在のIOCの問題点

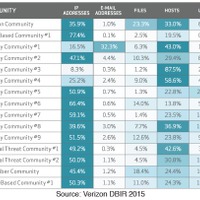

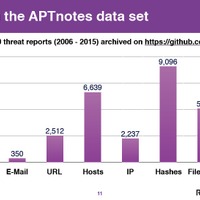

IOCの目的の一つに、単純なシグネチャでは表現できない攻撃のコンテクストの記述と共有を可能にすることがある。しかし複数の統計が、流通しているIOCでもっとも多いのがファイルハッシュのIOCであることを示している。

講演でRyanは、「マルウェアの95%は1か月以内に消滅するため、ファイルハッシュのIOCは実に短命です。IOCは本来、このような問題を解決するために生み出されたはずなのに」と問題提起を行った。

有償のIOCでもその傾向は変わらないが、IOCの品質評価は実に難しいという。Ryanは会場いっぱいの聴講者に、IOC評価経験の有無を問うたが、挙手したのはわずか数名であった。彼自身でさえ目視確認に頼っていると語ったが、15分見ただけでも「質の低い」IOCを大量に確認できたという。

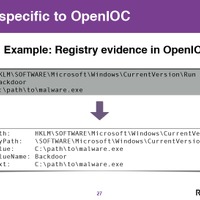

また、IOCを処理するツールについても、サポートするアイテムや論理構造、データの正規化などの対応が一様でないという問題点を抱えていることを指摘した。

● IOCを最大限活用するには

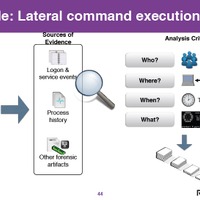

それでは現状を改善するにはどうすればいいのか。RyanはIOC自体ではなく、IOCの照合対象となるデータを再度確認することを勧めている。たとえば、SIEM用に収集したデータに対してエンドポイント用のIOCを適用したとしても、データ項目不足でIOCの検知能力が大きく損なわれることは容易に想像できるだろう。

Ryanはまた、守るべきシステムの「正常な」状態を把握することの大切さも訴えている。「たとえば、Duqu 2.0には自身の拡散にタスクスケジューラを利用するという特徴がありましたが、当時共有されたのはファイルハッシュのIOCばかりでした」と回想しながら、「通常時にタスクスケジューラログに記録される 『User』と『ActionName』を収集・分析していれば、Duqu 2.0関連のログを異常値として検知できたはずです。それをIOCのTaskItemとして記述・配布していれば、ファイルハッシュでは決して検知できない亜種さえ検知できたでしょう」

● 聴講者へのアドバイスと宿題

講演のまとめの中で、聴講者に向けた実践的なアドバイスがあった。

・購読フィードのIOCの品質と特性の再確認。たとえば適用先はエンドポイントなのに配信IOCがネットワーク系であったら、購読元を変更する。

・配信IOCと適用対象データとの整合性の再確認。不整合があると本来の検知能力を引き出せず、結果的に投資が浪費となってしまう。

・脅威情報への節度ある投資。脅威情報はセキュリティ対策全体のごく一部に過ぎず、いくら投資しても得られる効果は限られている。

なお、講演の後半で特に強調されたのが、監視対象のシステムから得た内部インテリジェンスの重要性である。「守るべきネットワークをよく知ること、これが何よりも大事なのです」という言葉で講演を結んだRyanに対し、会場からは拍手が送られていた。

《ScanNetSecurity》

関連記事

-

![[RSA Conference 2016 USA] 数十万台のデバイスのフォレンジックを15秒で実現するEDR技術 ~ タニウム社 チーフセキュリティアーキテクトに聞く 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19679.jpg)

[RSA Conference 2016 USA] 数十万台のデバイスのフォレンジックを15秒で実現するEDR技術 ~ タニウム社 チーフセキュリティアーキテクトに聞く

研修・セミナー・カンファレンス -

![[RSA Conference 2016 USA] EDR (Endpoint Detection and Response)とは? ~ タニウム社 チーフセキュリティアーキテクトに聞く 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19641.jpg)

[RSA Conference 2016 USA] EDR (Endpoint Detection and Response)とは? ~ タニウム社 チーフセキュリティアーキテクトに聞く

研修・セミナー・カンファレンス -

米Tanium社の大規模企業向け脅威検出ソフトウェアを販売開始(ネットワンシステムズ)

製品・サービス・業界動向 -

タニウム社の脅威検索プラットフォームをインシデント対応サービスに活用(PwC)

製品・サービス・業界動向

この記事の写真

/