狙われるCMS、改ざんされランサムウェアのC&Cサーバにされるケースも(ラック)

ラックは、同社のセキュリティ監視センター「JSOC」によるセキュリティレポート「JSOC INSIGHT vol.11」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

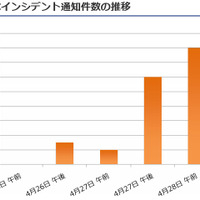

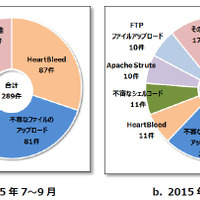

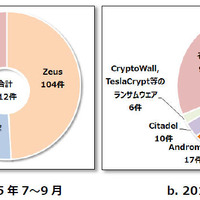

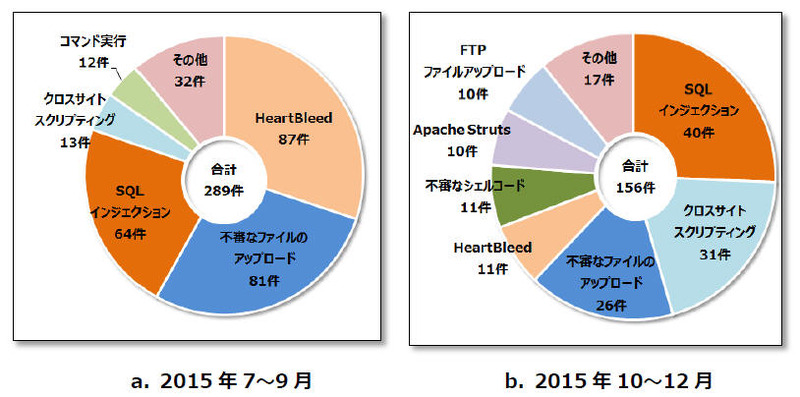

同期間に発生した重要インシデント件数は、インターネットからの攻撃によるものが156件(前四半期は289件)、内部から発生したものが288件(同212件)であった。前者が減少しているのは、顧客環境内のホストに対するHeartBleed攻撃や不審なファイルアップロード攻撃の件数が減少したためだという。後者が増加した要因は、複数の顧客でXcodeGhostに汚染されたiOSアプリケーションの通信を多数検知したためだという。

またレポートでは、注目のトピックとして「WebShellによるWebサーバの不正な操作について」「ランサムウェア感染通信の検知が増加」「Joomla!の脆弱性が相次いで公開」を取り上げている。JSOCでは、主にCMSを対象とする不正なファイルアップロードを試みる攻撃通信を多数検知しており、特にWordPressを狙った攻撃を定常的に検知している。また、ランサムウェアが通信を行う接続先は、WordPressを利用している改ざんされたWebサイトであったという。ただし、関連性は明確ではないとしている。

関連記事

この記事の写真

/