送信者を偽装できる脆弱性「Mailsploit」に注意、メールソフト別対応状況一覧(JPCERT/CC)

JPCERT/CCは、CyberNewsFlashとして「送信者を偽装できる脆弱性『Mailsploit』について」を公開した。

脆弱性と脅威

脅威動向

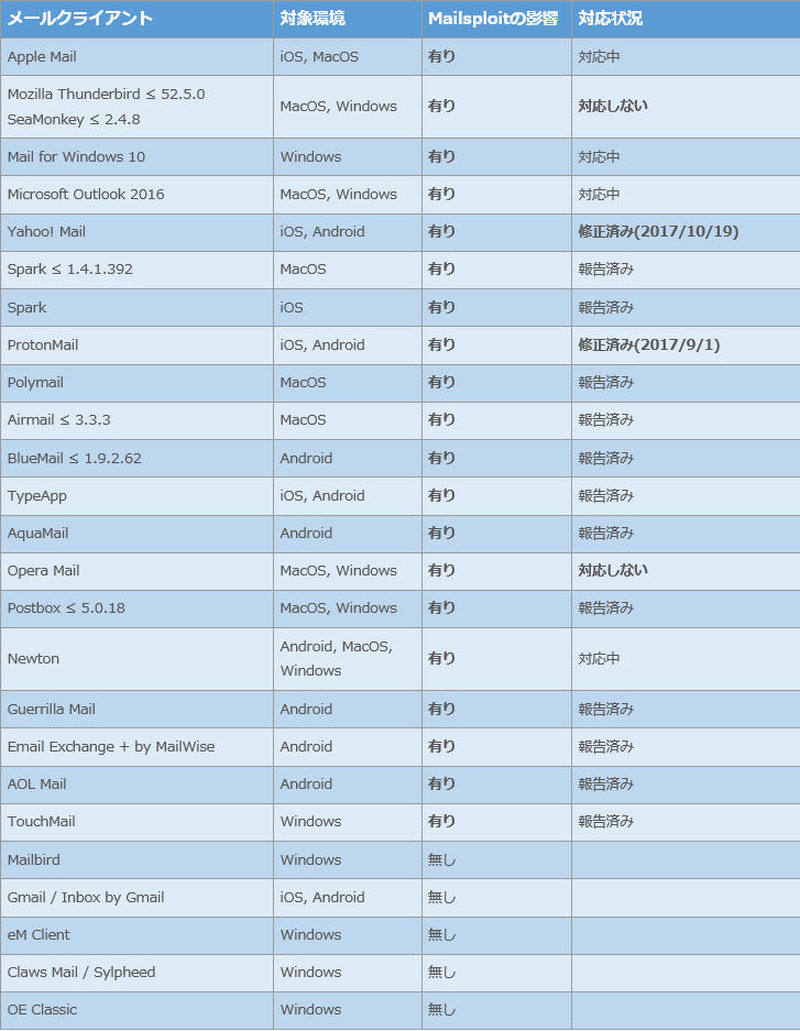

発見者は影響を受ける製品一覧を提示しており、 JPCERT/CC のWebサイトには直訳された一覧表が掲載されている。

この脆弱性が悪用された場合、DMARC(DKIM/SPFの認証を用いたプロトコル)やスパムメールのフィルターといった、従来のメール偽装対策で不審なメールを見分けられず、偽装したメールをブロックできない可能性がある。また、メールヘッダにASCII文字以外の文字を入れるとそれ以降の文字処理が行われないという問題があり、この問題を悪用することで、従来の対策で検知されることなく送信者を偽装することができる。すでに、この脆弱性を利用した偽装メールに関する情報が公開されている。

発見者はすでに、この脆弱性について各ベンダへ報告をしているとのこと。ただし、対応しないことを発表した製品もあるため、各ベンダの情報を確認するよう呼びかけている。また、対応が完了するまでは、「対応済みのメールクライアントを利用する」「不審なメールはメールヘッダを確認する」「PGP/GPG などの仕組みを利用する」ことを対策として挙げている。

関連記事

この記事の写真

/

![[セキュリティホットトピック] 金融機関情報を狙う「DreamBot」「Gozi・Ursnif」、国内でまた活発化 画像](/base/images/noimage.png)