2018年はソーシャルエンジニアリングやフィッシングが前年比2倍に、Webサーバへの攻撃は減少(CrowdStrike)

CrowdStrikeは、2018年のセキュリティ侵害の傾向を明らかにした「CrowdStrike Cyber Intrusion Services Casebook 2018(サイバーセキュリティ侵害調査報告書 2018)」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

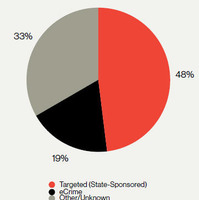

報告書によると、2018年にCrowdStrikeが携わった、サイバー侵害を受けた200件以上の組織のうち、サイバー攻撃による侵害を自社内で検知できたケースは75%であった。昨年から増加はしているが、増加率は7%にとどまっている。ドエルタイム(ある侵害が最初に発生した日から検知された日までの期間)も平均85日と2017年の調査結果(86日)とほぼ同等となっている。

また、IR事例全体を通して、ソーシャルエンジニアリング、フィッシングおよびスピアフィッシングを活用した攻撃数が2017年の11%から、2018年には33%と大きく増加した。これはBEC(ビジネスメール詐欺)の隆盛によるという。一方、Webサーバに対する攻撃数は、単一ベクトル攻撃としては最大であるものの、前年の37%から19.7%に減少している。

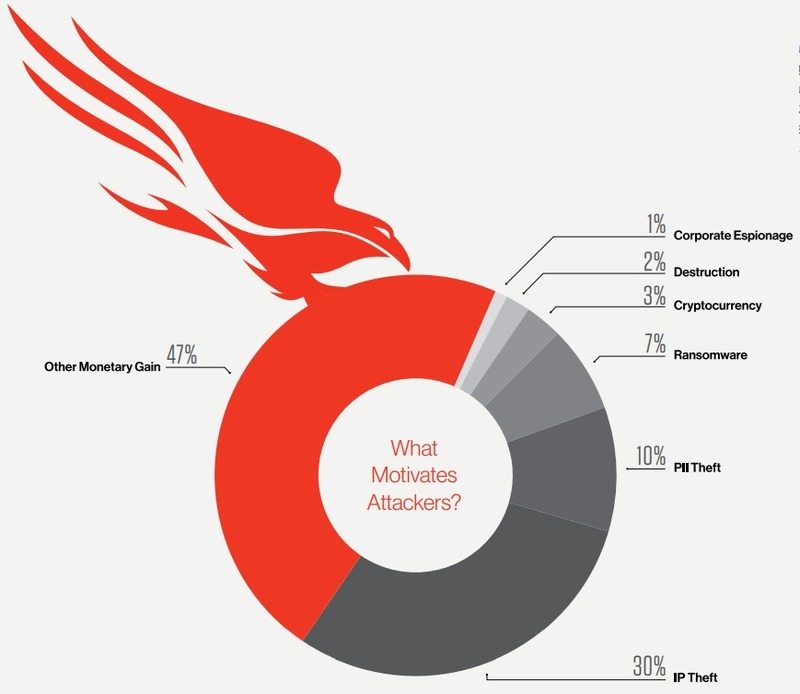

CrowdStrike Servicesプレジデント兼最高セキュリティ責任者(CSO)であるショーン・ヘンリー氏は「企業がより積極的なサイバーセキュリティ対策を実践するためには、新たな攻撃手法の動向と攻撃者の動機を理解することが極めて重要。自身の企業がターゲットとなるか否かは問題ではない」と述べている。

関連記事

この記事の写真

/