Apache Tomcatにおける情報漏えいの脆弱性を検証(NTTデータ先端技術)

NTTデータ先端技術は、「Apache Tomcatにおける情報漏えいの脆弱性(CVE-2020-1938)についての検証レポート」を公開した。

脆弱性と脅威

セキュリティホール・脆弱性

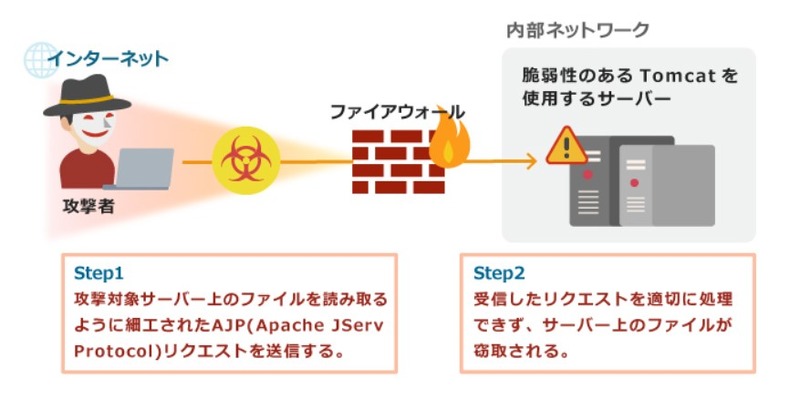

本脆弱性は、AJPにおけるAttributeに関する適切な処理が行われないことに起因するもの。この脆弱性が悪用された場合、リモートの攻撃者が任意のファイルを窃取できる可能性がある。また、Webアプリケーションがサーバへのファイルアップロードや保存を許可している場合、リモートから任意のコードが実行される可能性がある。

この脆弱性の再現性について検証を行った。検証は、Ubuntu 18.04.2 64bit、およびApache Tomcat 8.5.32をターゲットシステムとして実施した。まず、脆弱性が存在するApache TomcatのAJPプロトコル通信を受け付けるポート(例:TCP 8009)に対して不正なAJPリクエストを送信し、Webアプリケーションのルートディレクトリにあるファイルの読み取りが可能なことを確認。攻撃対象サーバに対する概念実証コードの実行により、Webアプリケーションのルートディレクトリにあるweb.xmlファイルの内容をリモートから取得できることが確認できた。

また、攻撃対象サーバ上の/etc/passwdを表示するよう記述したJSPファイルをpasswd.txtというファイル名であらかじめアップロードしておき、概念実証コードを利用して読み取ることによって、リモートからのコード実行を試みた。攻撃対象のサーバに対して攻撃者サーバからAJPリクエストを送信することで、攻撃対象サーバ上の/etc/passwdを表示するコードをリモートから実行できた。

関連記事

この記事の写真

/

![米国防総省、サイバーセキュリティ成熟度モデル認定( CMMC )正式リリース ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/30584.png)