「彼らから提供されるセキュリティ情報をうのみにして伝えても、それは日本のメリットではないかもしれない」

インタビュー中盤で取材対象がやっかいなことを言い出した。

「聞き捨てならない」の反対で、できれば「聞かなかったことにしたい」発言だったが、どう考えても今回のインタビューの肝はこの部分だ。この言葉を抜きにして記事を書くのは難しい。

「セキュリティ情報」にはさまざまな種類がある。セキュリティベンダがユーザー企業に向けて発する情報もあれば、IPAのような専門機関が、個人ユーザーを含む社会全般に向け広く情報発信を行う場合もある。

このセキュリティの情報発信や流通の根本部分に疑問を持つと公言してはばからないのが日本プルーフポイント株式会社のチーフ エバンジェリスト増田幸美(そうた ゆきみ)である。

「マスダ」ではなく「ソウタ」。筆者は取材直前「ソウタ ソウタ ソウタ・・・」と10回くり返してインタビューに臨んだ。増田が自分の肘を指して「じゃあ、ここは?」と聞いたら「ソウタ」と答えていた可能性も否定できない。

増田が疑義を呈すセキュリティ情報発信の根本とは「果たしてそこで言われていることが正しいのかどうか」という、タブーとも言える領域だ。「やれやれ」以外の感想が思いつかない。

薄々思ってはいてもそれを口にはしないことで世の中は成り立っている。そういうことはたくさんある。しかしそれを口にする人物もいる。それが今回の取材対象だ。

確かにセキュリティ情報は「常に」「必ず」正しいとは限らない。たとえば、本誌が2017年に取材した識者による講演「セキュリティ対策都市伝説検証」などがその例に挙げられるだろう。Webアプリケーションセキュリティの信頼と実績の権威が、それまで有効であった対策が、技術や運用環境の変化によって推奨できなくなることがある例などを複数報告した記事だ。

しかし増田が言うのは、そういう性質の「正しくなさ」ではない。さらに厄介なのだ。

増田が言挙げし、なんなら積極的に糾弾せんとしているのは「なんらかの意図のもと彼らは故意に事実ではない情報を発信している」という疑問だ。要するに、ときに奴らは積極的に嘘をついているのではないかということだ。もう勘弁して欲しい。

もし可能なら、ここまでの文章をなかったことにして、以降は増田が属する日本プルーフポイントとやらの企業マンセー記事を、ワッショイワッショイと景気よく、残り1,000文字書き殴りたいところだが、強い語調と切実な目の色を見た以上、到底それですまされるとは思えない。

増田が語った「彼らから提供される情報」の「彼ら」とは、主にアメリカ合衆国のセキュリティ企業を指し、「提供される情報」とは、主にブログなどを通じて発信される、国家支援とされるAPTのキャンペーン分析やそのアトリビューションなどに限定される。

そもそもProofpoint自体USの企業だ。自民党をぶっ壊すと言った自民党の政治家がいたが、Proofpoint自体がその「彼ら」に含まれないのかという疑問も浮かぶ。にも関わらず、こういう発言を憚らない点に増田の切実さがある。

BIやサンドボックス、EDRなど、増田はこれまで複数の外資系企業に所属、エンジニアやエバンジェリストとして、講演などで自身さまざまなセキュリティ情報発信を行ってきた。特徴ある独自の講演スタイルで知られる。

長く講演経験があるなら、誰しもスタイルのひとつやふたつあるだろうと思うかもしれないが、外資系企業のほとんどは、支給された英語のスライドの使用が半ば強制されるという制限が存在することが多い。やっていいのは英語を日本語訳するだけ。

それだけではない。対外情報発信を行う社員に向けた研修プログラムが存在し、写真撮影を受ける際の「スマイル研修(!)」が存在する場合もあり「独自のスタイル」どころか、いわば企業のカタにはめこまれていく。

しかし「見た目はきれいでも抽象的なお題目だけのプレゼンは日本のユーザーには刺さらない」、本社支給のプレゼンテーション素材をそう一蹴する増田は、支給素材を活用しつつも、そこに自ら調査収集した情報を盛り込み、まったく独自の世界を作りあげる。

ロバート・A・ハインラインの「宇宙の戦士」というSF小説に影響を受け「機動戦士ガンダム」のような繊細なSF叙事詩を作ったクリエイターもいれば、「スターシップ・トゥルーパーズ」のような胸クソ悪い暴力描写にあふれる映画を作った監督もいる。どちらも傑作だが全く異なる世界観だ。同じように増田は、本社から提供された素材を踏まえつつも、完全に「ソウタ色」に染め上げた発言を行う。

そんなソウタ世界観の講演は各所で人気を博した。人気はカンファレンスやプライベートショーにとどまらず各地方公共団体の法執行機関や、政府機関にも及んだ。各所で請われ講演を行うようになった。

増田の講演の特徴は、大きく「ユーザー企業視点」「攻撃者視点」「バイネーム」の3つだ。増田は2000年に新卒でオラクルに入社、ビジネスインテリジェンス製品のエンジニアとしてキャリアをスタートさせた。キャリア形成初期からBI製品のエンドユーザーである、企業経営者、役員層と接する機会が多かったから、経営管理層が求める情報を肌感覚で理解することができるようになった。

その後増田はセキュリティ業界に転じ、浴びるほど多くのインテリジェンス情報に接し、サイバー攻撃を行う攻撃者側に立って考える視点も獲得した。

通常セキュリティ企業のプレゼンテーションでは「ランサムウェアに感染した製造業 A 社」などと、いわば「大人の配慮」を行い個社名を伏せるのが通例だ。しかし増田の講演は具体的社名をこれでもかと挙げていく。たとえば 2021年秋に行われたカンファレンスの講演のスライドでは、ランサムウェアの被害事例として、計22社(日本13社、海外9社)の被害企業の会社名とランサムウェア種名がセットでスライドに記載されていた。

こうした徹底したバイネームによって講演の受講者は、脅威がどこか遠くにある抽象的なものではなく、自分が生きる現実と地続きで起こっていることと実感し、そして戦慄する。

そもそもなぜ増田はこんなに自由なのか。

それは当然いくつも実績を積んできたからだが、決定的に増田が現在のような「手がつけられない」状態に至ったのは、とある製品の特徴をメリットとして訴求し、市場拡大に導いた実績があるからだ。

たとえばここにカーネルモードとユーザーモードで稼働するセキュリティセンサーがあった場合、一般論としては、検知率で上回るカーネルモードのセンサーが優位とされる。これはあたりまえの話だ。

だから、ユーザーモード製品のメリットを日本市場に訴求するというミッションを負った増田は、常識的に考えれば、もはや戦う前からまったく有利とはいえなかった。

世界は平等でもフェアでもない。だがここからが増田のタダ者ではないところだ。

増田は、あろうことか「ユーザーモードだからいい」という肝のすわった逆張りの価値観を提唱、あまつさえ「ユーザーモードの優位性」という資料を作成した。それを営業担当者に配りブリーフィングを行いまくった。

ユーザーモードはユーザーのメモリ空間で稼働するから、たとえユーザーモードのアプリがクラッシュしても自分のメモリしか道連れにしない。カーネル層には影響しないし、当然他のアプリにも影響はない。つまり、一定頻度で必ず必ず行われる端末のOSアップデートのたびに相性や影響を心配する必要がない、そこで展開されたのはじつにこのような理論である。そしてこれが「運用利便性」という、日本の情報システム部門、セキュリティ部門にようやく生じつつあった、重要で新しい(そして正しい)需要をとらえることに成功した。

常識で考えて勝ち目のない戦(いくさ)にのぞんで、こともあろうに弱点を高々と掲げて強行突破を行う様はなんとも男前である。勝負師であり、大した心臓だ。世界は平等でもフェアでもない。そんなとき増田は、だからこそ自分がここに配されたのだと考える。

ディティールは一切明かせないが、Proofpoint以前にこんなことがあったという。ある日増田は社内ポータルで興味深い脅威分析レポートを目にした。たまたまその日訪問予定に入っていた、とある組織の担当者にその分析の概略を伝えると、非常に強い興味を示したため、社に戻ってすぐに再度レポートを確認しようとすると削除されてなくなっていたという。削除された理由を照会してみると「諸事情」によるものであり、要は「Classified」「おまえが知ることができる情報ではない」ということだったという。

情報公開を求めたら大半がスミ塗りされた文書が届いたような不快感をソウタは感じた。この出来事を忘れてはならないと思った。冒頭の言葉が生まれるきっかけのひとつとなった出来事だ。

彼らの情報をうのみにしてはいけないとしても、まるっきり嘘ではない。そこがむずかしい。多くの場合、たとえばIPアドレスやIOCなどは、何も間違ってなどいない正しい情報である。まるっきり嘘なら、戯画化された北朝鮮やカルト集団と同じなのだがそうではない。視点の成熟が必要なのだ。

増田は本誌ではおなじみの「超限戦( Unristricted War )」という言葉を口にした。超限戦は新しい形の戦争として人民解放軍の将校によって提唱された概念。相手国に自国の利益になる行動を行わせるために行う、政治・経済・貿易・文化、あらゆる領域の直接間接のアクティビティすべてが、超限戦に含まれる。交戦相手国の都市や防衛施設、防衛装備品、兵士の肉体等を物理的に攻撃することなどは、その中のごくごく一部に過ぎない。

入手したゼロデイをいつ公開するか政治的に判断することもその一部であろうし、APTのアトリビューションなどのセキュリティ情報と、そこに含まれるストーリーやナラティブもまた、超限戦における兵器(直接間接に自国に有利な判断や行動へと他国を誘導する手段)として用いられるというのが増田の真意だ。

増田が教えてくれたもうひとつの具体例を挙げる。これはすべてオープンソースの情報だからディティールを記すことができる。

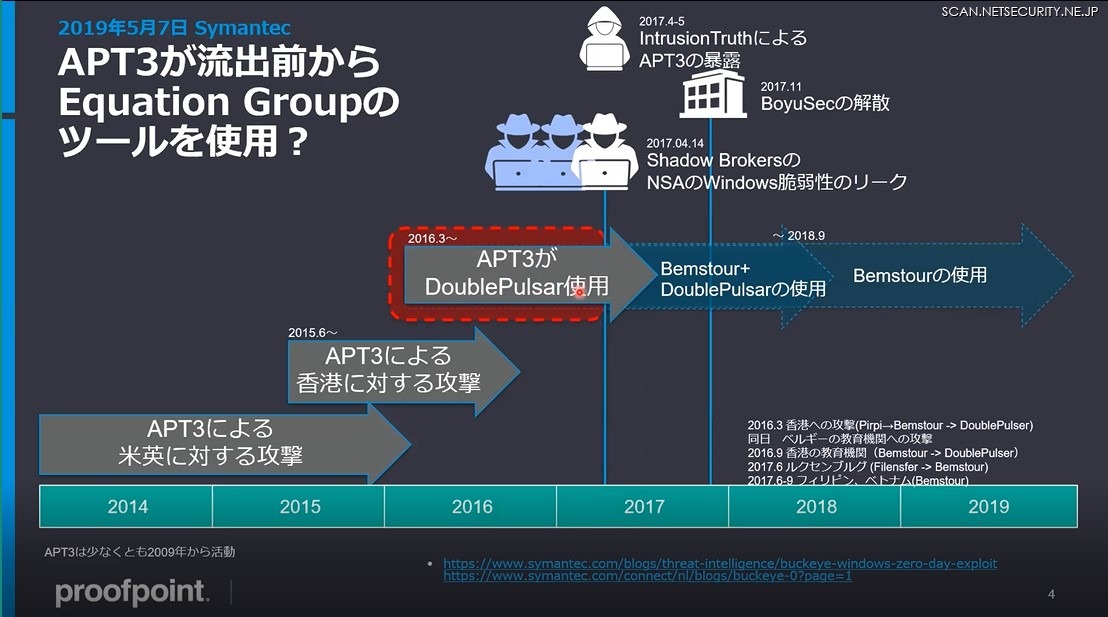

米Symantec社は2019年5月、中国のAPT3が2016年3月から、NSA配下のEquation Groupが攻撃に用いていたツールDoublePulsarを使用し、香港へサイバー攻撃を行っていたというアトリビューションを公表している。

これに増田は違和感を感じた。なぜなら、ロシアのShadow Brokersが、NSAが用いていたWindowsの脆弱性のリークを行ったのは2017年4月14日のことだからだ。暴露の1年以上前からAPT3がDouble Pulsarを使っていたのでは時期が合わない。

「主体がAPT3ではないと考えるのが最も自然に思える」と増田は語った。具体的には、あくまで増田自身の仮説であると留保しつつ、「APT3ではなくNSAが主体」と考えるのが自然だという。そこから何がわかるのかについて増田の見立てを詳しく聞いたがここではこれ以上詳しく書かない。

攻撃キャンペーンの分析など、新しい情報が発信されると増田は、関連するすべての情報を時系列で網羅的に調査し、それを整理する活動を必ず行っている。そんな増田にとって、あまりにもこういう情報が多すぎて唖然とするという。

「地政学的に日本は米中の間でバランスをとらなければいけないにも関わらず、一方的にアメリカからの情報をうのみにしていたらヤバいと私は思う(増田)」

増田は広島県出身。江田島市の海上自衛隊第1術科学校にほど近い場所で育ち、中高はキリスト教系の一貫校で学んだ。全寮制で、6年間肉を食べることができないストイックな教育環境のもと、教会系列の国際NGOで高校生の頃からボランティア活動に参加、アジア地域で子供の「口唇口蓋裂」を治療する医療ミッションに携わった。

大学4年生の1999年11月には、ネパールに赴き、ホテルに戻ってもシャワーのお湯すら出ない環境で2週間、現地の子供たちの口唇口蓋裂手術を行うNGO医療活動の支援に従事した。

増田の大事なミッションのひとつが記録と報告だった。高校時代にお年玉を貯めてやっと手に入れた愛用のCanon EOS 1000で、手術前と手術後の子供たちの顔を撮影しレポートにまとめた。

2000年当時の EOS は当然デジタルではなくフィルムカメラである。撮影の仕上りをモニターでその場で確認することもできなければ、大量に撮影して後から良いものを選ぶという、現在のような撮影手順もとれない。しかも大学生の増田が撮影した写真が掲載された活動報告書は、次回のミッションの資金集めの資料としても活用される。一人一人一回一回が真剣勝負になる。増田はファインダー越しに被写体を凝視した。

口唇口蓋裂は人の自尊心を打ち砕くつらい身体症状だ。本人だけではなく家族にもそれが及ぶ。世界は平等でもフェアでもない。だからこそ自分がここに配された。そう考えながら増田はカメラのシャッターを押し続けた。この光景を忘れてはならないと思った。

NGOのレポートに大幅な改稿をほどこし増田はそれを卒論として提出した。この卒業研究が評価され増田は、早稲田大学人間科学部 西暦2000年度卒業生総代に選ばれた。

筆者が入手した増田の卒論の第一章第一節にはこう書かれている。卒論としてまとめた際の最大の変更箇所のひとつだ。「NGOは一般企業のように株式市場での評価を受けず、また政府のように選挙の洗礼も受けない。そのため、常に自己革新に努めなければならない存在である。外部に向けての報告、情報発信・開示が、組織を鍛えていくことはいうまでもない。」

アメリカのセキュリティ企業に所属しながら、それを批判的に見る視点を持ち続け、そんな視点を持つことを公言することは簡単なことではないが、増田のこうした姿勢は、NGOに所属しながらNGOの社会価値を批判的に見ていたこの時期から変わっていない。この姿勢を持ち続けなければ、セキュリティの仕事は単に「ブルシット・ジョブ」、すなわち「無意味で屈辱的な労働」に堕してしまう。増田はそれを断じて看過することができない。

うのみにできないなら手を尽くして調べ「自分がこう思う」という判断を行いそれを発信し、正誤や批判から試行錯誤を積み重ねるしか方法はない。

近年、クラウド、DX時代を迎えた企業や組織は、これまでのレガシーのセキュリティを超え、新しい体制を構築することが強く求められている。もはや品質や機能だけでセキュリティのサービスや製品選びをしてもそれが必ずしも正解かどうかわからない時代が来ている。品質や機能、価格性能はあくまでドレスコードに過ぎない。問題はそれを着ているのがどんな奴なのかということだ。

「アメリカの発信する情報は嘘くさいものばかりで日々あきれかえる」そう語る口調はとても明るいが、しかし明確に怒りと憤りを含んでいた。こんな発言を堂々と行うエバンジェリストがいる会社、そうそうあるわけではない。