メールセキュリティを事業の柱とする株式会社TwoFive(トゥーファイブ)のエンジニアが交代で、メールのセキュリティ課題をテーマに解説する TwoFive Blog。第2回目は、電子メールのごく初期から今日まで、不本意ながら古くて長いお付き合いが続いているマルウェアについて、電子メールネットワークの変化とそれにともなって必要とされる今後の対策を取り上げる。

(コンピュータウィルス、ワームなどを含め、悪事を働くソフトウェアの総称を“マルウェア”としています)

●マルウェアの経路として利用され続ける電子メール

数年前ぐらいまでは外部からアクセス可能な特定の通信用ポートを使って侵入し、感染対象がなくても自律的に増殖し、爆発的な勢いで拡散したマルウェアの被害がありましたが、現在の企業ネットワークでは、ファイヤーウォールの導入をはじめとする“入り口対策”が進んだことで、マルウェアの感染経路が絞り込まれています。その結果、電子メールが狙われる確率がより高くなってしまい、昨今では、マルウェア侵入経路の多くが電子メールであると報告されています。

●電子メールネットワークの変化

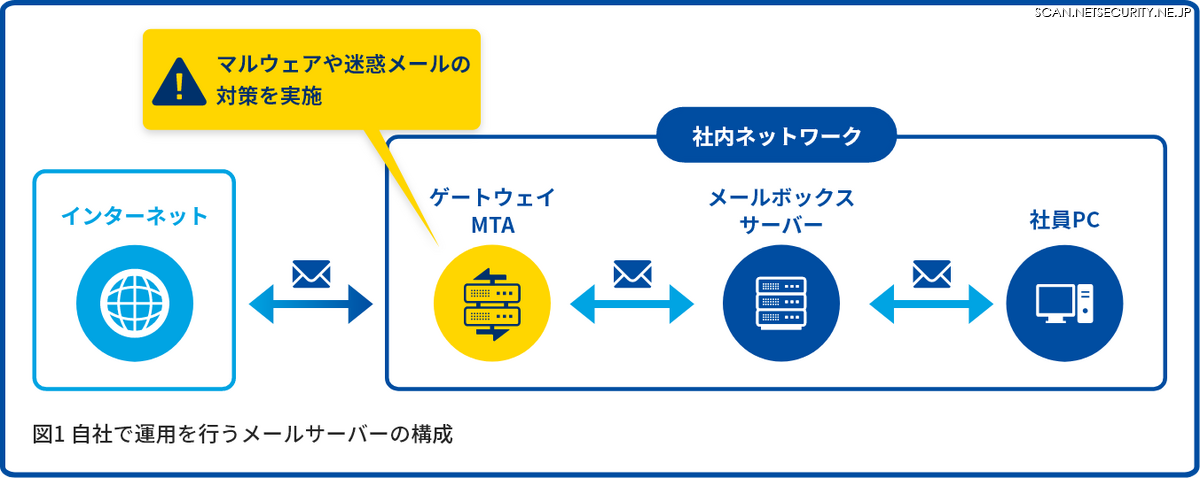

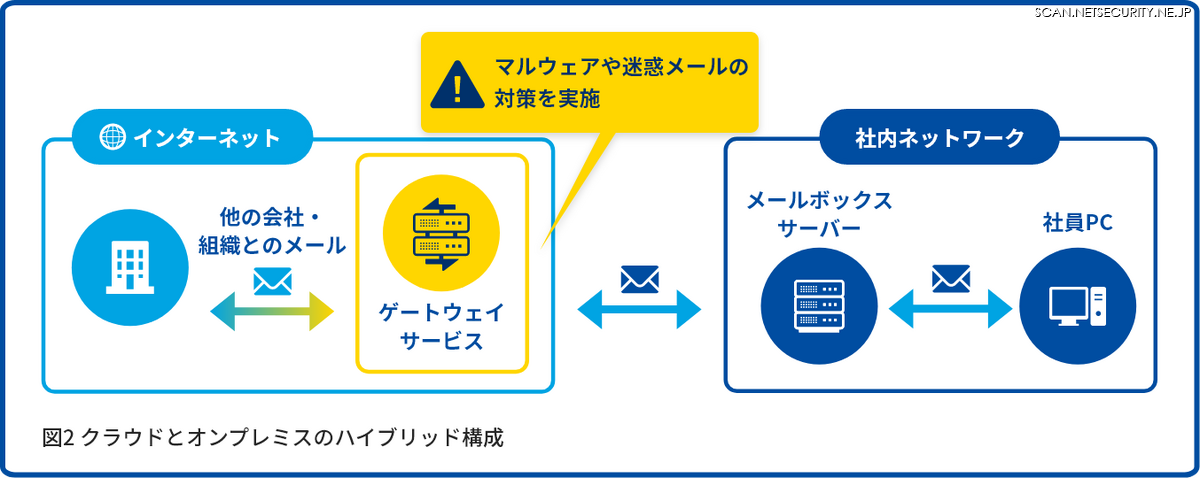

現在、電子メールでのマルウェア対策を考える上では、システム環境の変化を理解しておく必要があります。企業システムのクラウドへのシフトが進む中、電子メールもその例外ではありません。以前は、企業が管理運営するオンプレミス環境でメールサーバーを配置してアンチウィルスサーバーもオンプレミスで運用する構成(図1)が一般的でした。しかし、メールシステム自体がクラウドに移行するケースが増えている昨今は、マルウェア対策もクラウドで提供されるスキャンサービスを利用するハイブリッド構成で利用する会社も増えています。電子メールの出入り口であるゲートウェイメールサーバーはクラウド上のサービスを利用し、メールボックス自体は自社で運用するという形態です(図2)。既存の構成を大きく変更することなく、最新の電子メールゲートウェイセキュリティ対策を早期に導入でき、運用の負担が減少する等、そのメリットが高く評価されています。

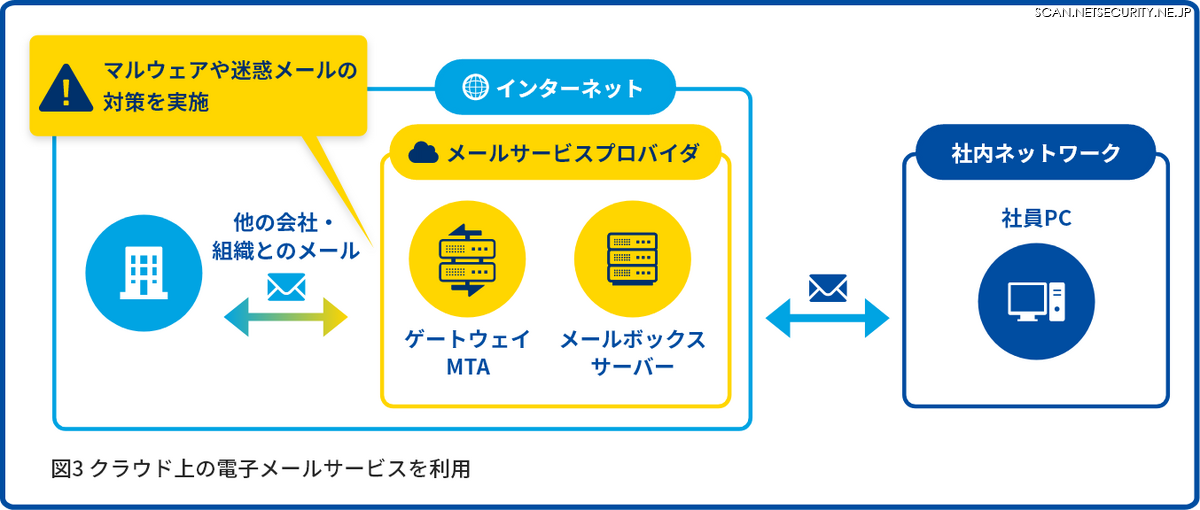

もちろん、メールシステム全体をクラウドサービス利用に置き換える会社も増えています。Microsoft 365 などのクラウド型メールサービスでは、多くの場合、メールボックスサービスに、メールセキュリティ対策も付帯して提供している場合もあります(図3)。

メールシステムの構成が変化している昨今、それに合わせてセキュリティ対策の在り方も見直しが必要です。それぞれの構成において、セキュリティ対策として考慮する点が変わってきます。また、クラウドサービスで全てのメールシステムを運用する場合では、オンプレミス構成にくらべ自由度も少ないので、自社が目指すセキュリティ対策機能の品質に達しない、機能が足りないなどの問題が起きるケースも多々見られます。その場合は更に他のセキュリティサービスと組み合わせることを考えます。

●攻撃の変化、マルウェア感染にも使われる“フィッシング”手法

マルウェアを含んだ攻撃方法として、ここ数年でみられる傾向としては、マルウェアが添付されたメールをばらまく手法に加えて、マルウェアを直接添付するのではなく、マルウェアをダウンロードさせる URL をメール本文に挿入してばらまき、受信者にダウンロードさせて感染させようとする手法が多く見られるようになりました。ここ数年、被害を増やしている Emotet では、この両方の手法がみられました。

フィッシングという攻撃は、オンラインバンキングや SNS などのログイン画面にそっくりな偽サイトへの URL をメールでばらまき、言葉巧みな文章でログインを促して、パスワードを含むログイン情報を盗み取るというものです。このフィッシングと同じ手法が、マルウェア感染にも使われるケースが多く見られ、巧妙な文章で URL のクリックへ誘導してマルウェアをダウンロードさせ、クライアント PC を感染させようとするのです。

2016 年に感染拡大した Rocky では、メールに含まれた URL をクリックすることで、システムへのアクセスが制限されてしまうマルウェアであるランサムウェアがダウンロードされていましたが、Emotet では、感染したクライアントPC を利用して、攻撃者は更に他の標的にフィッシングを実施して、マルウェアの感染拡大や、ビジネス電子メール詐欺 (BEC:Business Email Compromise)を行います。フィッシングメールの送信元がその会社の正規のクライアントPC になるので、さらに対策がやっかいになります。

●「怪しいメールには気をつけて!」と言われても…

「そんなにメールの添付書類による感染の危険性が高いなら、メール添付書類を全部入り口で削除してしまおう」とか、「URL が含まれるメールは全部受信拒否しよう」と思ってしまうかもしれません。でも、B2B、B2C、いずれのビジネスにおいても重要なコミュニケーションツールである電子メールで、そのようなアグレッシブな対策を選択して、ビジネスはスムーズに遂行できるでしょうか。

また、クライアントPC にはアンチウィルスソフトを導入しているし、Webブラウザには危険な URL へのアクセスをブロックする機能がついているのだから、ゲートウェイでの添付書類や URL のスキャンは必要ないと考える方がいるかもしれません。しかし、現在ゲートウェイで相当数の脅威を防いだ上で、しかも PC のウィルスソフトや URLチェックツールがあっても、エンドポイントでの感染がなくならない現実をみると、やはりメールサーバーにおいて、URL や添付書類を検査するという入り口対策が必要であると考えます。

社員に対して、「”怪しい”メールに気をつけて」、「添付書類や URL を安易にクリックしてはいけません」と指導するのは良いことですが、フィッシングのテクニックが非常に巧妙になっている現在では、残念ながら電子メールやITの専門家ではない社員に、メールの”怪しさ”の判断はできません。社員に危険なメールが届く前にゲートウェイで対策を講じる必要があります。

●攻撃者の進歩についていけるか?

セキュリティ対策について考える上で、基本的かつ重要な点は、攻撃者や攻撃手法が常に技術的に進化しているということ事を理解することだと思います。想像を超えるスピードで新しい技術を利用し高度なテクニックを駆使して攻撃してきます。

また、インターネットにおいては、距離的な問題はないに等しく、会社の玄関が地球の裏側に住んでいる攻撃者の家に繋がっているようなものです。攻撃者は 24 時間 365 日、毎日毎秒、会社の玄関に来てなんらかの新たな攻撃を試みることができます。

攻撃者はつぎつぎと新しい攻撃をしかけてくるという現実を踏まえて、導入しているメールセキュリティ対策製品の機能を定期的にレビューし、アップデートやパッチを迅速に適用するのが必須の対応です。

●攻撃者のスピードに敗けないために

電子メールでの基本的なマルウェア対策の仕組みは、ごく簡単に言うと、マルウェアの特徴を記録したデータ(パターンファイル等と呼ばれます)を定期的にメールサーバーやクライアントPC にダウンロードして、 メールやメールの添付書類と突き合わせ、マルウェアを検知します。新種のマルウェアに対抗するために、このパターンファイルを最新版に更新するわけですが、マルウェアは数時間、あるいはもっと短い周期で変化しますので、新しいパターンファイルの提供に手間取ると、フィルターで検知可能になった時には、そのマルウェア付きのメールが既にエンドユーザーの受信箱に届いてしまっていたという残念な結果になります。

新種のマルウェアが発生し、数分、数時間という勢いで拡大していく場合があります。検知するためのパターンファイルが提供された頃には、既に第一波の感染拡大が終わってしまっていて、終わった後にフィルターで検知できるようになっても後の祭りです。そうならないために、アンチウィルスフィルターのベンダーは新種のマルウェアへの対応に特化した機能を提供しています。

通称“サンドボックス”といわれるマルウェア検知技術では、ドキュメントを仮想的な PC環境におき、メールをオープンした時の動作を監視して安全かどうか確認するので、未知のマルウェアであっても、何か PC に対して攻撃する可能性があれば、それを検知するというものです。

サンドボックス技術は電子メールにも適用できます。しかし、マルウェアを実際に動作させるようとするわけですから、一般に検知には時間がかかり、また、一日数千通以上やりとりされるような電子メールの環境ではメール配送に遅延が発生する可能性も高いため、そのままでは利用できません。そこで、添付書類をメールから分離して URL に置き換えて、とりあえずメール本文だけをエンドユーザーに配送し、分離した添付書類をクラウド上のサンドボックスで分析するというマルウェア対策ソリューションも提供されています。

また、フィッシングを使ったマルウェア感染に対応するため、攻撃者がフィッシングサイトを準備する活動(例えば、新しいドメイン名を登録したり、ホスティングサービス上に偽のWebサイトを構築する等)を監視し、攻撃を予測して、フィッシングに利用される可能性のある URL のデータなどを事前に取得してフィルタリングに利用するソリューションもあります。

現在、導入している電子メールセキュリティ対策ソリューションが、新種のマルウェアへの対応という観点でどのような特性をもっているのか、改めてレビューしてみることも必要かと思います。

●マルウェアを検知した時、その対策は?

電子メールゲートウェイでマルウェアを含むメールを検知した場合、従来は、例として、次のようなアクションをゲートウェイシステムで実行しているケースが多いと思います。

・マルウェアを含む添付書類をメールから削除して、メールに“添付ファイルがマルウェアに感染していたので削除した”というメッセージを入れ、オリジナルの宛先に送信する。管理者にも同じメッセージがコピー転送される。また、送信者にも“送ったメールにマルウェアが含まれていました”というメッセージを返送する。

・マルウェアを含む添付書類をメールから取り出して、マルウェアを削除した上で、添付書類をメールに添付し直し、オリジナルの宛先に送信する。“添付ファイルがマルウェアに感染していたので修復しました”というメッセージを本文に挿入しておく

・マルウェアを含む添付書類をメールから削除して、メールそのものはサーバー上で保留する。管理者にマルウェアを検知したというメッセージを送信し、確認を促す。オリジナルの宛先にマルウェアに感染したメールが届いた旨を伝えるメールを送信する

こうした検知後のアクションには多くのバリエーションがあって、上述のそれぞれのアクションがいろいろ組み合わされて運用されていると思います。こうしたアクションの多くは、なるべくメールを届けようという設計者の善意は感じますが、単純なマルウェアしか存在しなかった時期に考案され運用され続けている“レガシー”なアプローチといえます。

現在では Emotet などの電子メールを送信する機能をもったマルウェアも存在しており、マルウェアを含むメッセージを受信して、手厚いとも言えるアクションを実施する必要があるとは思えません。“疑わしきは受信しない“が企業のセキュリティ対策としては理想的でしょう。

ゲートウェイで検知したことを管理者に通知し、対象のメールは限定的に保存、受信者には“マルウェアに感染したメールが届いたが廃棄した”というメールを送る。というぐらいが妥当なのではないかと考えられます。送信者に感染した事を通知するメールを送るのは、マルウェアが無差別に拡大する場合など、大量の感染検知メールが返信されることになり、メールシステムの負荷を増加させるだけで、攻撃者にとっては悪用可能な攻撃手段のひとつともなるので、実施すべきではありません。

●日本だけ普及している PPAP、メール暗号化はゲートウェイセキュリティと相性が悪い

そのネーミングの妙から話題になったのが、添付書類をパスワード付き Zipファイルにして、メールに添付して送信するという、PPAP という電子メールの利用方法です。機密性の高いドキュメントを電子メールで送受信する時にセキュリティを確保する手段として日本でのみ広く普及しました。

しかしここ数年、大手IT企業をはじめとして、PPAP を廃止しようという取り組みが行われています。廃止を求める理由の一つは、パスワード付きZip ファイル にして送信すると、ゲートウェイ電子メールサーバーでのウィルスの検査ができなくなることから、マルウェア感染のリスクを増大させる可能性があるという点です。実際に Emotet でパスワード付きZipの添付書類を悪用しようとした例が見つかっています。

一般に電子メールでの End To End での暗号化(S/MIME や PGP 等も含む)はゲートウェイでのセキュリティチェックとは相性が悪いといえます。

PPAP が普及し始めた時代に比べて、現在では、電子メールの伝送経路そのものを暗号化する SMTP over SSL/TLS や STARTTLS 等の技術が普及しており、通信途中で電子メールを盗聴される危険性は大幅に減少しています。また、PPAP が必要されるもう一つの大きな理由として、機密性の高いドキュメントを含んだメールを間違った宛先に送ってしまう、メールの誤送信という問題への対策という点があります。誤送信対策であれば PPAP よりも利用者が使いやすい、各ベンダーが提供する誤送信対策ソリューションや、例えば、Box や OneDrive などのオンラインストレージを利用した対策が可能です。

長らく、その目的や効果を気にすることもなく惰性で実施され続けていた、レガシー技術の代表とも言える PPAP ですが、このレガシーな技術を業界全体で見直す議論が盛んになっています。いずれにしても、End To End でのメール暗号化は、ユースケースや必要性を良く検討した上で、用途を絞って利用することが必要でしょう。

●まとめ

電子メールがマルウェアを含んでいるかどうかをメールサーバーでチェックし、検知したらマルウェアをメールから削除したり、メールそのものを廃棄、隔離するというような対策は、企業でのインターネット電子メール利用が普及し始めた、ごく初期から行われてきました。しかし、電子メールを侵入経路として悪用する攻撃者や攻撃手法は、常に技術的に進化しており、従来どおりの防御は通用しなくなっています。しかも攻撃側はかなりのスピードで進化し続けていますから、防御する側も、そのスピードに後れをとらないよう、早期に大胆な対策を講じなければなりません。PPAP のように目的も効果もはっきりとしないまま利用されてきたレガシー作法もあります。

DX 時代の到来とともに、長い歴史を持つ電子メールのネットワーク環境も変化していますが、メールセキュリティ対策は置きざりにされていませんか。ずっと前に導入したレガシーな対策ソリューションが、新しい時代に効果を発揮せずに使い続けられていることのないよう、ぜひとも見直してみましょう。

著者プロフィール

株式会社TwoFive 社長 末政 延浩(すえまさのぶひろ)

大学で通信工学を学び、1980 年代に某通信会社の研究所で開発に従事し、UNIX 4.2BSD の sendmail を使い電子メールと出会う。Sendmail日本法人で、技術責任者を務め、2008 年に代表取締役に就任。その後、2014 年に株式会社TwoFiveを創設。長年蓄積した技術力とノウハウ、国内外のネットワークを活かして、安全・安心なコミュニケーションを護るために闘い続けています。

株式会社TwoFive

国内大手 ISP / ASP、携帯事業者、数百万~数千万ユーザー規模の大手企業のメッセージングシステムの構築・サポートに長年携わってきた日本最高水準のメールのスペシャリスト集団。メールシステムの構築、メールセキュリティ、スレットインテリジェンスを事業の柱とし、メールシステムに関するどんな課題にもきめ細かに対応し必ず顧客が求める結果を出す。