問題課題があると認識されてはいてもセキュリティ会社が積極的に手を出さない領域があってその理由はビジネスとして成立しないから端的に言うなら金にならないからだ。

中小企業のセキュリティ対策などもそのひとつで、中小向けを謳ったキャンペーンなどを見かけるが、よく見ると要は UTM のエントリーモデルを売るだけだったりで、一定の意義も効果もあるのは確かだろうが、少なくとも問題の根本的解決を真剣に考えた跡など少しもないことは少なくない。単に経営企画がセキュリティが成長産業だからとひねり出した「事業」に過ぎない。

いまやサイバー攻撃の最大のアタックサーフェスのひとつ、電子メールのセキュリティ対策も同様に、問題課題があることが明白であるにも関わらず、本質的解決に向けた試みをしているプレイヤーが少ない領域である。

そもそもメールは新旧テクノロジーのパッチワークで構成され、理解すること自体相当に厄介なものである。そんな領域にわざわざ手を出すよりは AI 等々の新しい技術で新カテゴリ商品でも作った方が高い値付けもできるし、自分十分の勝負に持ち込める。

何より 2022 年におけるメールセキュリティとは、メールを読む人間そのものの脆弱性と正面から対峙することが絶対に避けられない。ゲートウェイでスパム対策をしていた時代は遠い昔になりにけりである。

メールセキュリティでは人間の脆弱性が重要要素になる。人間だもの、という訳だ。医師免許や複数の博士号を持ちプロのアスリート並みの身体能力を持つ宇宙飛行士ですらヒューマンエラーは発生するだろう。

人間の脆弱性への対策はこれまで「明るい側面」「ライトサイド」を積極的に見るアプローチがとられてきた。たとえばメール訓練だ。標的型攻撃メール受信時、従業員による、悪意のある添付ファイルやリンク等の開封率やクリック率を下げることを目的に行う訓練で、その効果は絶大である。きちんとした管理運用を行い複数回メール訓練を実施すれば、不審なメールの URL をクリックする従業員の比率は劇的に減っていく。

しかし問題なのは、これを何度くり返しても(組織規模にもよるが)決してクリックする人がゼロにはならないことだ。人間だもの、である。しかし最初と比べて相当減ったのもまた事実ではある。だからひとつここは物事の明るい側面を見ようぢゃないか。なあ越後屋。さようでございます お代官様。

ユーザー企業とセキュリティ企業のそんな関係が常態にならざるを得なかった世界、ゼロにしようと思う者など現れ得なかった世界で、メールの脆弱性、ひいては人の脆弱性における「暗い側面」「ダークサイド」を積極的に見ていこうとする、いちじるしく変わった企業が今回紹介する日本プルーフポイント株式会社である。

彼らはユーザー企業からもセキュリティ企業からも積極的に見て見ぬ振りをされてきた「何度やってもゼロにはならない」部分に、よせばいいのにわざわざ「 VAP( Very Attacked People )」などという小粋な名前をつけて、頼まれてもいないのに積極的に光を当てている。成功確率の低い手術をわざわざ選んで執刀するようなものだが、果たして正気なのか。そもそもどんな勝算があるのか。

日本プルーフポイント株式会社 シニア セキュリティ コンサルタント 内田 浩一(うちだ こういち)に話を聞いた。

●「一周まわって」メールが重要な対策ポイントに

内田が Proofpoint に 2021 年 8 月にジョインするまで、彼はセキュリティコンサルタントを約 15 年務めた。

前々職の McAfee ではプロフェッショナルサービス プリンシパルコンサルタントとして、制御系の工場への侵入テストや、IoT機器へのハッキング、マルウェア解析、SOC 立ち上げ支援など幅広い領域で活躍し、製品を売るというよりは、顧客側で一緒に守るような業務を行ってきたという。

顧客とマインドをともにする内田が近年感じていたのは、攻撃者が「人間をいかに騙すか」という手法に移行しており、一周まわってメールが脅威の焦点になっているということで、それが Proofpoint にジョインした理由だ。現在内田は、シニア セキュリティ コンサルタントとして主に Proofpoint のメール製品と、関連する脅威動向の調査に携わる。

●悪意あるメールを多層防御

Proofpoint のメールセキュリティ製品について内田は、単純に脅威をブロックするだけでなく、リスクを分析して一歩先の対策を行う点を強調した。

Proofpoint 製品には 2 つの特徴がある。

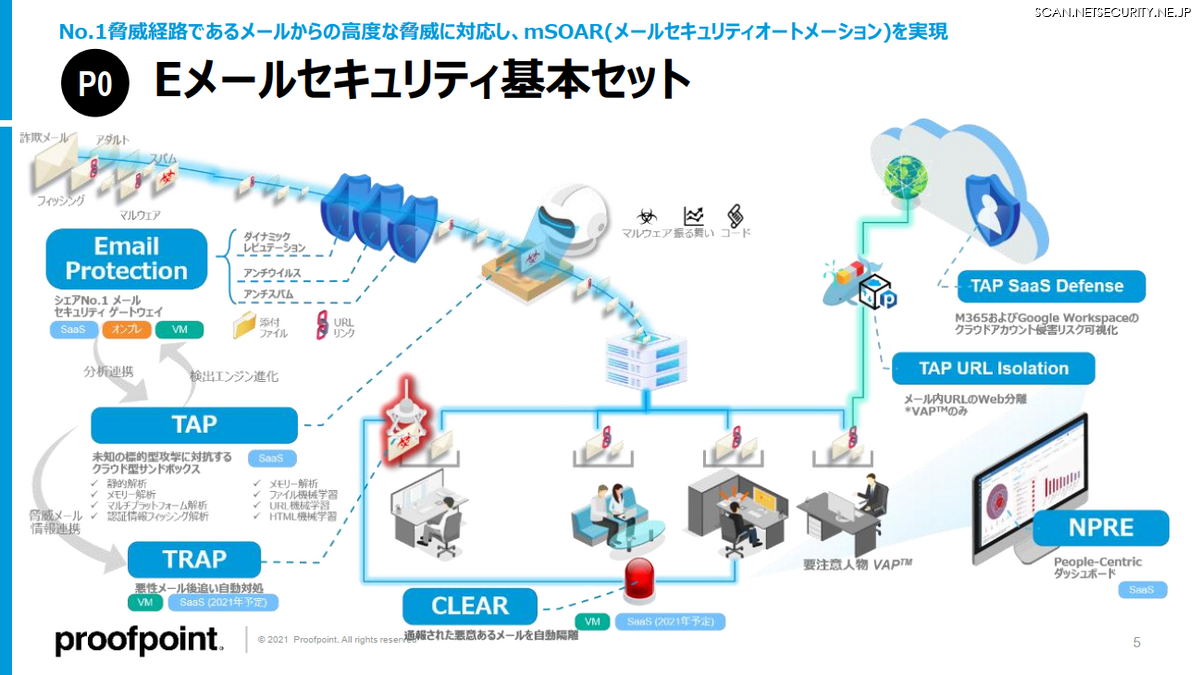

1 つ目の特徴は、世のメールゲートウェイ製品には一箇所でブロックするものが多いが、 Proofpoint 製品はメールに特化した多層防御を行うことだ。

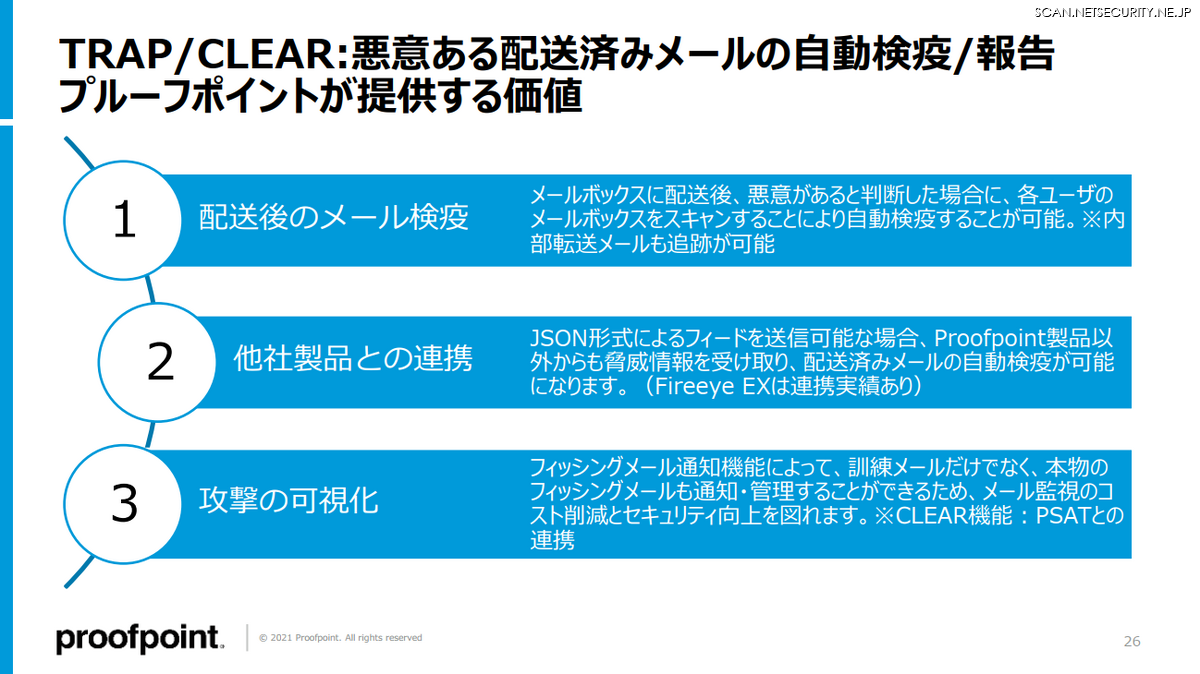

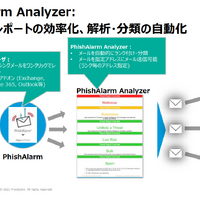

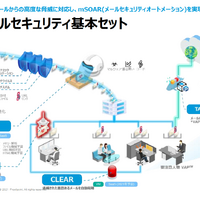

Proofpoint の「 Email Protection 」には、既知の脅威をブロックするゲートウェイはもちろんだが、未知のマルウェアを防御するサンドボックス「 TAP( Targeted Attack Protection )」があり、さらに攻撃がサンドボックスを抜けて、メールボックスにメールが配送されても、 Proofpoint が感知できた場合、配送後のメールを検疫する「 TRAP(Threat Response Auto-Pull)」と、ユーザー自身が悪意あるメールと気付いた場合に通報する「 CLEAR (Closed-Loop Email Analysis and Response) 」という各機能を備える。

たとえば、ユーザにメールを配送後、それがフィッシングメールであったと判明した場合、、Proofpointのクラウドから検知情報が「 TRAP 」にフィードバックされ、TRAP はメールボックスからのメールの検疫隔離を自動処理する。これは主に手運用されている SOC の作業の自動化でもある。

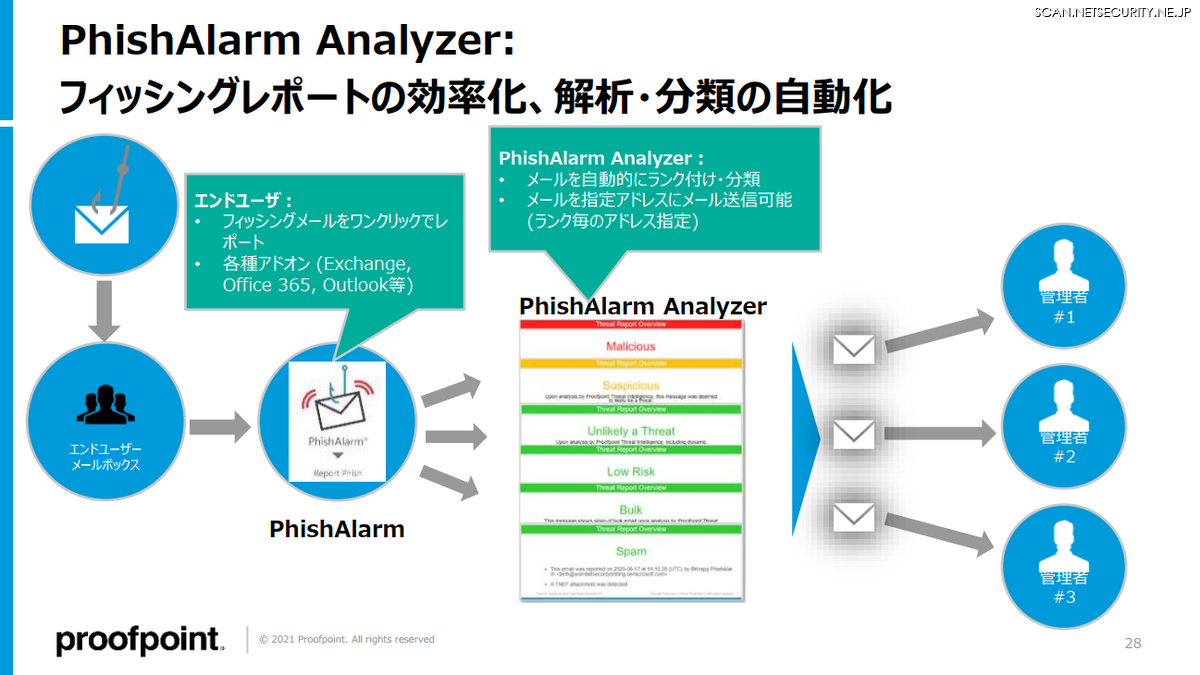

さらに、製品によって検知することができなかった場合には、「 CLEAR 」を利用する事によってユーザーのメーラーに通報ボタンを設置し、ユーザーの通報によって、脅威インテリジェンスによる解析を行う。黒と判断した場合は、報告したユーザーだけでなく全ユーザーのメールボックスから、関連するメールを自動的に検疫し隔離する。

それでもユーザーがフィッシングサイトへアクセスしてしまい、社内 ID とパスワードを入力し、攻撃者にアカウント情報が摂取され攻撃者がクラウドシステムに不正ログインした場合も、その不正ログインを検知する仕組がある。

なお、プルーフポイントのサンドボックスは、情報を可視化し SOC のアナリストやセキュリティ担当者向けに脅威分析を行うインターフェースを持つ「 TAP 」と、CISO 向けに俯瞰的なハイレベルな分析を行うインターフェースを持った「 NPRE( Nexus People-Risk Explorer )」の 2 種類がある。

「 NPRE 」は、CISO が自社組織のどこが弱点か、部署や、取締役を含む職位別、国別等のグルーピングができ、それぞれに対しどんな対策をすればリスクが下げられるのかを可視化する。

●人を軸にしたリスクの可視化

Proofpoint 製品の 2 つ目の特徴は、社内の誰がどれくらい攻撃されているか、その攻撃の特性はどんなものかといった、リスクの可視化ができる点だ。

Proofpoint はリスクをスコアリングし、攻撃されやすい(あるいは不正を行う可能性の高い)人物「 VAP( Very Attacked People )」を抽出する。減ったリスクより残っているリスクに注目した、冒頭で人の脆弱性における「暗い側面」「ダークサイド」と挙げた部分だ。

VAP はプルーフポイントが「発明」した概念であり「 Attack 」「 Vulnerability 」「 Privilege 」という 3 つの軸でスコアリングが行われる。なおユーザーは、Active Directory と連携するメールアドレスと紐付けて 1 ユーザーと定義される。

まず「Attack」は、「高度な攻撃を受けている」または「多くの回数攻撃を受けている」ほどスコアが高くなる。量と質を両方見る。

Proofpoint は 2013 年、MTA のデファクト Sendmail社を買収、全世界のメール流量の実に 25 %を管理しており、世界で最も電子メールの脅威インテリジェンスを(過去にさかのぼるストックとリアルタイムで)保有する企業である。悪意のあるメールが、どの企業に到達しているのかが把握できる。たとえば世界でたった 1 社しか受け取っていない攻撃メールなら、状況証拠的に標的型の可能性が高いので、それをスコアに反映するといった、独自かつ繊細なポイントの加重を行うこともできる。

「 Vulnerability 」は、セキュリティ教育や研修の受講履歴や、その人物がフィッシングメールをどれだけ頻繁にクリックしてしまうのかなどによって数値化される。少々長いが下記の仕組になる。

Proofpoint のサンドボックスは、メール本文に URL の記載がある場合に、その URL をサンドボックス環境でアクセスし遷移先のコンテンツを見ている。サンドボックスが URL をチェックした後は、メール本文の URL を書き換えユーザーのメールボックスに配送する。ユーザーがその URL をクリックすると、いったん書き換えたリダイレクターにアクセスして、そこで再度チェックを行う(メール配信から時間が経って、メールセキュリティソフトの検閲が終了後に Web ページにマリシャスなコンポーネントを実装する手口があるため)。このような仕組で、どのユーザーがどの URL をクリックしたか 100 %トラッキングができる。これらのデータをもとにスコアリングは行われる。

「Privilege」とは、対象人物が、重要システムや機微情報へアクセス可能かどうか、どのようなアクセス権限を保有しているかを元にスコアリングされる。

「Attack」「Vulnerability」「Privilege」を統合的にスコアリングすることで、対象人物のリスクを可視化、数値化していく。

●セキュリティ企業の王道

可視化した結果を見ると、たとえば特定の従業員のメールアドレスに対して RAT のような攻撃が週に一度程度の頻度で継続していることがわかったり、ユーザー企業にとって思いもよらない情報がもたらされることが多いという。

ゲートウェイ型のメールセキュリティ製品では、ブロックしたマルウェアは解析されないケースが多いが、そういう攻撃も拾い上げて可視化できるので、特定の従業員への BEC(ビジネスメール詐欺)の試行などが見えてくるという。

可視化して「 Very Attacked People 」別に傾向が見えてくることで、どうすればリスクを下げられるか、たとえば業務フローの見直しが必要なのか、といった次の行動計画が検討できるようになる。数字が変化するので、その行動が的確であったかどうか判断可能になる。理詰めでシステマティックかつ検証可能なアプローチだ。

人の脆弱性を完璧に担保するのは不可能とあきらめ、感染前提で SIEM のルールを設定したり EDR を導入するのは確かに現実的だしすこぶる有効ではある。しかし「やられて当たり前」「やられてから対処しよう」では、さすがにセキュリティ会社として少々夢が無くはないかい、これが Proofpoint が提起する価値観だ。王道を歩もうとしているということである。事業でもあるのだが同時に矜恃でもある。

今回、内田に話を聞くまでは、「メールセキュリティ = メールゲートウェイ製品」のイメージが強く、言い方は悪いが「周回遅れあるいは枯れたセキュリティ対策」「インテグレーションなどで差はあったとしてもどれを選んでも同じ」という印象を少なからず持っていたが、そう思っていたこと自体が「周回遅れ」だったと気づいた。

セキュリティ機器から集めた情報を分析し監視する機能/施設として SOC(セキュリティオペレーションセンター)があるが、Proofpoint 製品はいわば、従業員の活動状況や行動を分析して被害を未然に防ぐ「ヒューマン SOC 」とでも呼べるような機能を提供する。「 NPRE( Nexus People-Risk Explorer )」の管理画面は、さしずめヒューマン SOC のコンソールである。

ヒューマン SOC などというと、それはジョージ・オーウェルの「1984」か、中華人民共和国のデジタル統治かと言う人もいるかもしれないが、非民主主義国家の保身ではなく、事業と、そこで雇用され生活し、家庭を持つ従業員を守るために行うという点で両者は全く異なる。

ここまでのレベルのメールセキュリティ対策と人の脆弱性対策が必要な企業が世の中にものすごく多いということは恐らくない。しかし、ScanNetSecurity 読者が属する企業や組織ならそうではない場合もあるだろう。

![Very Attacked People[VAP]](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/37156.png)