2013年上半期 標的型サイバー攻撃の実態に迫る~侵入を前提とした対策への転換を(2)

標的型サイバー攻撃の目的は、機密情報の窃取であり、組織内への「侵入」ではありません。このため、自社にとっての機密情報とは何か、守るべき情報資産とは何かを考え、侵入を前提とした対策を講じることが重要です。

特集

特集

深刻なのは、組織内部に侵入され、攻撃者に外部に機密情報を送信されていることすら気づくことが難しいという点です。

こうした標的型サイバー攻撃の対策に企業はどのように取り組むべきでしょうか。2013年上半期に国内で確認された攻撃の傾向と実態から、セキュリティ対策の在り方をご紹介します。

●深刻な被害につながる前に、脅威を発見するために

正規ツールの一つ「PsExec」は、ネットワーク上の他のコンピュータに存在するファイルを遠隔で実行できる遠隔管理ツールで、調査対象全てのケースで使用の痕跡が確認されました。攻撃者の狙いは、この機能を利用することで、正規のプログラムに紛れ、組織内で機密情報を自由に探索することにあると考えられます。また、攻撃の痕跡が消去される活動の実例も確認しました。確認した事例では、イベントログ消去ツール「ELSAVE」を利用し、遠隔でコピー、実行してイベントログ消去を行い、最終的にはツール自体を削除することで、痕跡消去を行ったことをも隠蔽していました。

「ELSAVE」は不正プログラムとして検出対応し難いハッキング/クラッキングツールであり、実際不正プログラム検出の機能だけでは存在を可視化できませんでした。攻撃の痕跡を消去し、内部活動の存在に気付かれないようにすることで、攻撃者は標的組織のネットワーク内に長く留まり、活動することが可能になります。万が一内部活動の存在に気付かれた場合でも、攻撃の痕跡を消去しておけば、どのような情報を窃取したかを気付かれにくくなるため、標的組織によって対処が行われ、窃取した情報の価値が低下してしまうことを防ぐこともできるのです。

●隠蔽される攻撃―正規ツールの利用で消される攻撃の痕跡

組織内で日常的に利用されている正規ツールを利用され、攻撃が隠蔽される可能性を考えると、これまでの不正なファイルを検出しようとする対策だけでは、有効なソリューションにはなりにくいことがわかります。隠蔽される攻撃を突き止める手掛かりはあるのでしょうか。

組織内で行われる攻撃活動を可視化するために有効な手段の一つがネットワークの監視です。ネットワーク監視を有効に利用する上で、最も障害となるのは、組織関係者の利用によるノイズです。正規ツールは、当然攻撃者ではない組織関係者も利用する可能性があります。組織関係者による活動をノイズとして取り除けるようにするためには、自らのネットワークの普段の状態を把握し、ベースラインを決めておく必要があります。たとえば、先の「PsExec」のような正規ツールが、日頃より利用されている状況を把握していなければ、攻撃者による利用を異常として発見することはできません。

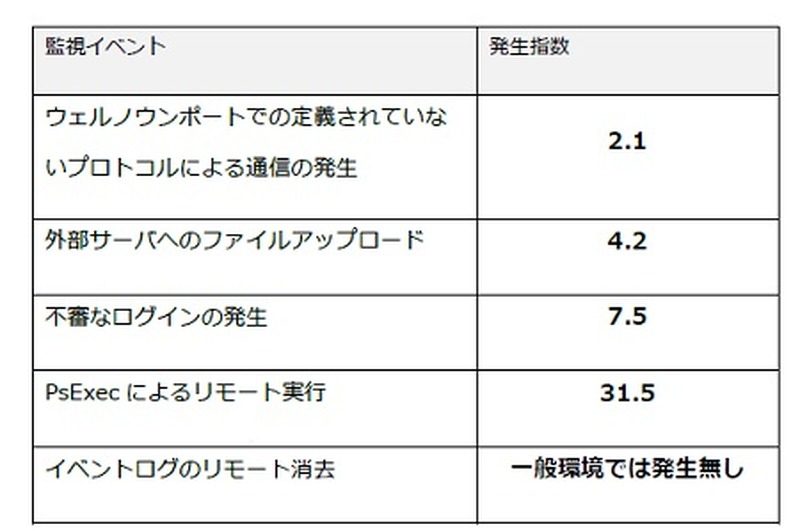

こうしたネットワークの監視の参考となる分析データがあります。標的型サイバー攻撃のインシデントケース20件と、日常的にネットワーク監視を行っている一般対応ケースから無作為に抽出した20件の監視結果を、いくつかの監視ポイントで比較した結果、イベント発生数にかい離がみられたのです。

一般環境でのイベント発生数を1とした場合の攻撃発生環境でのイベント発生数を比較したもので、数字が大きいほど、ネットワーク内の異常として表われやすい監視ポイント、と言えます。特にイベントログのリモート消去は今回確認した一般環境では発生がなく、重要な監視ポイントになり得ることが分かります。ただし、これはあくまでも異なる環境での比較であり、実際の精度とは異なることに注意する必要があります。こうした結果を参考にしながら、自社のネットワーク状態を日ごろから把握し、判断のベースラインとすることでより精度の高い監視ができます。

一方で、多岐にわたる不審な挙動を管理者が定常的に一つ一つ可視化することは容易ではなく、また刻々と変わる脅威に応じ兆候を見つけ出すには専門的な知見が求められます。不審なふるまいを検知できる監視ツールやセキュリティベンダのサポートといった標的型サイバー攻撃に有効なソリューションを活用することで、迅速かつ有効な対策を講じることが可能になるでしょう。

標的型サイバー攻撃の目的は、機密情報の窃取であり、組織内への「侵入」ではありません。このため、自社にとっての機密情報とは何か、守るべき情報資産とは何かを考え、侵入を前提とした対策を講じることが重要です。自社の守るべき情報資産を棚卸し、それを守るために必要なセキュリティと考えることが、自社に最適なセキュリティを、コストのバランスを取りながら実施する第一歩になります。こうした取り組みを、一から自社で行うことは難しい場合もあります。その場合は、対策状況を測るツールやセキュリティベンダなど外部のサポートを活用することで、漏れなく効率的な対策の実施につなげることができるでしょう。(Trend Micro)

※本記事は「TREND PARK標的型攻撃」から転載しました※

《Trend Micro》

関連記事

この記事の写真

/