標的型攻撃のARPスプーフィングに利用するハッキングツールを特定(トレンドマイクロ)

トレンドマイクロは、ARPスプーフィングを利用した攻撃を自動化するハッキングツールを9月に確認したとブログで発表した。

脆弱性と脅威

脅威動向

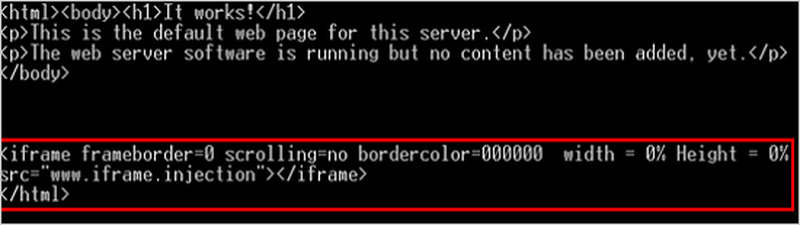

ARPスプーフィングを利用した攻撃を自動化するハッキングツールは一般的なものとなっているが、トレンドマイクロは同社の製品で「HKTL_ARPSPOOF」として検出されるハッキングツールを特定した。さまざまなプロトコルに対応しており、FTPやHTTP、IMAP、NetBIOS、POP3、SMB、SMTPといった多種多様なプロトコルから認証情報を収集する機能を備えている。このハッキングツールは、これらのプロトコルからユーザ名およびパスワードを抽出するため、ネットワークトラフィックを確認する。収集された情報は、暗号化されたファイルに保存され、攻撃者はこれらを意のままにアップロードをすることができる。

ユーザは、複数のアカウントで同じパスワードを使いまわす傾向があるため、これらの認証情報は、収集されたひとつのアカウントだけでなく、幅広いサービスにわたって利用されると思われる。このツールはまた、TLSおよびSSLのトラフィックに対して「中間者攻撃(Man-In-The-Middle攻撃)」を実行することも可能。ユーザが警戒を怠り、認証情報の失効に関する警告を無視すると、安全でないTLS/SSLを使用するWebサイトへと送信されたあらゆる認証情報が、攻撃者により収集および利用される可能性がある。

関連記事

この記事の写真

/