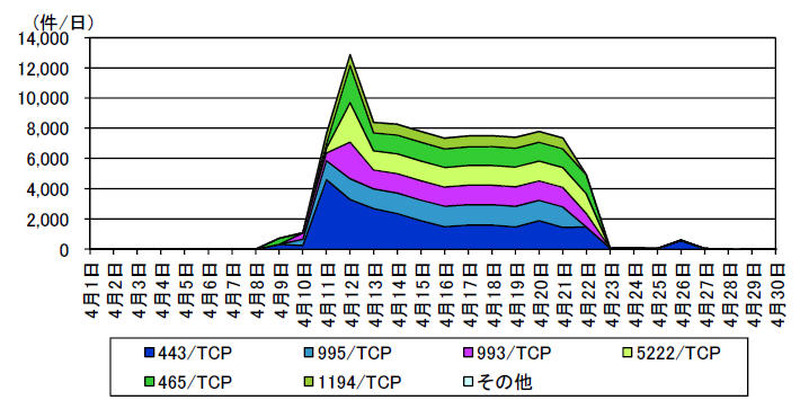

OpenSSLの脆弱性を標的としたアクセス、最大1日に12,881件(警察庁)

警察庁は、@policeにおいて2014年4月期のインターネット観測結果等を発表した。4月期では、「OpenSSLの脆弱性を標的としたアクセスの検知」「ビル管理システムに対する探索行為の検知」「53/UDP を発信元としたパケットの更なる増加」が目立った。

脆弱性と脅威

脅威動向

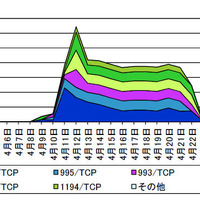

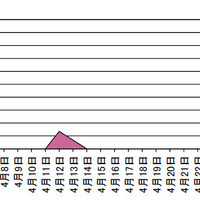

宛先ポートは、443/TCP、995/TCP、993/TCP、5222/TCP、465/TCP、1194/TCPを観測しており、HTTPSに使用される443/TCPポート以外にもOpenSSLが使用されているサービスをまんべんなく検索している状況がうかがわれた。23日以降は観測されるパケットは急激に減少しているが、継続して観測されていることからから今後も注意する必要があるとしている。また、3月中旬から検知していた、代表的なビル管理システムである「BACnet(Building Automation and Control Networking protocol)」の探索行為と考えられるアクセス(ポート番号47808/UDP)は、4月にも継続して確認している。

関連記事

この記事の写真

/