[RSA Conference 2016 USA] 制御システムを守る7つの戦略(Kaspersky Lab)

Kaspersky 社が社会インフラなどの制御システムの研究を行い、産業用制御システムのセキュリティ対策製品や、シミュレーションを用いた演習プログラムなどを提供していることは日本ではまだあまり知られていない側面かもしれない。

研修・セミナー・カンファレンス

セミナー・イベント

PR

註 : Kaspersky Industrial Protection Simulation ( KIPS ) と呼ばれるゲーム形式の演習プログラムを開発。国内では、三菱重工業株式会社、株式会社日立製作所の制御システム系子会社 株式会社MHPSコントロールシステムズを等を通じて提供する。

関連記事:ゲーム形式の対サイバー攻撃演習の本格提供を開始(カスペルスキー)

RSA Conference 2016 USA で、ICS セキュリティの基礎となる考え方に関する講演「Industrial Defence In-Depth」が Kaspersky Lab スペシャル プロジェクト ディレクタ Andrey Nikishin(アンドレイ・ニキシン)によって行われた。

詳細は同講演に譲り、本稿では、制御システムと企業の IT システムの違いと、どのようなセキュリティ対策アプローチが ICS の保護に有効であるかを中心に抜粋しレポートする。

まず Nikishin は講演で、セキュリティの目的に言及した。企業の IT セキュリティが守るのが「データ」である一方、ICS セキュリティが最優先するのは「運用プロセス」の保護であると述べた。

このように、制御システムでは、セキュリティの一般的優先順位の頭文字である「CIA(機密性、同一性、可用性)」の順番が逆さまになっており、システムの安定した継続稼働が最優先される。そのため、少なくない ICS が、パッチもあてられない古い OS で稼働する事態となっている。

また、さまざまな制御システム特有の条件によって、典型的な IT セキュリティソリューションを、そのまま産業システムに適用することはできないと Nikishin は明言した。

制御システムには、どのような脅威が存在するのか。Nikishin は、保有資産と、存在するリスク、その攻撃手法を整理し、リスクアセスメントを行ったうえで、それぞれの産業システムごとに、脅威に優先順位をつける、脅威モデリングの手順を示した。

では、具体的にどのような対策が、それらの脅威には有効なのか。Nikishin は、過去に発生した ICS のインシデントに関して、事故発生前に、いったいどのような対策を実施していれば防げていたかを検討することによって 7 つの有効な対策を提案した。

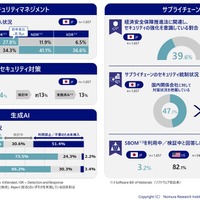

最も有効であったとされたのは、「アプリケーションのホワイトリスティングの適用」で、38% のインシデントを防げたと分析されたという。

パーセンテージの大きい順に列挙すれば、

(1) アプリケーションのホワイトリスティングの適用(38%)

(2) 適切な構成とパッチ管理の確保(29%)

(3) 攻撃対象となる領域の削減(17%)

(4) 防御可能な環境の構築(9%)

(5) 認証の管理(4%)

(6) 監視と対応(2%)

(7) 安全なリモートアクセスの適用(1%)

と続く。ここでも、オフィスの IT システムとの顕著な差が見てとれる。

Nikishin は、ICS セキュリティにおいて人的要因が最も脆弱であるため、教育訓練は非常に重要であることに言及し、セキュリティはゴールのあるプロジェクトではなく、プロセスそのものであると語り、講演を結んだ。

日本においても、制御システムにサイバーセキュリティを導入する際に、容易に越えられない壁と葛藤が存在してきた。

本講演は、そうした状況が生まれるそもそもの原因を、ネットワークトポロジーや接続デバイスの固有性にまでさかのぼり、事業の優先順位や目的、経営やスタッフの練度にまで着目し、双方が理解できる言葉で、仔細に整理した意義は大きい。同コンセプトの日本への本格的な紹介が望まれる。

《ScanNetSecurity》

関連記事

この記事の写真

/

![[RSA Conference 2016 USA] クラウド時代のセキュリティを再定義し 包括的なWeb & クラウドセキュリティ ベンダに脱皮(ブルーコート) 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/19497.jpg)