学校教育ネットワークに不正アクセス、約1万人分の生徒の個人情報が流出(佐賀県)

佐賀県は6月27日、学校教育ネットワークに係わる不正アクセス被害に関し、受けた被害および今後の対策について公表した。県立学校9校が被害を受け、そのうち約1万人分の生徒の成績関連書類や生徒指導関連書類、個人情報が流出していた。

インシデント・事故

インシデント・情報漏えい

学校教育ネットワークに係わる不正アクセスに関する事案は、佐賀県教育委員会は2月15日に警視庁から連絡を受け覚知していたが、同教委はこれまで捜査協力のため、事案の公表を控えてきた。佐賀県によれば、被疑者の押収された自宅パソコンから、佐賀県の県立学校などに係わる約21万件のファイルが発見されたことから、警視庁から当該ファイルに関する情報提供を受けたという。

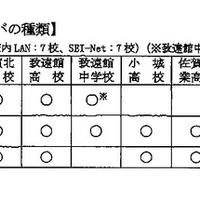

被害があったのは、県立学校9校。内訳は、複数の被害を受けた学校も合わせ、校内LAN関係7校のうち、校務用サーバーの被害が4校、学習用サーバーの被害が6校、教育情報システム「SEI-Net」の被害が7校。うち、学校運営上必要な情報が保存され、特に重要な個人情報が含まれている校務用サーバーにおいては、窃取されたファイルの内容を調査したところ、1,574件のファイルに9,589人分の個人情報が含まれていたという。個人情報には、教職員や生徒、保護者の住所・氏名・電話番号のほか、成績関連書類や生徒指導関連書類も含まれる。

なお、被疑者は窃取されたファイルを押収された自宅パソコンに保存しており、6月27日現在、二次被害は確認されていない。佐賀県は事件覚知後、被害拡大防止のためにすでに校内LANおよび「SEI-Net」に係わる各種パスワードなどの変更を行っており、現在も不定期に実施しているという。

佐賀県は早くから県全体でICT教育に取り組んできており、先進的な取組みやICT活用方法に注目が集まっている県のひとつ。佐賀県教育庁の古谷宏氏は、今回の不正アクセスに関し「生徒や保護者などの個人情報が窃取されたことは極めて遺憾」とし、今後ともセキュリティ対策の強化を図りながら、再発防止に努めるとコメントしている。

佐賀県、約1万人分の個人情報流出…校務用サーバーなどで9校被害

《佐藤亜希@リセマム》

関連記事

この記事の写真

/