実態に疎いのはセキュリティ企業の方…新生 GSX エバンジェリストに聞く

「インシデントレスポンスやフォレンジック事業でも行っていない限り、むしろセキュリティサービスを提供している企業の方が一般企業よりも実被害経験が少ないのではないか」そんな説を披露するのは、グローバルセキュリティエキスパート株式会社の武藤耕也氏だ。

製品・サービス・業界動向

新製品・新サービス

PR

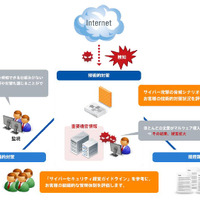

また、たとえば SOC サービスへの期待も、現場と事業者ではちぐはぐな場合があるという。SOC で問題となる通信を検知しても、「その後どうすべきか?」「最終的にシステムを止めるかどうか?」などの判断は SOC 側ではできない。その企業が「そのシステムを業務にどう活用しているか?」「業務が具体的にどう回っているか?」を知らなければリコメンドすら難しいのが実態だからだ。しかし企業側の多くは、一度 SOC に任せたら全部やってくれると思っている。

「 SOC の担当者が CSIRT のコマンダーに連絡して、技術的な見解を伝え、扱うデータが重要であればシステムを止めたほうが良いのではと意見具申する場合も多々あります。ですが、そもそも CSIRT のコマンダーにシステムを停止する権限が移譲されていない場合も多いのです。犯人側は連休中に犯行を行うことも多いのですが、その際、権限を持つ担当の役員はゴルフで不在、電話もつながらない、などはよくある話です。判断ができないために現場では動けず、被害は拡大していきます。(武藤氏)」

●解決のカギは「防犯/保安の視点と共通認識の醸成」

いずれのギャップでもカギとなるのは、BCP などと同じようにまず「本当の企業リスク」としてサイバーリスクを認識することだ。その際に防犯や保安の視点が役に立つ。「サイバーリスク」というと、どうしても実態の無い、つかみどころのない想像上の産物のように感じる人はいまだに多い。このリスクを実感として社長から一般従業員まで、社内の共通認識にできれば、「なぜこのルールが必要なのか?」「なぜちょっとしたトラブルを隠してはいけないのか?」「『見える化』を徹底して、みんなで声を掛け合ったりすることがいかに重要か」などが分かってくる。「防犯」を意識ししたときは、誰もが無理なく理解できる感覚だ。

それに気づくと、一気にマインドチェンジが起きる。

それが分かることで、次はどうやって実態に伴った棚卸しや、リスクアセスメントに繋げるかといった本質的な課題が出てくる。「自分たちはこの IT システムを何のために利用しているのか?」「業務で誰が、いつ、どう使っているのか?」 それを経営層が理解し、部門長が理解し、一般従業員まで理解した上で進められれば、その企業のセキュリティレベルは一気に向上していく。先に述べた「先に進んでいる企業」とは、こういった企業だ。

●わかっている人は外部にはいない

そこに気づき始めると、自分たちの社内にまず最初に必要な人材も分かってくる。それは自分たちの会社が「IT を使って何をしようとしているのか?」「ビジネスとしての目的を理解し、現場はどうやってITを利用しているのか?」「運用はどうなっているのか?」をちゃんとわかっている人だ。こんな人は、外部のセキュリティ企業にはいない。自社の中にこそ存在する。だから、事業リスク・技術的リスクの視点を持って、この設計は、この運用は、この状況は、どの程度危険なのか「わかる」ように育てていかなければならない。わかっている人がいれば、経営層も適切にリスクを把握できるようになる。自社に適合しない製品やサービスを利用することもないし、そのサービスにどこまで期待できるかもわかる。「セキュリティ人材を社内で育てる理由」がここにある。

またセキュリティ企業の立場でコンサルやアドバイスを求められた場合は、逆に顧客企業の現場へ徹底したヒアリングを行い、顧客の IT 活用の実態を「わかって」いなくてはアドバイスできない。その意味でもセキュリティだけ分かっていてもダメなのだ。

「『セキュリティが分かる人がいないから人を出してくれ』と言われる機会も年々増えていますが、すでに全てを受けきれない状況にあります。その意味でも人の育成は極めて重要なテーマです。セキュリティエンジニアの育成が難しいと言われる理由の多くは、求められる知識と経験の範囲がとても幅広く、IT 分野全般に及んでしまうためです。セキュリティ企業の中でも『ネットワークが専門』や『ウイルスが専門』など分野が分かれています。いま一番求められているのはこういった分野を超えた技術が分かり、全体像を把握している人材です。そもそもフルスタックエンジニアは希少ですし、さらにセキュリティやビジネスの観点を持つとなると余計です」と武藤氏は言う。

「サイバーセキュリティ教育カンパニー」このスローガンを旗印にして GSX は現在、代表取締役社長 青柳 史郎 氏のもと二度目の変革期にあり、いわば「三度目の創業」に挑んでいる。

同社は、米国「 EC-Council 」のマスターディストリビューターとして「 CEH(認定ホワイトハッカー)」や「 CND(認定ネットワークディフェンダー)」を日本に導入し、公式トレーニングコースや資格試験の展開を行っている。EC-Council のトレーニングの理念は「幅広い知識と経験を、いかに効率よく学習者に定着させるか?」「敵を知り、己を知れば百戦危うからず」というもので、まさにこの求められている層をどう増やすか?という点にマッチしている。

このように GSX はサイバーセキュリティ教育カンパニーとして、実効性の高いトレーニングコースを提供し、国際資格を持つエンジニアを増やす活動に注力しているが、何よりも本誌が推すべきは、そのトレーニング提供企業たる GSX がペネトレーションテストチームを設立した日本で最初期の企業のひとつであることだ。(米海軍の呼称「タイガーチーム」の名称を GSX は 2000 年より前に商標登録してさえいる)ペンテスト、脆弱性診断、インシデントレスポンス、セキュリティコンサルなど、ハードコアな技術者とコンサルタント集団の持つノウハウと第一線人材を、教育事業に惜しげも無く投じている企業は他に例が少ない。

●「コミュニケーションの面倒臭さ」から逃げずに、リスクを見える化し、共通認識に

武藤氏がクライアント先で必ず語るのは「基礎(リスクの見える化と共通認識の醸成)を作るのが一番面倒臭いんです。建物でもそうですよね。基礎を作るのは地味な割に一番手間がかかるし、達成感も少ない。モチベーションも上がらない。でもそこを面倒くさがって、いきなりロードマップ策定とか CSIRT 設置とか新サービスや新製品の導入を行ってしまうと、実態と乖離した施策を行うことになってしまい、結果、みんなハッピーにならない。コストだけ払って、セキュアになっていないんです。基礎がおざなりな建物は、いくらウワモノにお金をかけても、一回の地震で壊れてしまいます。」という話だ。これではコストを払った企業も不幸だし、「あそこにサービスを頼んだのに…」と後ろ指をさされるセキュリティ会社も不幸だ。

その意味でも「わかる人」をちゃんと社内に育てて、経営層とシステム部門と事業部門の間に立ち、お互いに喧々諤々、意見を言い合い、お互いの立場で考えるリスク、コアコンピタンス、目指すビジョンや価値観を検証確認しながら、コンセンサスを得るための建設的なコミュニケーションをファシリテートできるようにしなければならない。それはまさに、荒れ地を整地して、こつこつと基礎を作っていくような、地道で手間のかかる作業だ。

しかし逆に、そこさえしっかりできれば、ちゃんとリスクをコントロールできる組織にすることができる。

「だから課題やリスクやトラブルを隠すんじゃなくて、どんどん見える化して、意見をお互いに言い合えるようにしないといけないのです。これも『何のためにそんなことするか?』という意識付けが必要です。そうでなければ、そんな軋轢を生みそうなコミュニケーションなんて、お互いストレスにしかなりませんから…(武藤氏)」

●業界シェア一位「 GSX 流のメール訓練」とは

その意味で、サイバー犯罪を「体験する」事は、とても有用だと武藤氏は言う。

「標的型メール訓練というと、何を今さら…と思われる方が多いんですけど、うちのお客様の中でも訓練を積極的、かつ継続的に行っている企業様では「毎月全社で」とか「五月雨で」というように繰り返し訓練を行っています。その文面も、本当の標的型攻撃で使われるような、簡単に見破れない詐欺的な文を使って行います。当然、開封率も跳ね上がって、100 %近くになることもあるわけですが、この訓練は開封率を下げることが目的ではなく、騙されること、犯罪に巻き込まれた体験を共有することそれそのものが目的なんです。(武藤氏)」

このレベルのクライアントでは、メール訓練を大まかに 3 段階に分け「( 1 )バラマキ型の攻撃メールを見抜くための訓練」「( 2 )本当の標的型攻撃で使われる詐欺的なメールに騙される訓練」「( 3 )オヤ? と思った時、もしくは騙された事に気づいた時に、すぐ相談したり報告できるようになるための訓練」と、それぞれに目的も内容も変えて実施している。さらに( 2 )( 3 )の訓練を行う場合、CISRT やシステム管理部門との共同演習という形を取り、たとえば「従業員が気づいた時にちゃんと相談が上がるか?」「上がらないとしたらその理由はなにか?」「報告が上がった場合すぐに CSIRT が動けるか?」「社内の連携はスムーズか?」などを細かくチェックしている。

さらに訓練後の報告会では、システム管理部門だけでなく、経営層はもちろん、リスク管理部門や各事業部門の部門長が出席し、幹部とシステム運用の現場での共通認識を作り上げる。その後、従業員向けの勉強会やラーニングシステムでのフィードバックが行われる。

こういった訓練のシナリオや仕組づくりを通じて、経営層を巻き込んだ報告会や勉強会を行い、共通の体験を元に社内の防犯意識とサイバーセキュリティに対しての共通認識を醸成する。それをもとに、あらためてリスクアセスメントに繋げる手法は、まさに GSX が「サイバーセキュリティ教育カンパニー」を名乗る所以だ。

「セキュリティコンサルから脆弱性診断、ソリューション導入と運用、監視、インシデントレスポンスまで、今まではそれぞれ別のサービスとして提供してきましたが、本来これらは全て繋がっているものなんです。それをサイバー犯罪や攻撃者の観点でシナリオを作り、お客様に体験して頂くことで、サイバーセキュリティの全体感や勘所を掴んで頂けるように工夫しています。(武藤氏)」

今ではセキュリティエンジニアやホワイトハッカー育成のような直接的なトレーニングはもちろん、エンジニアのセキュリティ知識を経験に変えるための「実践型インシデント対応演習」の相談や、「意見出し・課題出しのための部門合同検討会のファシリテート」「全社年間教育プランのコンサル」などといった、より具体的・本質的な相談が増えている。これは何よりも、相談してくる一般企業がサイバーリスクをすでに認識し、セキュリティの実効性をより強く求めるようになったことの証左に他ならない。

●教育者の情熱

「ちゃんとわかってもらえれば、みんなハッピーになれる」が武藤氏の信条だ。

だが、たとえ武藤氏と GSX の力をもってしても、言うは易く行うは難い目標だ。企業側の被害実態が増加しているとはいっても、GSX が支援に力を入れる中堅企業の市場は、まだまだ無理解と低予算の荒れ野だろう。武藤氏がこの「荒野(こうや)」をどこまで「耕す」ことができるか。

「まずはみんなでサイバー犯罪を体験して共通認識を持ちましょう。共通認識が持てたらリスクをどんどん見える化していきましょう。その時に『自分たちがなぜ IT を使っているのか?』『 IT を使って実現したいことは何か?』に立ち戻ると、その先の理解がスムーズです。こういった認識がしっかり共有できれば、棚卸しも、リスクアセスメントも、それぞれの部門が自分の言葉で話してくれるようになります。ここまで来れば、ロードマップが本当の意味で自分たちのものに、意義のあるものになります。(武藤氏)」

武藤氏がこの記事の取材で語った言葉だ。いまもそのときの武藤氏の目の輝きを忘れない。その情熱はまさに「教育者」のそれであった。

《ScanNetSecurity》

関連記事

この記事の写真

/