代表アドレスへ履歴書送付、APTグループ「OceanLotus」が日系自動車企業東南アジア拠点攻撃の可能性(マクニカネットワークス)

マクニカネットワークスは、ホワイトペーパー「OceanLotus 東南アジア自動車業界への攻撃」を公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

OceanLotusは、主に中国、ベトナム、フィリピンといった東南アジアの国々を攻撃しており、独自のマルウェアやオープンソースのツールを使い、標的型攻撃や諜報、Web改ざんなど多様な攻撃を行っている。現在のところ、直接日本を狙った攻撃は観測されていない。しかし、2018年秋頃から複数の自動車関連企業の東南アジア拠点で攻撃が観測されており、日本の自動車関連企業の東南アジア拠点が標的にされる可能性を指摘している。

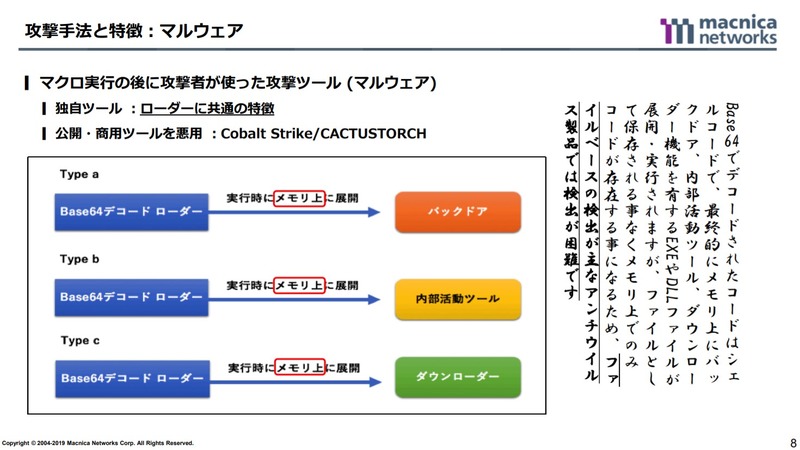

攻撃方法と特徴では、履歴書の送付を装った代表アドレスへのメールが多く観測されている。メールにはWordファイルが添付されており、これを開くとTemplate Injectionの手法でマクロを自動的にダウンロードし、マクロを有効にすると悪意のあるコードが実行される。ローダーに公開・商用ツールの「Cobalt Strike/CACTUSTORCH」を使用するという特徴があり、これによりバックドアや内部活動ツール、ダウンローダーなどをロードする。

添付ファイルにマクロが含まれておらず、マクロはHTTPSでダウンロードされる。また、コードはメモリ上でのみ実行されるので、検知は難しいとしている。同社では、東南アジアに拠点のある自動車関連企業はガバナンス、注意喚起が必要としている。

関連記事

この記事の写真

/