● 第2回サイバーセキュリティ小説コンテストの対策

大賞受賞での講評では「主催者の意図をよく汲んでいる」「狙って書いている」と言われたことがすごく印象に残っています。自分のライター経験から、要件を満たす文章を書くことに慣れているというのもあるのだと思います。逆に言えば、想像の範囲内の作品、「こういう作品を期待(予想)していた」というところではあっても「こんな作品が来るとは予想だにしてなかった」にはなっていないということです。

だからこそ、クリアしなければならないポイントが明らかになった第2回は厳しい戦いになるのではないかと思います。その一方で、私のように斬新なアイディア、柔軟な発想力を持たないロートルが理詰めで作り上げた作品が食い込める余地もまだ、残されています。作品の講評に「セキュリティの要素が薄い」というものがいくつかありましたので、ここはわかりやすい改善ポイントとして多くの応募者が対策してくるでしょう。サイバーセキュリティの方がうなるようなすごい技術を描く必要はないので、ScanNetSecurityやGIGAZINEなどから分かりやすいネタを拾い、それを「道具」として活用すればいいと思います。主催者側は第1回の結果に引き摺られて多様性が失われることを危惧しているかもしれませんので、拙作と類似の作品だと不利になる可能性もあります。

また、ライトノベル、サイバーセキュリティのどちらに軸足があっても十分戦えるということもわかりました。ライトノベル側は理解できていない技術を描かないこと、サイバーセキュリティを盛り込むことが重要ですが、サイバーセキュリティ側は技術に走りすぎないことが大事だと思います。ついつい説明しがちになってしまいますので、業界の人間であることを隠す、くらいの気持ちがちょうどいいんじゃないでしょうか。

と言うものの、私自身は表彰式の会場で長崎大学の加藤教授にお会いした際に「IT業界の方ですか」と訊かれてしまいました。隠しきれなかったか、と残念な思いで「そうです」と答えると「ですよね、業界の人じゃないと書けない作品だと思いました」とおっしゃられました。「業界の人が書きそうな」ではなかったので、ほっとしました。その意図するところをきちんと理解しているわけではないですが、技術的な部分は調べればわかるにしても、運用あるある的なところというのは実際に関わっていないと見えにくいところです。もし、そういうところを意図しておっしゃったのだとすれば、とても嬉しいお言葉です。たとえば、DRサイトのメンテナンスがなおざりになりがちだとか、共通アカウントで退職者がいてもパスワードを変えないとか、パスワードの末尾だけ数字を変えるとか、そういうところは一般の人も理解しやすい、すごく小説のネタにしやすいところだと思います。

サイバーセキュリティ小説コンテスト開催の趣旨は、「天災と異なり、サイバー攻撃は人災だから、未知の脅威に対しても想像力で戦えるはず」と説明されていました。が、それは必ずしも攻撃者のことだけを指しているわけではありません。昨今、パスワードの定期変更を強制することはセキュリティ上好ましくない、と言われるようになりましたが、それはパスワードの定期変更を強制することでなにが起きるか、それを目の当たりにしたからではないかと思います。もし、もっと早くにそれを想像できていたら、今の状況はなかったのかもしれません。

そういった意味でも、企業のセキュリティ担当者は専門家と一般人の橋渡しとして、一般人の視点を大事にしつつ想像力を働かせることが必要です。「パスワードを付箋で貼るなんて、バカなことをして」と言うのは簡単ですが、セキュリティ担当者には「なぜこの人はそんなことをしたんだろう」と言うところに頭を働かせ、その背景となる原因を見つけて当人だけでなく他者による再発も防ぐことが求められます。そうして「セキュリティの観点から」と「運用の観点から」の両方を持ちつつ、その両方に働きかけることで、より安全で便利な社会を作っていくことができると思います。

あらゆる抜け道を考えてソフトウェアやプロトコルの脆弱性を見つけ、ソフトウェアをより安全にしていくセキュリティエンジニアの方々の発想力、想像力には頭の下がる思いですが、このようにセキュリティの施策に対する「人間の脆弱性」を見つけることもまた、非常にクリエイティブなセキュリティ業務といえるのではないでしょうか。

● 書籍化に向けて

受賞後には書籍化のため、担当の編集さんに付いていただきました。

最初に「サイバーセキュリティ小説としては大賞でも、商業ライトノベルとしては全然足りていないと思っています」とお伝えし、編集さんと大幅な全面改稿に取り組みました。ScanNetSecurityの読者層だと、ライトノベル特有の様式に眉をひそめる方も多いとは思いますが、それはまだサイバーセキュリティ小説という市場が小さく、読者が選択するほどの数が出ていないから、ということかもしれません。諸説ありますが、国内のセキュリティ技術者は19万人不足していると言われています。それが解消すれば、サイバーセキュリティ小説市場も大きくなる可能性があります。そうなれば、もっとライトな作品、コメディチックな作品、技術に尖った作品、サイバーセキュリティの専門家がうなるような作品など、棲み分けもできるようになっていくのではないでしょうか。

そのためにも、ライトノベルをきっかけにサイバーセキュリティに足を踏み入れる人たちが増えてくれればいいなあ、と思います。

今は改稿、著者校も終わり、私の作業はほぼ完了しました。内容は大筋では変わっていませんが、登場人物を整理したり、不明瞭だった動機や心理描写を追加するなど、ライトノベル読者層に合わせた大幅な改稿を行っています。

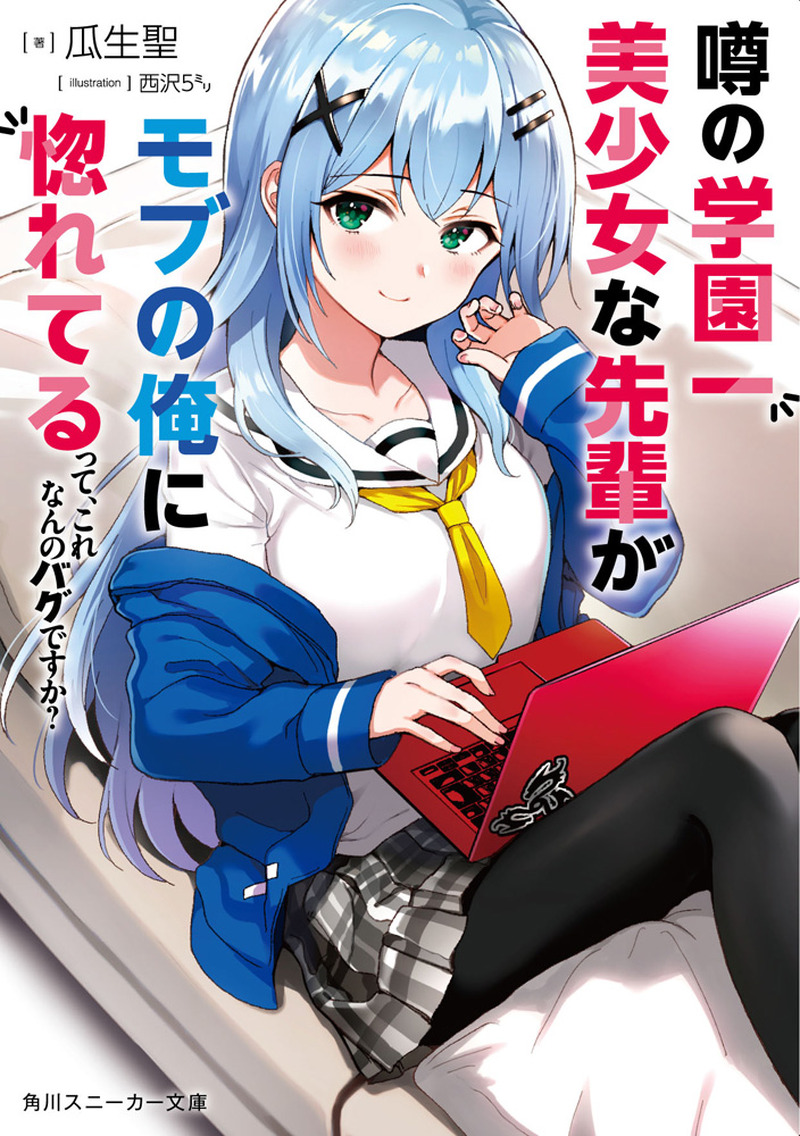

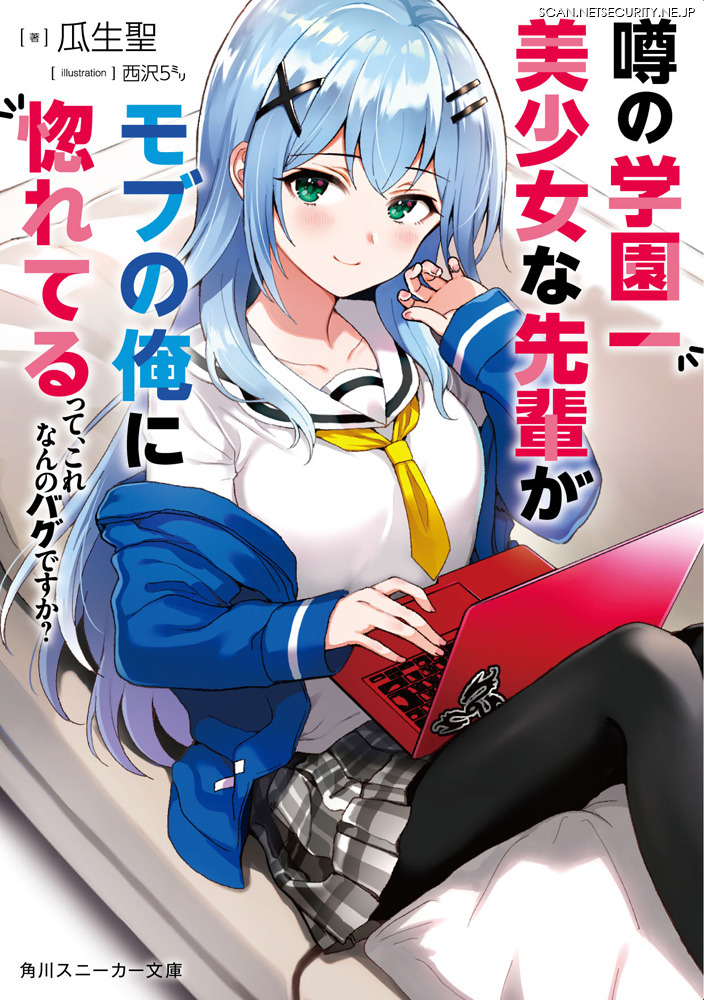

発売日は2019年5月1日、タイトルは改題されて「噂の学園一美少女な先輩がモブの俺に惚れてるって、これなんのバグですか?」になりました。原題は「目つきの悪い女が眼鏡をかけたら美少女だった件」でしたが、ヒロインが「目つきの悪い女」でも「眼鏡」でもなくなったので、「美少女」しか残ってません。また、「学園サイバーミステリ」のつもりで書いていた応募作と異なり、今回はきちんと「学園ラブコメディー」として改稿しましたので、Web版を読まれた方にも楽しんでいただける、二度美味しい作品になっています。特に、西沢5ミリ先生の美麗イラストは必見ですので、是非ともお手にとっていただければと思います。

※ 受賞作は以下より全文がお読みいただけます。

https://kakuyomu.jp/works/1177354054886271542