あるセキュリティ企業が刊行した年次レポートの序文に記されていた言葉である。「ワンチーム」 とは2019 年秋の日本ならともかく、サイバーセキュリティの専門レポートではあまり見かけない言葉だ。

CrowdStrike 社が最新の「 CrowdStrike Servicesサイバーセキュリティ最前線レポート 」を公開した。さまざまなインシデントレスポンスの分析報告として年に一回刊行されてきたレポートだが、本年はこれまでと編集方針が異なる。以前は特定のケースを掘り下げた分析結果が中心だったが、今回はさまざまな組織のインシデント対応および調査を実施した際に遭遇した、実事例から見えてくる多様なトレンドと攻撃テーマをより広い視点から考察したという。

CrowdStrike の研究レポート最大の特長は、高度(Advanced)さと執拗(Persistent)さの点で攻撃者の上を行くことだ。「 Fancy Bear 」「 Turbine Panda 」「 Wizard Spider 」 まるでアメコミのヒールのように名前をつけて、それぞれの攻撃者をデザインチームがビジュアル化、ポスターやカレンダー、ピンバッヂや T シャツまで作成して、スタッフ皆で鋭意壁に掲示したり、自ら着用しているようなサイバーセキュリティ企業は、後にも先にも CrowdStrike だけだ。

しかも昨年には米 NASDAQ 市場に株式公開を果たした。ユニコーン(評価額約 1,000 億円の未上場企業の呼称)と呼ばれていた同社は株式公開により、国家支援攻撃者に対抗しうる資金力を得ようとしている。

「セキュリティはチームスポーツ」これは、アジアパシフィック地域の「 CrowdStrike Services(同社のインシデントレスポンスと侵害調査サービス)」のチームメンバーに、本誌が昨年インタビューを実施した際聞いた言葉だ。冒頭でふれたレポートの序文に掲げられた「ワンチーム」という言葉も、この考え方の延長線上にあるだろう。そこにあるのは、サイバーセキュリティ対策を「勝負」「競技」と考えて、絶対にそこで勝利をおさめようという意志である。

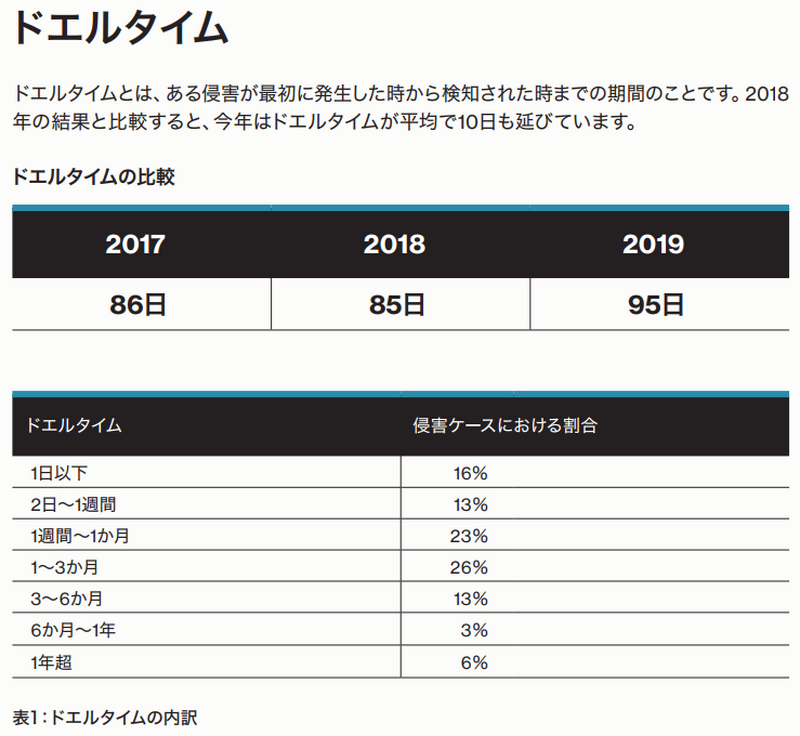

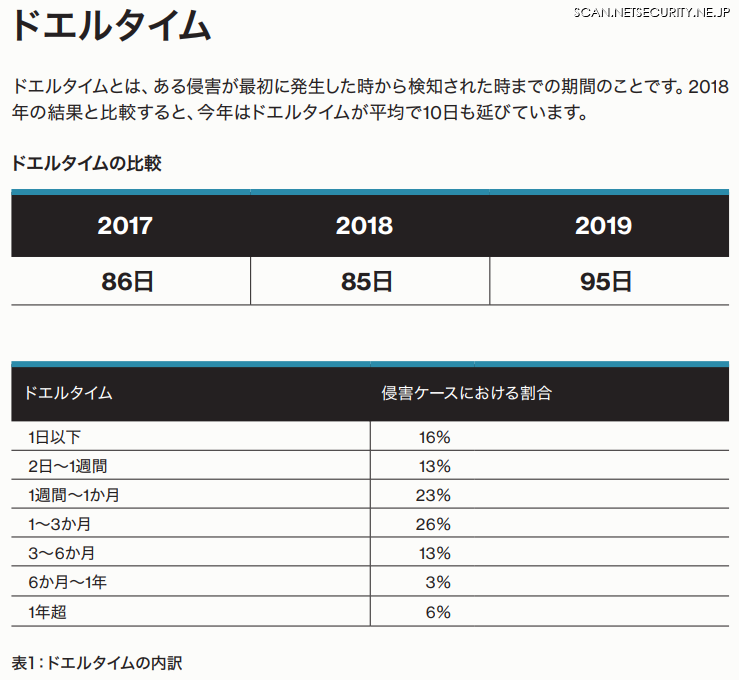

そうした同社の態度は、たとえば数値の改善への執拗なこだわりに見ることができる。同社によれば、ドエルタイム(侵害が発生してから検知されるまでの期間)は 2017 年の平均 86 日から、2018 年には平均 85 日に一日短縮している。製品やサービスのマーケティング視点だけで考えたら、わずか 1 %あまりの数値の改善をレポートに記載する必要はないかもしれない。しかも今回のレポート最新版によれば 2019 年 数値は 95 日に長期化している。自分で書いてすらいる。「平均で10日も」と(下記画像参照)。

単にドエルタイムが長いという事実を示して不安を喚起するだけなら、ただその年の数字を掲載すればいいはずだ。実際そういう数字はしばしば見かける。

おそらく CrowdStrike にとってドエルタイムとは、100 メートル 9 秒台、42.195 キロ 2 時間 1 分と同様、チームで共有する目標・指標なのだろう。顧客に見せるより先に自分たちの達成点なのだ。たった 1 %でも改善すれば心から嬉しい。そしてタイムが悪くなっても、それを直視することが勝利への最短の道。不安喚起とは正反対、インシデントレスポンスの先にある「攻撃者に勝つ日」の栄光を見ている。このレポートに載った各種の数字を、そういう視点で読めば印象はかなり変わってくる。

「 CrowdStrike Servicesサイバーセキュリティ最前線レポート 」は、さまざまな組織のインシデント対応および調査を実施した際に遭遇した、実事例から見えてくる多様なトレンドと攻撃テーマをより広い視点から考察している。本記事は全 34 ページという決して短くない同レポートの抄訳版として特に注目すべき事項をピックアップし紹介しよう。

>> レポートDL ( 無料・要登録 )

●革新的かつ執拗な攻撃が続く

このレポートで紹介する現実的な考察と分析には、サイバーセキュリティに対する備えを改善するために組織で実行できる推奨事項が含まれています。その内容は説得力があり、実用的であることが証明されるでしょう。

2019 年に調査を行ったインシデントは、多くの国、地域、産業分野に及ぶものです。しかし、それらに共通して言えることが 1 つあります。サイバー攻撃者らは相変わらず、企業の IT インフラストラクチャーの欠陥を探し出し、それらを自分たちの利益のために悪用しようと、革新的かつ執拗な攻撃を繰り広げています。

このレポートの調査結果は、過去 12 か月に及ぶインシデントレスポンスおよびプロアクティブなサービスアクティビティから得られたデータと知見に基づくものです。

以下は、企業が心に留めておくべき重要な調査結果の一部です。

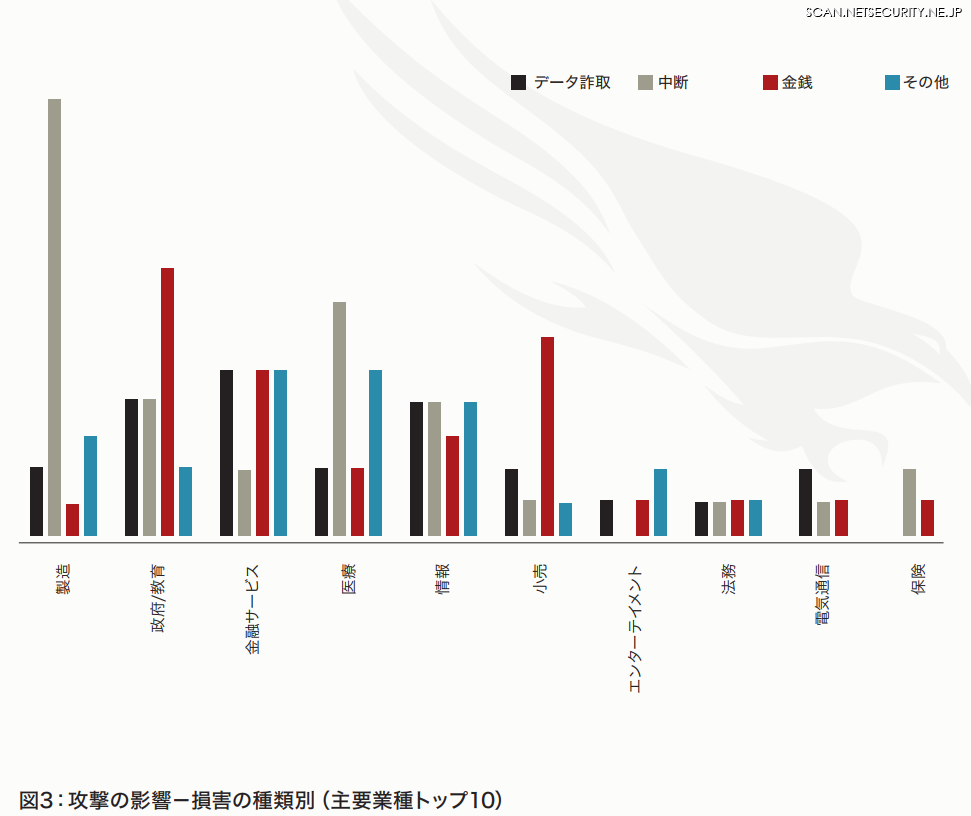

1.主な攻撃目的は、ビジネスの中断であった

CrowdStrike Services が調査したインシデントの 36 %がビジネスの中断を目的としていました。その多くでは、ランサムウェア、破壊的なマルウェアによる攻撃、あるいは DoS 攻撃が行われました。

2.MITRE ATT&CK で分類されるテクニックのうち、最も多く確認されたのは「 Living off the Land( LOTL :自給自足/環境寄生)」型のアカウント侵害であった

最も頻繁に使用されたテクニックは、認証情報ダンピングで、アカウント探索( accountdiscovery )が第 3 位でした。 PowerShell、スクリプト、およびコマンドラインインターフェイスが上位 5 位に入りました。

3.攻撃を企業内で特定する能力に継続的な改善が見られた

インシデントレスポンスチームが関与した企業の 79 %が、外部からの通知なしに侵害を検知して対応できたことを示しています。この数字は、2018 年の 75 %から増加しています。

4.ドエルタイムがわずかに増加した

平均的なドエルタイム(ある侵害が最初に発生した日からそれを検知するまでにかかった日数)は 85 日から 95 日に延びました。これは、高度な攻撃者がさらに強力な対抗策を採用したことなどにより、発見まで長期間(場合によっては何年も)検知されずにいたためであると考えられます。

5.マルウェアベースとマルウェアフリーの攻撃がほぼ同じ数で発生した

CrowdStrikeServices が調査した侵入の 51 %は、マルウェアを使用しない手法(マルウェアフリー)で行われました。一方で、49 %はマルウェアベースの攻撃でした。調査したケースの 22 %では、マルウェアベースとマルウェアフリーの両方の手法が用いられています。

目次

3. はじめに

4. エグゼクティブサマリー

6. 独自の見解

7. 重要な調査結果

7. 攻撃の特定

8. ドエルタイム

9. 攻撃の影響

10. 最初の攻撃ベクトル

13. マルウェアベースの手法とマルウェアフリーの手法

15. 最も多く用いられた攻撃手法

16. 効果的な緩和策

19. 重要なテーマ

19. テーマ1:攻撃者らはBloodhoundを利用してネットワークの偵察を迅速に行っている

22. テーマ2:サードパーティへの侵害により攻撃力を増強させている

25. テーマ3:攻撃者らはクラウドIaaSを標的としている

26. テーマ4:サイバー戦争において、今やMacか?攻撃の的となっている

28. テーマ5:パッチの管理と責任追跡性は、全体的なアプローチが必要な以前からの問題である

31. テーマ6:防御:すべてのスイッチを切り替えなければ、正しく行っていることにはならない

34. CROWDSTRIKE SERVICESについて

34. CROWDSTRIKEについて

>> レポートDL ( 無料・要登録 )