攻撃グループLazarusは侵入時と侵入後に異なるマルウェアを使用(JPCERT/CC)

一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)は8月31日、攻撃グループLazarusがネットワーク侵入後に使用するマルウェアについて発表した。

脆弱性と脅威

脅威動向

JPCERT/CCでは、国内組織を狙ったLazarus(Hidden Cobra)と呼ばれる攻撃グループの活動を確認、同グループは攻撃の際、ネットワーク侵入時と侵入後に異なるマルウェアを使用しており、今回は侵入後に使用されたマルウェアの1つについて詳細を紹介している。

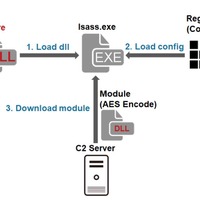

確認されたマルウェアは、モジュールをダウンロードして実行するマルウェアで「C:¥Windows¥System32¥」などのフォルダに拡張子drvとして保存され、サービスとして起動しており、コードはVMProtectで難読化されファイルの後半に不要なデータを追加することでファイルサイズが150MBほどになっている。モジュールのダウンロードに成功した以降、モジュールがC2サーバからの命令受信などメインの挙動を行い、通信先や暗号化キーなどはマルウェアから引数として受け取る。

このマルウェアのネットワーク内での横展開には、SMBMapというSMB経由でリモートホストにアクセスするPythonツールを、PyinstallerでWindows実行ファイル化したツールが使用され、攻撃者は事前に取得したアカウント情報をもとにマルウェアを横展開していた。

《ScanNetSecurity》

関連記事

この記事の写真

/

![米政府が北朝鮮サイバー脅威アドバイザリー公表/Zoom, Webex, Teams の脆弱性 ほか [Scan PREMIUM Monthly Executive Summary] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/31237.png)