銀行や証券などの金融業界は、体質的にそして歴史的にセキュリティ水準が高い。だからそこらの一山いくらのベンチャー企業と違って、プライバシーマークなど持っていなくても信用は担保されている。逆に取引先の銀行が急にプライバシーマークなど取ったりしたら「自信がなくなったのだろうか」と顧客を不安にさせるのが関の山だ。

その金融と同等の高いセキュリティ水準を求められる重要インフラが、「電気・ガス・水道」の最初に出てくる「電力」だ。そこは顧客管理業務などを除いたら、プライバシーマークのような第三者認証など一切通用しない世界だ。ではいったい、電力業界のセキュリティはどのように計画・実施され、人材育成や訓練・演習はどのように行われているのか。

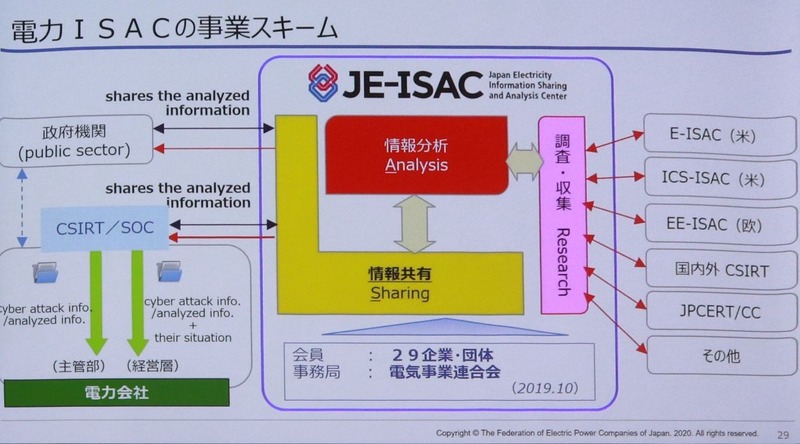

本稿は、日本の電力業界のすべてのセキュリティ情報が血流のように集まる専門組織「電力 ISAC」の 事務局 次長、電気事業連合会情報通信部 副部長 青木一彦氏が「Security Days Tokyo 2020」で行った講演をもとに、日本の電力事業者のサイバーセキュリティへの取り組みを俯瞰することを目的としている。

● Stuxnet の激震

講演にさかのぼること約 10 年前の 2010 年前後、国内で制御システム、SCADA がセキュリティ文脈でにわかに話題になったことがある。きっかけのひとつはまちがいなく Stuxnet によるイラン核関連施設へのサイバー攻撃だ。

イスラエルや米国が関与したとされているこの攻撃は、USB メモリを使った手法で侵入したとされる。標的施設に導入されたシーメンス社製 PLC のラダー言語(シーケンサ用プログラム言語で、通常製品ごとに仕様が異なる)で書かれており、標的とした施設だけに機能する特殊なマルウェアが利用された。

Stuxnet は、国家が関与したサイバー攻撃として当時非常に注目されたが、核関連施設の遠心分離機という、制御システムが標的とされたことも重要なポイントとして指摘された。PLC など制御システム用機器の脆弱性が指摘されたり、制御システムの HMI(Human Machine Interface)やインフラ施設の IT システムがインターネットを利用するようになり、制御システムのサイバーセキュリティも叫ばれるようになった。

●日本国内での制御システムセキュリティの動き

この流れを受け、日本では 2013 年に「次世代電力システムに関する電力保安調査」が実施され、翌年、電力設備自然災害対策 WG が電力分野のセキュリティガイドライン策定を提言した。当時は、国内でも電力販売の自由化が進められており、これもセキュリティ対策強化を後押しする形になった。

ガイドラインは、電気事業連合会の内規という形で整備が始まった。2016 年 3 月には「スマートメーター システム セキュリティガイドライン」が制定。同 5 月には「電力制御システムセキュリティガイドライン」も制定された。国内電力事業者の中でサイバーセキュリティが明確に規定されたのは、これが最初といっていいだろう。

さらに 9 月に入ると、電気設備に関する技術基準を定める省令等が改正され、サイバーセキュリティ対策の義務化が盛り込まれ、具体的な要件として経済産業省が、前記「電力制御システムセキュリティガイドライン」に準拠する通達文書を公表した。同ガイドラインが、実質的に電力事業者のセキュリティ対策基準になったということだ。

その金融と同等の高いセキュリティ水準を求められる重要インフラが、「電気・ガス・水道」の最初に出てくる「電力」だ。そこは顧客管理業務などを除いたら、プライバシーマークのような第三者認証など一切通用しない世界だ。ではいったい、電力業界のセキュリティはどのように計画・実施され、人材育成や訓練・演習はどのように行われているのか。

本稿は、日本の電力業界のすべてのセキュリティ情報が血流のように集まる専門組織「電力 ISAC」の 事務局 次長、電気事業連合会情報通信部 副部長 青木一彦氏が「Security Days Tokyo 2020」で行った講演をもとに、日本の電力事業者のサイバーセキュリティへの取り組みを俯瞰することを目的としている。

● Stuxnet の激震

講演にさかのぼること約 10 年前の 2010 年前後、国内で制御システム、SCADA がセキュリティ文脈でにわかに話題になったことがある。きっかけのひとつはまちがいなく Stuxnet によるイラン核関連施設へのサイバー攻撃だ。

イスラエルや米国が関与したとされているこの攻撃は、USB メモリを使った手法で侵入したとされる。標的施設に導入されたシーメンス社製 PLC のラダー言語(シーケンサ用プログラム言語で、通常製品ごとに仕様が異なる)で書かれており、標的とした施設だけに機能する特殊なマルウェアが利用された。

Stuxnet は、国家が関与したサイバー攻撃として当時非常に注目されたが、核関連施設の遠心分離機という、制御システムが標的とされたことも重要なポイントとして指摘された。PLC など制御システム用機器の脆弱性が指摘されたり、制御システムの HMI(Human Machine Interface)やインフラ施設の IT システムがインターネットを利用するようになり、制御システムのサイバーセキュリティも叫ばれるようになった。

●日本国内での制御システムセキュリティの動き

この流れを受け、日本では 2013 年に「次世代電力システムに関する電力保安調査」が実施され、翌年、電力設備自然災害対策 WG が電力分野のセキュリティガイドライン策定を提言した。当時は、国内でも電力販売の自由化が進められており、これもセキュリティ対策強化を後押しする形になった。

ガイドラインは、電気事業連合会の内規という形で整備が始まった。2016 年 3 月には「スマートメーター システム セキュリティガイドライン」が制定。同 5 月には「電力制御システムセキュリティガイドライン」も制定された。国内電力事業者の中でサイバーセキュリティが明確に規定されたのは、これが最初といっていいだろう。

さらに 9 月に入ると、電気設備に関する技術基準を定める省令等が改正され、サイバーセキュリティ対策の義務化が盛り込まれ、具体的な要件として経済産業省が、前記「電力制御システムセキュリティガイドライン」に準拠する通達文書を公表した。同ガイドラインが、実質的に電力事業者のセキュリティ対策基準になったということだ。