このレポートを読んでいて少なからずギョッとしたのはセキュリティに関連する報告書ではあまり見たことのない人称代名詞が冒頭の挨拶文に書かれていたからだ。

「あなた」である。

「あなたは、あなたのチームは、もしくは御社のリーダーはどうするでしょうか?」

「何よりも、あなたならどう対処しますか?」

こう書いたのは、米 CrowdStrike 社 CSO のショーン・ヘンリー。署名の脇に掲載された氏の写真によれば、フランシス・フォード・コッポラ監督の映画「地獄の黙示録」に登場するカーツ大佐を彷彿とさせる堂々たる体躯のスキンヘッドの人物である。

セキュリティ企業によって一般公開されるレポートのほとんどは、広義の PR として、法人から法人に向けた情報発信であり、B2B マーケティングの最たるものだ。個人消費者に向けた情報発信なら「あなた」は鉄則だが、法人の意思決定は「起案者」「窓口」「承認者」「決裁者」「購買」等々の複数の役割の担当者によって組織的に共同して行われるため、「あなた」と個人に呼びかけてもあまり意味がないとされる。教科書的にはまちがいだ。

仕事柄セキュリティ企業の発行するレポートを通読や飛ばし読みレベルも含めればまちがいなく数千本読んでいるが、文中「あなた」と呼びかけるレポートはほとんど見たことがないと思う。何が目的なのか。

図やグラフだけが綺麗にレイアウトされて中身はスカスカの資料も多い中、級数の低いフォントがぎっしり真っ黒く並んだ計 38 ページの本書「CROWDSTRIKE SERVICES サイバーセキュリティ最前線レポート 2020 年の考察と 2021 年に向けた知見」とたっぷり 1 時間格闘(熟読)して受けたメッセージは「セキュリティインシデントを成長の機会と積極的にとらえるべきである」というメッセージだった。それは 13 ページにある、インシデントを自然現象の比喩で説明する次の一節に現れている。

“攻撃とは「同じ場所に二度は落ちることのない落雷のようなものだ」と考えたくなるものです。しかし、残念ながら攻撃が一度きりのイベントであることはまれです。以前の攻撃から得られた教訓を活かし、次の攻撃者との遭遇に備えようとしない組織は、さらなるデータの流出や身代金の要求、恐喝などの金銭的損失をもたらす攻撃を(以下略)”

身に起こった被害や失敗を「たまたま起こった不運」と考えている限り人間に成長はない。本レポートはインシデント発生と、その後のインシデントレスポンスやフォレンジック、安全宣言のための再発防止策の実施等の一連の活動を、一度限りの不運ではなく、事業を行う限り継続的に実施する必要がある企業活動のひとつとして捉え、インシデントを、成熟のための機会として積極的に受容していこうという提案であると思えた。組織の成長の最小単位である個人に対して直接「あなた」と呼びかけることはさけられないことだった。

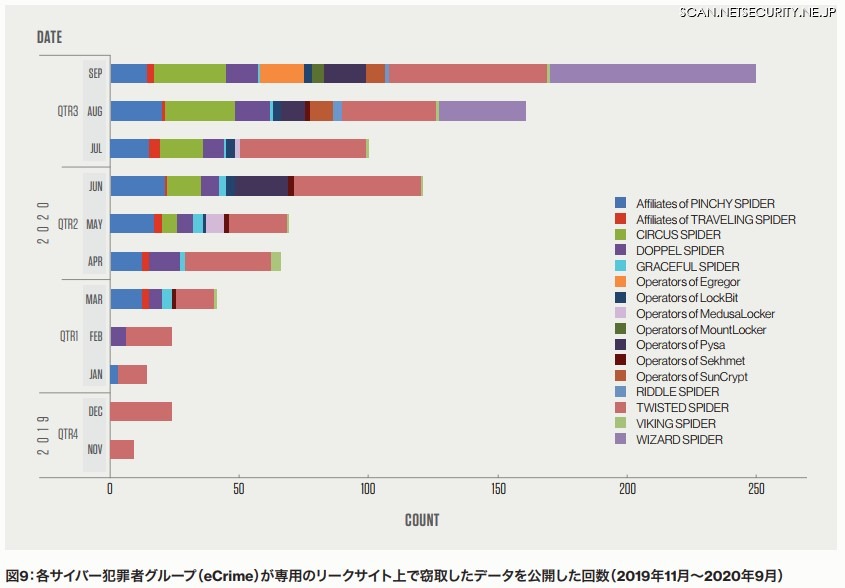

本レポートにおさめられたたくさんの継続的調査研究の項目のひとつがランサムウェアの分析である。

今年に入って公開されたセキュリティ企業の年次レポートのほとんどすべてがランサムウェアの分析に多く紙幅を割いているが、その大半の分析がしちめんどくさく書いてはあるものの、要約すると「前年と比べて増えている」程度のものばかりで心が暖まる。クラウドストライクは 2018 年頃から、当時 BGH(Big Game Hunting:猛獣狩り:標的企業システムの脆弱性を突くソフトウェアをカスタマイズ開発し、被害企業の仮想通貨支払実務を支援するコールセンターを設置したり、支払説得担当者等を含むチームを設立し、主に大企業を標的にしてランサムウェア攻撃を行うこと)と呼ばれはじめたサイバー攻撃の危険性を早期から指摘し、継続的に攻撃者のアトリビューションを行い、攻撃手法の進化を追い続けてきた。

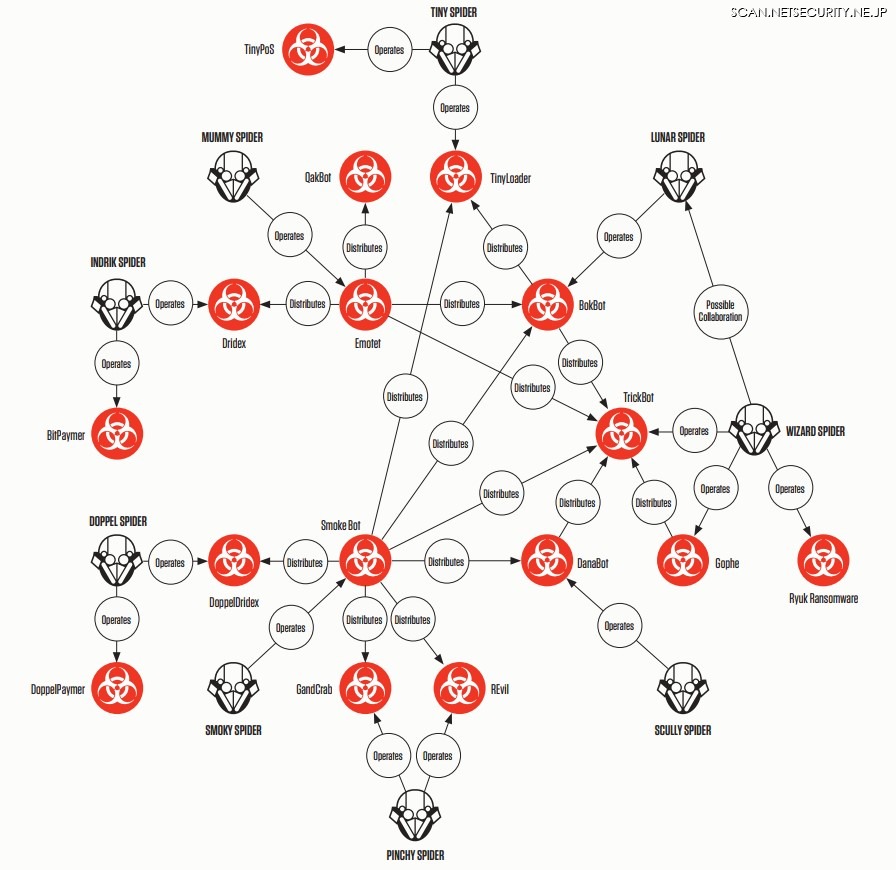

20 ページにある「サイバー犯罪者グループが専用のリークサイト上で窃取したデータを公開した回数」や、22 ページの「サイバー犯罪者グループ間の関係性」などは、高度で持続的( Advanced & Persistence )なサイバーセキュリティ研究活動を続ける同社ならではの情報と分析である。

「サイバー犯罪者グループ間の関係性」の相関図には、攻撃者グループと用いるマルウェアが整理されているが、中に、昨年秋にアウトブレイクした Emotet も存在する。体面重視の日本企業は、単に自社社員の From アドレスから取引先に対して過去メールを引用して攻撃メールが送付された点だけを気にしているようにすら見えたが、 Emotet をサイバー攻撃の中に正しく位置づけることは重要だ。

23 ページのランサムウェア攻撃の今後の進化を予測する一節「今後何が起きるのか」は、付箋を貼っておいてもいいだろう。今後攻撃は継続するのか、継続するとしたらターゲットはどう変わっていくのか、今後用いられるテクノロジーや手法などについて同社予測が掲載されている。

ランサムウェア攻撃だけではない、プラクティカルな推奨事項が山ほど記載されているのも、この会社のレポートの特徴だ。自社で販売していない製品やサービスに関連する事柄は一切言及しないのが B2B マーケティング資料の鉄則だが、リモートワーク環境への移行に伴う、具体的な、クラウドストライクの製品やサービスとは直接的には関連しない、一般的推奨事項がいくつも挙げられている。

なかでも驚いたのは、インシデント発生時の最初から、弁護士をチームに招聘することによって、そこで作成されるさまざまな資料をすべて開示除外対象にすることができる場合があり、それによって企業の知財等々の機密情報を保護することができるという TIPS が紹介されていたことだ。すでに知っている人にとってはあたりまえのことだし、日本国の法律ではないものの、合衆国に海外法人を持つ企業のセキュリティ担当者なら覚えておいて損がない情報だ。この情報を資料に載せたとしてもクラウドストライクの製品やサービスが売れることには直接関わらないから、これも教科書的にはまちがいだ。ただしユーザー企業にいる「あなた」の成長と組織の成熟には寄与する情報である。技術や組織力だけではなく、ときには法律を政治的に利用することもサイバー攻撃の事後処理には有効であるというタフな視点をもたらしてくれるからだ。

“サイバー犯罪事件を扱う場合、弁護士が行う法的助言を支援する目的で実施される情報収集は、弁護士・依頼者間の秘匿特権および職務活動の成果の法理の下で保護され、訴訟において開示の対象となることを免除される可能性があります。弁護士・依頼者間の秘匿特権は、弁護士と依頼人の間の秘密情報を保護する目的で定められており、職務活動の成果の法理は、訴訟に備えて弁護士の指示で作成された資料の開示を免除するものです”

今月に年度末を迎える企業のセキュリティ担当者を務める ScanNetSecurity 読者なら、現在、あがってきた脆弱性診断のレポートのチェックやパッチ対応、予算や年間計画策定、ベンダ選定、さまざまな交渉、組織作りや人事の調整等々、まさに忙しさがピークだろうが、たとえ片手間でもたとえざっと通読でも、この時期にこの時期にこそ目を通しておいた方がいい資料であることはまちがいない。オススメです。

「CROWDSTRIKE SERVICES サイバーセキュリティ最前線レポート 2020 年の考察と 2021 年に向けた知見」

クラウドストライク株式会社( 2021年2月/PDF形式/38ページ/2.05 MB)

目次

3. はじめに

5. エグゼクティブサマリー

7. 独自の見解

8. 重要な調査結果:デモグラフィックとメトリック

16. 重要なテーマ

16. テーマ1:在宅環境におけるセキュリティ:リモートワークの普及でセキュリティはどう変わったか

19. テーマ2:ランサムウェアを用いたオペレーションを進化させる攻撃者

24. テーマ3:場当たり的な戦術をとる攻撃者

26. テーマ4:外部公開されたアプリケーションやサービスの脆弱性に注意を払う

29. テーマ5:国家主導型の攻撃者グループが残す痕跡の小型化

32. テーマ6:侵害発生後:再発防止のための改善

36. CROWDSTRIKE SERVICESについて

38. CROWDSTRIKEについて

>> レポートDL ( 無料・要登録 )