●2020 年末の衝撃

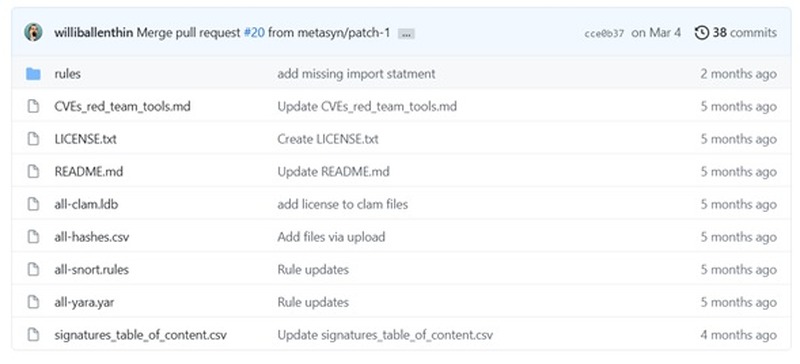

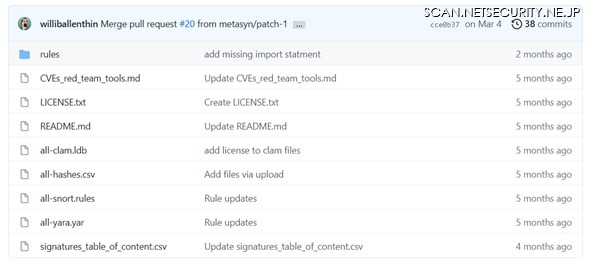

まず 2020 年 12 月 8 日に、SUNBURST と呼ばれる SolarWinds Orion のアップデートを悪用して広がったマルウェアの存在と、それに起因する攻撃を受けた企業の一つである FireEye が Red Team で利用している社内お手製のツールの窃取が発生したこと、それと同時に、同 Red Team ツールや SUNBURST 対策のための Yara ルールや Hash 等、保護に必要となる情報を GitHub にて公開したことが発表された。

自らの侵害の事実を包み隠さず公表し、さらに攻撃の詳細と同攻撃の対抗策を同時に、自社顧客以外も対象に広く提供したことは米国政府や競合にまで高く評価されたことは、意外であると同時に社員として感動や誇りを感じる瞬間であった。当時解析を担当した FireEye 本社アナリストへのインタビューが配信されているので、あわせてご参照いただきたい。

このほか、攻撃者と目される UNC2452 の活動の指標となる痕跡検出を行うモジュール、

SUNBURST マルウェア検出のための IOC や Yara ルールが公開されている。一覧はここから

●太陽を巡る話:SUNBURST と SUNSHUTTLE

さて話を SUNBURST に戻そう。最も新しい話としては、米国政府が SolarWinds に関わったとされるロシア企業や関係者に対する制裁を発表している(米国時間 2021 年 4 月 15 日)が、FireEye は現時点で同攻撃とロシア政府の関係性を明確にはしていない。

2020 年 12 月の発表によると、SUNBURST の活動痕跡は 2020 年 3 月ごろから見られていたことがわかっている。その後、2021 年 4 月に新たに FireEye によって SUNSHUTTLE と名付けられた(※Microsoft社は GoldMax と名付けた)バックドアが発表された。SUNBURST と、SUN つながりの同バックドアはどのような関係にあるのだろう?

話は再び 2020 年 8 月に遡る。米国内のとある端末から VirusTotal にファイル情報がアップロードされた。FireEye がこのファイルの情報を解析したところ、何らかの方法で侵入を果たしたあとに用いられる、攻撃の第二段階用バックドアと思われるものが見つかった。このファイルは米国内の同じ端末から複数回アップロードされたとも言われている。SUNSHUTTLE と呼ばれるバックドアを仕掛ける Go で記述されたこの実行ファイルを FireEye は Lexicon.exe と名付けた。

Lexicon.exe

“9466c865f7498a35e4e1a8f48ef1dffd” (MD5)

“b9a2c986b6ad1eb4cfb0303baede906936fe96396f3cf490b0984a4798d741d8 “(SHA-1)

SUNSHUTTLE は「C2 サーバとの通信時に cookie ヘッダを用いる」「必要に応じて有名サイトをレファラとして持つトラフィックを発生させて C2 通信を目立たないようにする」「Windows サンドボックスかどうかのチェックを行う」などさまざまな検知回避策を講じているところからも高度な攻撃であることがわかる。検知回避は SUNBURST でも行われていた。

前述したとおり、SUNSHUTTLE は攻撃の第二段階で用いられると思われるバックドアだ。つまり侵入ベクターが別に存在する。SolarWinds 社をはじめ、SUNBURST が侵入ベクターであるとしているところもあるものの、FireEye は現時点でそれが SUNBURST であると断定はしていない。しかし、いずれにしても高度なバックドアが米国内の主要機関をターゲットとして送り込まれていた事実、そして米国政府がそれに対して報復措置を取った事実がある。

●SUNBURST の教訓

SUNBURST は被害を被った組織にとって大きな痛手とはなったが、ここから学ぶべきことは多くある。まず、誰もがサイバー攻撃の被害者になりうる、いや、さらに「誰もがすでに被害者である可能性がある」ということだ。セキュリティベンダーであってもそれは例外ではない。特に当社は名指しで国家や組織を攻撃者と呼ぶ立場にいることから、攻撃グループに恨まれることもある。それを念頭に、攻撃者に先立つことは当然のこと、攻撃を受けた場合もただでは起き上がらない姿勢が求められる。

自分が侵害を受けたのであれば、その情報を元に広く告知することでセキュリティ・コミュニティに貢献する。ときにビジネスで競合するベンダー同士であっても協力し合いながら、コミュニティの安全性を保つために努力する。

今回実際に実現したこの姿こそが、標準化が難しいセキュリティ業界でのあるべき姿だったのではなかろうか。被害にあった企業も、そうでなかった企業も、SUNBURST を教訓とし、ビジネス基盤を安全にするために欠かせないものとして、セキュリティをポジティブに捉えていただければと願う。

今回は FireEye 脅威ブログからの抜粋を交えながら、SUNBURST に関する顛末について説明させていただいた。次回以降は、脅威ブログから興味深いものを抜粋してお伝えしていく予定だ。脅威ブログでは、旬の攻撃や攻撃者を取り上げ、その特徴や対策について詳細を説明するもので、ScanNetSecurity の読者であれば興味を持っていただけると確信している。