だが「プライバシーマーク準拠に必要らしい」そんな噂もささやかれ続け、いつの間にか一種のデファクトと呼べるまで普及してしまった。

その潮目が変わったのは 2020 年。政府が設けた「デジタル改革アイデアボックス」という意見募集の窓口に「モグラ」と名乗る人物からこんな意見が寄せられた。

「暗号化した添付ファイルを送って、その直後にパスワードが来る PPAP と言われる日本特有のメールの悪慣習。セキュリティ上も意味がないと言われているし、管理を煩雑にしている。行政は PPAP をやめるとともに、PPAP メールは受け取らないとしたらどうか。」

全国の技術者やセキュリティ専門家の脳内に、これまでのべ数十億回は想起されてきたであろう疑問が、こうして新しい形で人の目にさらされることで注目を呼び、2020 年 11 月、平井卓也デジタル改革担当大臣は中央省庁でメール添付ファイルの暗号化とパスワードの後送を廃止する方針を示した。

動きが速かったのは、プライバシーマークの大元、一般財団法人日本情報経済社会推進協会( JIPDEC )だ。2020 年 11 月 18 日には同協会公式ホームページで「昨今、個人情報を含むファイル等をメールで送信する際に、ファイルをパスワード設定により暗号化して添付し、そのパスワードを別メールで送信することについて、お問合せを多くいただいております。プライバシーマーク制度では上記の方法による個人情報を含むファイルの送信は、メールの誤送信等による個人情報の漏えいを防げないこと等から、従来から推奨しておりません。」と、まるで猿ぐつわをやっと外された人のように、長年の濡れ衣を払拭する声明を行った。きっと「従来から」の部分は、下線をつけて太字で赤字、フォントの級数は倍にしたかったことだろう。ちなみに平井デジタル改革相が廃止を正式に記者会見で表明したのが 2020 年 11 月 24 日。それより JIPDEC の発表は一週間近くも早い。JIPDEC、まさに電光石火の俊足。リスク回避の見本である。

ともあれ、このようにして「プライバシーマークに PPAP が必要」という「セキュリティ都市伝説」は粉々に破壊された。そしてこれは、大臣の発言はあくまで行政を対象としたものではあったものの、「情報漏えいを防ぐために一定の対策を行っている」という、ぬくぬくとしたアリバイを日本企業に提供し続けてくれた PPAP が突然「解決すべき課題」に変貌した瞬間でもあった。

セキュリティ上の課題があるところセキュリティ企業あり。いつもなら GCHQ(英国諜報機関)だの、CIA(合衆国諜報機関)だのの出身者が取締役名簿に名を連ねる海外企業が、イスラエルの最新技術だか人工知能だかわからないが、とにかく凄いテクノロジーに裏打ちされたと力説する製品を持って頼んでもいないのに現れ、たくさんゼロがついた見積書とともに日本市場のドアをノックする流れとなるはずだが、今回はそうではなかった。

それもそのはず、そもそも PPAP は「世界の奇習」と揶揄されてきたものであり、日本の奇習の代替案を提示するような奇特なグローバルセキュリティ企業などごく一部の例外を除いて存在しなかった。

PPAP はいわば、日本のビジネス習慣が産み落とし育てた日本独自のセキュリティ課題。だから国産セキュリティ企業が解決するしかない。早期にその責務に気づいて動き出した会社が存在した。株式会社プロットもそんな会社のひとつだ。

株式会社プロットは 1968 年、大阪で写植・組版会社として創業された。機を見るに敏な創業者は、早期に電算写植機や DTP を導入。現社長はそのチャレンジ精神を引き継ぎ、レンタルサーバ事業やソフトウェアの受託開発などを手がけ、後にセキュアファイル共有を提供する自社サービスを開始し、やがてメールセキュリティへと事業を拡張した。

そしてここが最も大事なところなのだが、同社自身が PPAP を製品の機能として提供し続けてきた過去が存在する。そのプロット社が脱 PPAP 製品として開発し、来る 7 月 1 日から提供開始するのが「 DAPP(Device-Authenticated Password Protocol ) 」と同社が呼ぶ技術だ。

サービス開始直前の 4 月下旬のある日、同事業責任者である株式会社プロット 常務取締役 坂田 英彦が本誌 ScanNetSecurity 編集長 上野 宣を訪ねた。

坂田にとって上野との「出会い」は 16 年前 2005 年にさかのぼる。当時メールセキュリティ領域にサービスを拡大しようとしていたプロット社で、営業を担当していた坂田が、参考書として愛読したのが上野 宣 著「今夜わかるメールプロトコル」だった。何度も読み返すうち坂田の「今夜わかるメールプロトコル」は付箋でいっぱいになった。開発チーム内で共有され再読が重ねられ、同書は株式会社プロットのメールセキュリティ製品の開発や機能追加を助けた。坂田が顧客への製品説明に赴く際にも、事前準備に「今夜わかるメールプロトコル」にたびたび目を通した。

事業は当初考えていなかったほど成長した。セキュリティ事業拡大の実績等が評価され、2016 年、坂田は常務取締役に就任する。「いつかこの本の著者に会って話をしてみたい」そう思い続けてきた坂田にとって、とうとうその機会が来たと感じたのが今年 2021 年の春だった。

市場が求めているからプロット社は PPAP 機能を追加した。だから脱 PPAP を市場が求めている現在、株式会社プロットこそがその解答を提示するのが義務だと坂田は考え、DAPP を開発した。メールの利便性を損なわずにパスワード送付問題を解決し、可用性も維持できているこの DAPP を、市場に出すよりも先に上野に見てもらいたい。そう思ったとき <機会が来た> と感じた。

技術書の著者という立場ながら、同社のメールセキュリティ製品開発に間接的に関与したともいえる上野宣はこの「 DAPP 」に一体どんな評価を下すのだろう。

坂田と上野の両名の会談は 4 月 28 日、オンラインで実施された。実は「印刷事業」という点でふたりには共通点があり、本対談はそこから始まった。

--

上野:昔、私が役員をやっていた会社は政府の官報の組版を作っていました。組版の中でも特殊で、縦書きで横組みをしなくちゃいけない。日本製でも海外製でもどのソフトでも組めなくて、特注でソフトウェアを作っていました。

坂田:時代的に 2000 年より前ですね。すでにソフトウェア会社の役員として携わっていらしたんですね。

上野:そうです。

坂田:その頃私はまだ学生で、IT も何も分かっていない状況でした。私がプロットに入社した時は、まだ DTP による写植事業がメインの会社でした。私自身は写植そのものには全くタッチしていないですが。

上野:写植というと活字ですもんね。組版をやっていたのもあって、文字の綺麗さは大切にしていました。今やっているセキュリティとは、ほとんど関係ないですけれど。

メールプロトコルの本を書いていた頃は、ネットワークがメインでした。まだあまりセキュリティ屋さんがいなかった時代です。最初に書いたのが TCP/IP の本で、その後は HTTP とメールプロトコルの本です。いま坂田さんの手元にあるメールプロトコルの本は、確か 2005 年ぐらいですかね。

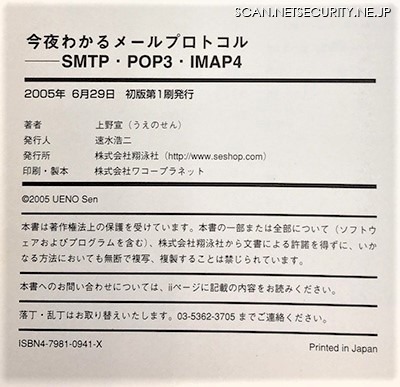

坂田:奥付を見たら 2005 年 6 月 29 日初版第一刷になっています。

上野:結構古いですね。よくとっておいていますね。ありがとうございます。

坂田:書かれたのが 2005 年だと、上野さんは 20 代中盤ぐらいですか?

上野:はい。その本と HTTP の本をいっぺんに書いたことを覚えています。その頃はまだ今の会社を立ち上げていなかった時代で、ちょうど結婚するタイミングだったので、結婚式の資金を貯めようと思って、勢いで本を 2 冊書きました。2006 年からはトライコーダという会社をやっています。脆弱性診断とか、今は教育がメインです。プラスアルファで、お客さんの会社のコンサルティングみたいなのが入ってきたりします。

プロットさんは、何が写植からメールセキュリティに行くきっかけになったんですか?

坂田:当社はもともと 53 年前に創業して、写植をずっとやっていました。創業者がチャレンジングで、世の中の先を見て行動するタイプでした。印刷物がどう変わっていくかをすごく気にしていた。将来的に情報伝達する媒体がインターネットになるんじゃないかということで、アメリカに会社を立ち上げて、そこで勉強した後、国内で Web 系の受託開発の事業を始めました。しかし受託開発だけでは、どうしても波が出てきます。そこで当社の現代表である津島が「インターネットでの情報伝達が主流になれば、セキュリティが重視される時代になる」と予見し、2003 年頃からセキュリティ製品を作り始めて、今に至ります。

上野:時期がとても早いですね。

坂田:そうですね。2003 年だと、個人情報保護法はまだ施行されていなかった。

上野:国産のセキュリティ製品もそんなに出ていなかった時代ですね。

坂田:はい。当社は、アンチウイルスソフト会社のような規模の事業はできません。当社のコンセプトは「企業間のコミュニケーションをセキュアにする」です。メールやファイルのやり取りを安全にする、という部分に対象を絞っています。最初に出したのは、オンラインストレージやメールのアーカイブ製品でした。

上野:メールはまだまだ企業間コミュニケーションのメインですね。

坂田:最近はビジネスチャットもすこしずつ増えていますが、社外とのやりとりでは、まだまだメジャーになりきれない。

上野:社内コミュニケーションは Slack や Teams が多くなりましたが、特に社外との連絡はまだメールの代わりがありません。メールのセキュリティは、昔から PGP とか S/MIME がありましたが結局広がりません。インフラ部分でフィッシングなどの対策を行う DMARC は勝手に広まっていきましたが、ユーザー間のコミュニケーションの安全性をどうするか、というところは、あんまり進歩していないと思います。ようやく「 PPAP がちょっと駄目なんじゃない」みたいなことを言うようになってきたぐらいです。

坂田:メールが浸透したのは、お互いアドレスさえ知っていれば簡単に情報が送れるところがすごく大きなファクターだと思います。S/MIME や PGP はどうしても事前の準備が必要になります。

上野:お互い共通の鍵を持ってないと暗号を解くことができないから、苦肉の策として次のメールでパスワードを送るというのが PPAP ですね。

坂田:当社は PPAP 対策の新しいソリューションを開発しました。けれども実は、PPAP を広めた側のベンダーでもあるので、なんと言うか…。

上野:自動的に後でパスワードを送る機能ですね。

坂田:そうです。BCC とか CC に TO を変換するなど誤送信防止的な機能を持たせつつも、当時は自動でパスワード ZIP にしてほしいというニーズがとても高かった。私どもはそこで PPAP 普及に一役買っていた立場でもあるんです。

上野:ニーズがあるなら仕方ないですよね。そういうルールが企業間・政府間であるわけで、それを守る際に人間が手でやるよりは自動的にやった方が事故がない。私はいいと思います。ただ、それが良い潮流なのかどうかは別だとは思います。何か代わるものがあればいいですけれど、誰も思いつかない。PPAP のいいところは何も準備がいらないところです。標準機能で全部できる。

坂田:頑張ればコストをかけずに人力でもできます。

上野:ZIP ならスマホでも開こうと思えば開けなくもない。そこはいいところでもある。メール自体の安全性は、インフラで SSL/TLS を使うとか、DMARC などによる安全性で、End to End だと PGP と S/MIME ぐらいしかない。後はビジネスチャットを利用するなどプロトコルを変えることになる。ではメールだけでどこまで安全性を高められるかという話になります。

坂田:当社で解決策として出しているのは、「 DAPP 」というプロトコルです。端末認証付きのパスワードをやり取りします。

まず一通目でダウンロード URL を送ります。PPAP でパスワードは 5 分後位に自動的に送っていますが、DAPP では相手が最初にダウンロード URL にアクセスした時に、画面上にパスワード発行ボタンを用意しています。

ボタンをクリックすると、パスワードがメールで飛びますが、そのタイミングで同時に鍵を端末の中に仕込みます。仕組みは簡単で、Cookie を発行しているだけです。有効期間を非常に短く設定した Cookie です。そして一回発行したら二度と発行しません。その Cookie を持っているユーザーかどうかを判断して、その後に認証を取ります。

このように二段階にすることで、仮に盗聴されていたとしても、正規の人が先に発行していれば、それ以外の人はロックアウトできます。また、最初に一通目のメールを悪意の第三者が盗聴したとしても、鍵のないユーザーがアクセスしてきたら、ダウンロードのトランザクション自体を無効にするロック機能が付いています。それによって正規のユーザーが鍵のない状態で後からアクセスしてきたら、悪意のある人がダウンロードする前であれば、漏えいを防ぐことができる。

この二つの面において、従来のやり取りよりはセキュリティが強固になっています。

上野:PPAP でよく言われる、メールを盗聴していたら、次のメールのパスワードも見えちゃう、というのは解決できそうですね。

坂田:そうですね。解決できると考えています。

上野:攻撃者が先にメールを読んだらどうなるんですか?

坂田:攻撃者が先に一通目のメールのダウンロード URL を見ていたら、鍵を発行できます。鍵は取られてしまいます。その段階で最初に設定したアドレス宛に、つまり正規のユーザーにもメールが飛びます。これも攻撃者にたぶん盗聴される。その状態で攻撃者がアクセスしたら、鍵を持っているのでパスワードを入力してダウンロードできてしまいます。一方、攻撃者がダウンロードするまでの間に正規のユーザーがアクセスすれば、鍵のない状態でアクセスする形になるのでロックされます。

上野:盗聴できるチャンスが短く、そして少ないということですね。

坂田:はい。これだけで 100 %防ぐことができるわけではないけれど、従来の方法に比べると耐盗聴性は高められていると考えています。

上野:アクセス制限という点では、最初にアクセスした人が本人であるという前提に立つわけですね。

坂田:基本的にはそうです。悪意のある人だったとしても、あとから正規のユーザーがアクセスすれば、第三者をロックアウトできる。

上野:向いている使い道というのは、企業間でやり取りするケースでしょうか。

坂田:そうですね。今まで PPAP の仕組みを自動化している企業なら、添付ファイルを送ったら勝手に PPAP になっていたケースがほとんどだと思います。当社の DAPP の仕組みに変えていただくと、いつも通りユーザーがメールを添付し ファイルを送ると、自動的にダウンロード URL に置き換わったメールが相手に届きます。その URL にアクセスするとパスワード発行画面が出る。耐盗聴性が高い状態でパスワードをやり取りできるようになります。

上野:自動的にできるのはいいですね。セキュリティ対策というのは、常々、技術的に自動的にできることは自動的にやらないと。人間が一番ミスすると思っています。

坂田:おっしゃる通りだと思います。利便性と安全性をいかに両立させるかが、安全性を高める肝なんじゃないかと思っています。メールアドレスがわかればメールを送れるという利便性をスポイルしないで、なんとか安全性を高める方法はないかな、と考えた結果の仕組みになります。

上野: PPAP より優れている点は、他にありますか

坂田:まずダウンロード URL 形式になるので、Emotet のようなマルウェアの隠れ蓑になることは回避できる。また、ダウンロードの通信はもちろん SSL/TLS になります。

あとは繰り返しになりますが、パスワードの送付に関しての安全性が、単純にただ後から送るものに比べると高まっています。

もうひとつ、ユーザーの運用が全く変わりません。事前準備はいりません。宛先に対して普通に添付ファイルでメールを送るだけです。

上野:実際導入する時にはどうしたらいいんですか。例えばうちの会社に入れるとなったら。

坂田:7 月 1 日からサービス開始するクラウドサービスをご契約いただくだけです。Microsoft 365 や Google を使っていてもすぐに使えます。

上野:SMTP の中継をすればいいんですね。

坂田:はい。今のメールの環境は一切変わらなくて大丈夫です。そこも管理者さんにとって楽なのかなと思います。今までのメールソフトもインターフェイスも変わらないですし、アドレス帳やメールの過去の履歴も一切変わらずただ中継するだけで、途中で安全に変換される、という形です。

上野:それはけっこういいですね。何かインストールしなきゃいけないとそこがやっぱり負担です。

坂田:当社のオンラインストレージと連携する仕組みで DAPP は実現していて、実はレベルが 3 段階あります。パスワードを DAPP で自動的に送るというパターンは、いままでよりそこそこ安全性が高くなったくらいですが、「お互いにいつもやり取りしていてパスワードを握っています」ということでしたら、別途オンラインストレージにログインして固定のパスワードを入れて、ファイル転送するやり方も可能です。

また、さらにセキュアな情報をやり取りするのであれば、相手にもアカウントを発行しておいて、お互いに共有のストレージでファイルを交換し合うこともできます。この 3 段階をうまく使い分けていただくことで、安全性と利便性を両立させる事が出来るんじゃないかなと思います。

上野:なるほど。私はペネトレーションテストでお客さんのメールのアカウントに侵入することがあります。PPAP だと次のメールも読めば解けるのですが、この方式ならメールアカウントが乗っ取られたようなケースに強いですね。

今後 DAPP にさらに機能を付加していく予定はありますか。

坂田:誤送信防止の機能を強化していきます。PPAP は、盗聴対策をしたいという思いと、誤送信による漏えいを起こしたくないという思いとの、ふたつの目的がありました。実は DAPP というのは、当社のセキュリティゲートウェイ「 Mail Defender 」で添付ファイルを引き剥がして、ファイル転送システム「Smooth File」へ送り、ダウンロード URL を付けた形で相手にメールを飛ばしています。Smooth File では、パスワード等の管理をして、ファイルをダウンロードさせています。

誤送信の中で「メールの宛先を間違えた」ものに関しては、添付ファイルが Smooth File に来ますので、ダウンロードされるまでの間であれば、管理画面にアクセスして取り消すことができます。

また、Mail Defender でアドレスをウォッチしながら、上長を自動的に CC や BCC に差し込む機能や、TO や CC を自動的に BCC に変換する機能を持たせるなど、さらなる誤送信防止機能を Mail Defender に付与しています。

また、直接 Smooth File のインターフェイスから、ファイル便のような使い方をしてファイルを送ることもできます。メール送信だけではなく、インターフェイス上での誤送信防止もロードマップに正式採用されており、今後拡張していきます。

上野:情報漏えいの多くは誤送信ですから、その機能が実装すれば助かるかもしれません。

--

当社の製品はまるで Tesla のようだと坂田は言う。それは、サービスの本質に関わるようなバージョンアップが製品に次々と行われるからだ。ユーザーの要望に応え続け、いまや株式会社プロットのセキュリティ製品のシェアは、自治体・公共市場では、現在 1 位 2 位を争うところまで普及し使われている。

その後、予定の時間ギリギリまで坂田と上野の会話は続いた。当初少々緊張の表情があった坂田だが、「 38 度戦線でプログラミングを行う男」「どんなときも平常心」の上野のペースに巻き込まれ、話は進んだ。後半、坂田が上野に尋ねた「日本のセキュリティ企業になくて、海外のセキュリティ企業にあるものは何か」などなど、ここで詳しく紹介すれば読者の関心を引くやりとりもいくつかあったが、あえてここには書かない。書けば上野が坂田に「贈った」言葉にならなくなる。

最後にひとつだけふれておきたいことがある。それは株式会社プロットが、脱 PPAP 製品のコア技術に「 DAPP 」という名を付けたことだ。同じアルファベット 4 文字で、しかも同一文字が 3 つもある。

新しい名は、たとえば「スマート メール トランスファー テクノロジー」でもよかったはずだ。だがそうはしなかった。「 DX セキュア メール プロトコル」などというクソ恥ずかしい名前をつける選択肢だってあり得ないことはなかったはず。でもそうはしなかった。つまり「 PPAP 」という、今やいい評判がほとんどない父の名前から逃げることを潔しとせず、むしろそこからスタートしようとした。この名称には国産セキュリティ企業がその存在意義をかける決意がみなぎる。

(文中敬称略)