LINEのTrust & Safetyチームに所属するセキュリティエンジニアである中村智史氏が、「LINEを騙るPhishing詐欺対策と戦いの歴史」と題する記事を公開し「何もないところからPhishing詐欺に対抗した事例」として、対策の過程を綴った。

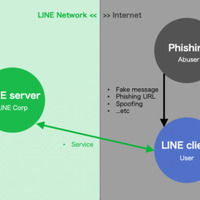

LINEのユーザを標的としたフィッシング詐欺は、メールやSNSなどによりメッセージを送信し、ユーザをLINEの偽サイトへ誘導、IDとパスワード、電話番号を入力させ、さらに画面遷移を行い電話番号に届く認証番号(PINコード)を入力させる。これにより攻撃者はLINEのアカウントを奪うことができる。攻撃者は被害者になりすましてLINEを使用し、金銭を目的とした悪意のある活動を行う。

LINEのネットワークはLINEの管理下にあり、何かが起きれば検知や調査が可能な領域であるが、LINEのユーザおよびクライアントはインターネット上にあり、フィッシング詐欺もインターネット上で行われる。このため、LINEではフィッシング詐欺を検知できず、また発見したとしても直接的な行動を取る権限もない。フィッシング詐欺対策の難しさはこの2点にある。

●最初に上長へ提案したこと

2017年3月、LINEの偽サイトが毎日稼働している状況の中で、中村氏は上長から「偽サイトを停止できませんか」と相談を受けた。当初は偽サイトを停止するよりも認証機能の強化などの代替案を提案していたが、最終的には「偽サイトを放置できないので、どんな方法でも良いので停止して」と言われ、根負けして業務を引き受けたという。

業務を引き受ける際に、中村氏は次の提案を承認してもらった。これらは今回のように古くから未解決で存在する課題にゼロから立ち上げて対抗するには必要な価値観の再設定だったとしている。セキュリティ管理者にとってもヒントになるポイントだ。

LINEのユーザを標的としたフィッシング詐欺は、メールやSNSなどによりメッセージを送信し、ユーザをLINEの偽サイトへ誘導、IDとパスワード、電話番号を入力させ、さらに画面遷移を行い電話番号に届く認証番号(PINコード)を入力させる。これにより攻撃者はLINEのアカウントを奪うことができる。攻撃者は被害者になりすましてLINEを使用し、金銭を目的とした悪意のある活動を行う。

LINEのネットワークはLINEの管理下にあり、何かが起きれば検知や調査が可能な領域であるが、LINEのユーザおよびクライアントはインターネット上にあり、フィッシング詐欺もインターネット上で行われる。このため、LINEではフィッシング詐欺を検知できず、また発見したとしても直接的な行動を取る権限もない。フィッシング詐欺対策の難しさはこの2点にある。

●最初に上長へ提案したこと

2017年3月、LINEの偽サイトが毎日稼働している状況の中で、中村氏は上長から「偽サイトを停止できませんか」と相談を受けた。当初は偽サイトを停止するよりも認証機能の強化などの代替案を提案していたが、最終的には「偽サイトを放置できないので、どんな方法でも良いので停止して」と言われ、根負けして業務を引き受けたという。

業務を引き受ける際に、中村氏は次の提案を承認してもらった。これらは今回のように古くから未解決で存在する課題にゼロから立ち上げて対抗するには必要な価値観の再設定だったとしている。セキュリティ管理者にとってもヒントになるポイントだ。

![[インタビュー] ランサムウェア身代金交渉人の告白:前編「誰かが犯罪者と話さなければならない」 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/35638.png)

![[インタビュー] ランサムウェア身代金交渉人の告白:後編「修羅場の交渉マニュアル」 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/35669.png)