一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)は2月20日、TSUBAMEレポート Overflow(2023年10~12月)をブログで発表した。

同ブログでは、JPCERT/CCが四半期ごとに公表している「インターネット定点観測レポート」の公開にあわせ、レポートには記述していない海外に設置しているセンサーの観測動向の比較や、その他の活動等をまとめて取り上げている。

同レポートでは、JPCERT/CCでTSUBAME(インターネット定点観測システム)が収集したデータを分析する際に、スキャン元のIPアドレスを調査する中で国内メーカーが開発していた製品が発見された件に注目し取り上げている。

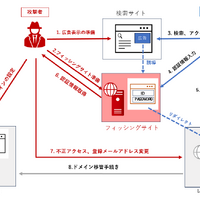

JPCERT/CCによると、発見した送信元IPアドレスでは複数のポートが開放され、複数の製品に関連するWebUIが確認でき、この場合はユーザーがポートフォワードの設定をしている可能性が高いため、WebUIから判明したメーカーに連絡し、使用している製品について確認したところ、メーカー自身が設置して使用しているものであった。その後のメーカーとの電話会議で、他社の製品を組み込んだ製品をインターネットに接続した状態で開発をしている中で、マルウェアによる侵害を受けた可能性が高いことが判明した。また、管理者は侵入口となった別の製品のWebUIが公開されていることは、指摘があるまで気が付かったとのこと。

JPCERT/CCでは年に数件程度、同様の事例を確認しており、製品開発者にはセミナーなどで事例を紹介をしているが、下記の3点に注意するよう呼びかけている。

・他社の製品を組み込む場合は仕様を確認する

・仕様上閉域網で済む場合は閉域網で構成し、グローバルIPアドレスを割り当てない(SIMカードの仕様は見落とされがち)

・設置後はポートスキャン等を行い、意図しないポートが開放されていないかを確認する

![レバノン首都国際空港にハッキング/米国証券取引委員会の X アカウント乗っ取り/SharePoint 脆弱性悪用 ほか [Scan PREMIUM Monthly Executive Summary 2024年1月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/43938.jpg)