幕末の剣士が現代にタイムスリップするという、あまりにもありふれた設定の、しかも超低予算の 2024 年公開の映画『侍タイムスリッパー』が驚くほどの大成功を収めたのは、かつて侍(さむらい)という人々が持っていた生き方や価値観を出演者が素晴らしい演技によって体現していたからだと思う。

白米を食べてはおいしさに涙ぐみ、ショートケーキを食べては涙をためて肩を震わせる、くたびれた中年剣客である主人公の侍の存在感が、実際に 2024 年の現代にそこにいるものとして描かれていた。

心を打った侍の価値観や生き方とは、各自意見はあろうがここでは「洗練されていない誠実さ」にあるとしておく。そして本誌が取材やインタビューをしていると同じように洗練されていないまっすぐさを持った人に何人も出会う。

去年取材した外資本社の社長は、若い頃自分が立ち上げに関わった EC サイトがローンチする当日に脆弱性を見つけてしまい、迷いに迷ったがそれを報告してローンチを遅らせたことで、空気を読めない奴としてみんなを大いにがっくりさせたという。こうして書いていて思い出したが、以前本誌が翻訳を受託していたエフセキュアブログというサイトがあって、CMS として利用していた livedoor Blog に脆弱性が発見された際、SSTの確かはせがわさんにご自身の X でいろいろな有益なアドバイスやコメントをいただき、そのかわりちょっとした騒ぎにもなったのだが、これも洗練されていない誠実さやまっすぐさを感じた。してみるとある種のセキュリティエンジニアやハッカーというのはどこか侍にも似ているのかもしれない。国際 CTF で日本人が強い訳だ。

『内田浩一の侍ハッキング』などといきなりタイトルに書かれてもほとんどの読者は戸惑うばかりであろうからこんな冒頭の文を書いてしまった。内田もまた確かに侍の佇まいを持つセキュリティ技術者だと昨年インタビューした際に感じた。

高校時代からバンドを結成し、現在も演奏を続ける内田にとって、写真にあるギターは侍にとっての大小と同じように信じた道を突き進むための相棒的な道具なのであろう。おそらくここまで説明しないと、中年の温厚そうなおじさんが何が悲しくてギターを肩に担いでいる写真を撮られているのかその訳は皆目見当がつかないであろうからやむを得ず書いた。

面白いのは、取材によればこの写真の撮影は日本プルーフポイント株式会社の大手町のオフィスで行われたということで、すなわちギターケースを持った内田が大手町界隈を歩いて、セキュリティゲートをくぐって移動したという事実である。青山や表参道のビルならともかく、ギターケースを持った会社関係者など大手町や八重洲界隈のオフィスビルではなかなか見れない光景だろう。

何よりギターが日本刀ではなくて本当に良かった。「侍ハッキング」なのだから模造刀にせよ一度は案として必ず出たはずだ。だが刀を持って大手町界隈を歩くなんてキル・ビルみたいなご機嫌なことをしていたら、警備員に取り押さえられるどころか機動隊が出動すること必定であろう。

下手をすると、本文よりも長い前置きになってしまったのだが、上記のようなくどい説明を一切しないからこそ内田は内田らしいと思う。忙しいとは思うがこの連載、ぜひ定期的に続けてほしい。

--

10 年ほど前は、フィッシングサイトやマルウェアがダウンロードされてしまうサイトへの対策として「怪しいサイトにはアクセスしない」と呼びかけられていました。今となっては「怪しいサイトって何?」と思いますが、当時これらのサイトは見るからに怪しい URL だったのです。

PC の場合は、リンクにマウスカーソルを合わせることでリンク先の URL を確認できます。URL は一般的に「https://www.proofpoint.com/jp」のように社名(ドメイン名)と .com などのトップレベルドメインの組み合わせになっていますが、ドメイン部分が無意味な文字列になっているものがあり、明らかに怪しいサイトであると見分けることができました。

しかし現在は巧妙な手法が次々に登場し、よく見ても怪しいサイトとは思えない危険なサイトが増えています。ここでは、URL を偽装する新しいフィッシングテクニック、そして HTML を悪用する手法について紹介します。

●URLを偽装する新しいフィッシングテクニック

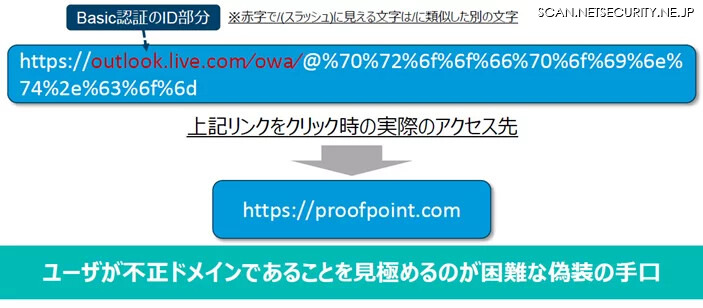

まず、プルーフポイントで確認された新しい手口のフィッシングメールを紹介します。これは銀行になりすましたメールで、リンク先を確認すると赤線の部分は正規のドメインのように見えます。しかし、実際にアクセスするのは「@」以降です。この部分はエンコードされた不正ドメインになっているのです。

この新たなフィッシングテクニックは日本で初めて確認され、それを報告した X のポストは大きな反響がありました。

●悪用されたBasic認証の仕組み

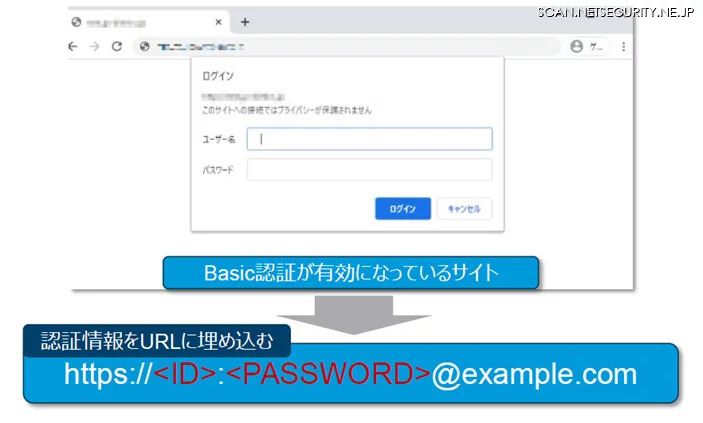

特定のサービスやサイトへログインする際に認証をかける「Basic認証」という仕組みがあります。サイトにアクセスするとポップアップが表示され、ここに認証情報(IDとパスワード)を入力することでサービスやサイトにログインできます。

また、認証情報をあらかじめ URL に埋め込むことで認証画面をスキップすることもできます。

確認された新しい URL偽装の手口は、この Basic認証の仕組みが悪用されています。 Basic認証の ID部分に偽装ドメインを設定し、最初の例のように @以降の不正ドメインを URLエンコードにより遮蔽します。リンクにカーソルを合わせて表示される URL を見ると Outlook の正規ドメインのように見えますが、実際には @以降のアドレスに誘導されます。「outlook.live.com/owa/」のスラッシュ(/)は、スラッシュに見える別の文字を使用しています。

●PUNYCODEを悪用したホモグラフ攻撃

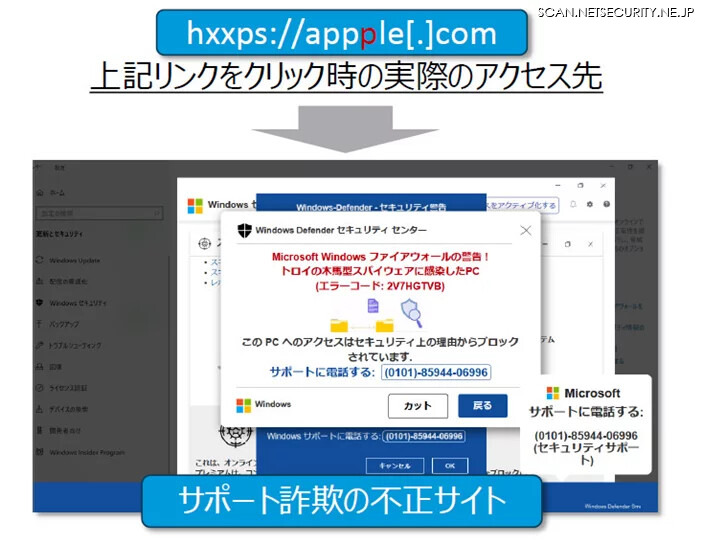

ホモグラフ攻撃とは正規の文字に見せかけた異なる文字を使用して、人の目を欺こうとする手法です。例えば小文字の「l」(エル)を大文字の「I」(アイ)や数字の「1」に置き換えたり、「r」と「n」並べることで「m」に見せかけたりします。下の図では「apple」の「p」が3つあります。

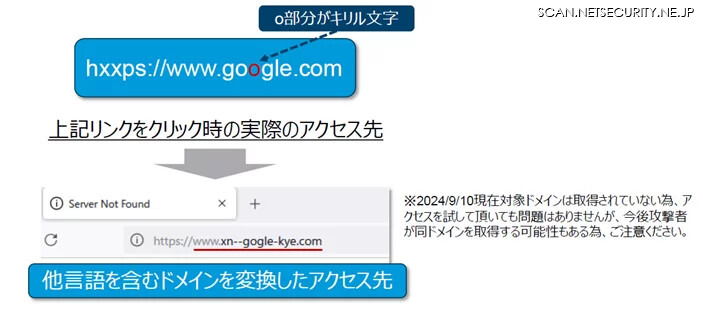

この攻撃に PUNYCODE を組み合わせることで、より人の目を欺きやすくなります。PUNYCODE とは各国の言語を使用したドメイン(国際化ドメイン)を英語表記に変換するものです。「日本語.jp」でもサイトにアクセスできるのは PUNYCODE のおかげです。これを悪用し、ドメインの文字をキリル文字に置き換える手法が一時期増加しました。

例えば、「google」の「o」をキリル文字に置き換える手法があります。PUNYCODE で変換された URL は「xn--」で始まるため、リンク先に表示されたらインシデントにつながる可能性があり、注意が必要です。

●正規サービスの悪用

最近は SaaSサービスの増加により、Webブラウザ上で業務を行えるケースが増えています。それらに対応するために Webブラウザの機能も強化されています。こうした傾向から、例えば Google では Chrome をエンドポイントと見なして管理やセキュリティ対策を行う方向性を発表しています。

こうした状況を受けて、Webブラウザで利用する正規サービスを騙るフィッシングも増えています。その事例を 3 つ紹介します。

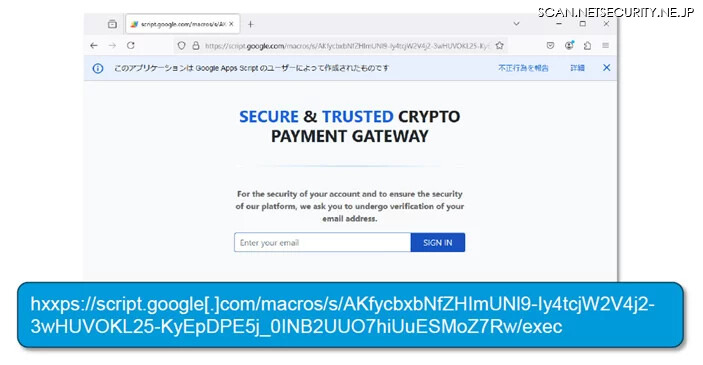

・Google Apps Scriptの悪用

Google社が提供する Apps Script は、Google社のプロダクト全体でタスクを統合し処理を自動化するためのスクリプトを作成できるサービスです。この仕組みを利用した不正なコンテンツを作成することで、Google環境がそのまま攻撃に利用されています。

Google.com のサイトだと思ってユーザーが安心してアクセスしてしまうと、不正なコンテンツが表示されてしまいます。正規のドメイン、正規のサイト上に不正なコンテンツ配置されるため、URLレピュテーションのブラックリストに登録するわけにもいかず、対処が難しい攻撃です。

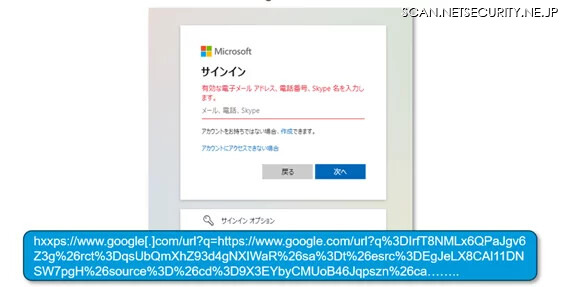

・検索結果のURLの悪用

例えば Google で検索をすると、その結果がいくつか出てきます。その検索結果をクリックすると一度 Google にアクセスし、そこから検索結果の正規のサイトにリダイレクトされる形でアクセスします。

確認された手法では、Google の検索結果の URL をメールに貼り付けていました。しかし、そのアクセス先は不正なサイトになっていました。URL はリダイレクトのため Google になっていますので、ユーザーは信頼してクリックしてしまいがちです。下の図では、Microsoft のフィッシングサイトに誘導されています。

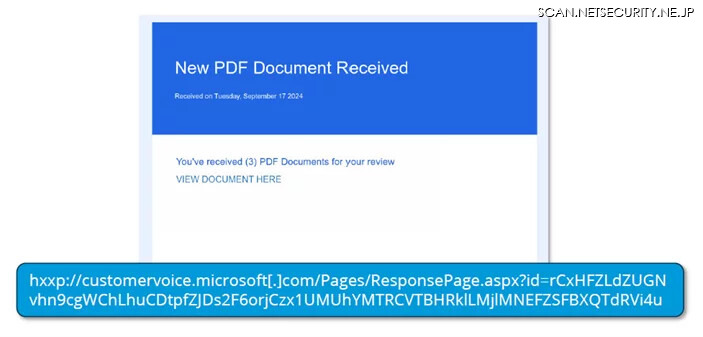

・Microsoft Customer Voiceの悪用

Microsoft社の Customer Voice は、顧客に対するアンケートやフィードバックのフォームを作成できるサービスです。攻撃者はこの機能を利用して不正なコンテンツを配置することで、Microsoft社の URL をそのまま悪用することができます。このようなコンテンツ作成サービスは業務が便利になる反面、攻撃者には悪用されやすく、注意が必要です。

●無料リスクアセスメントのご案内

高度なメール攻撃から組織を守るには、積極的な Human-Centric のアプローチが必要です。

無料のリスクアセスメントで、貴社を襲う攻撃を可視化し、誰がどのように攻撃されているのかの洞察を深めることができます。ぜひ無料のアセスメントをご活用ください。

[著者]

内田 浩一

日本プルーフポイント株式会社 プリンシパル セキュリティ アドバイザー

ペネトレーションテストやマルウェア解析、スレットインテリジェンスを得意とするテクニカルコンサルタント。マカフィー(株)においては、プリンシパルコンサルタントとしてSOCの立ち上げや、マルウェア解析、インシデントレスポンス等の業務に従事し、制御システム、IoTデバイス等の新規分野に対するハッキングの調査研究も担当。アビラ(合)では、アジアにおける多くのセキュリティベンダーに対してアンチウィルエンジンの提供とセキュリティ製品開発を支援し、エンドポイントからクラウドまで幅広い製品企画と開発支援の実績を有する。 現在、日本プルーフポイント(株)では、シニアセキュリティコンサルタントとしてメールを中心としたセキュリティ対策強化やインテリジェンスの活用を担当する。