企業のセキュリティにおいて、アイデンティティの保護は日々重要性が高まっています。アイデンティティセキュリティを考える時、最初に思い浮かぶのは認証だと思います。そこでまずは、認証がどのように進化してきたのかを、振り返ってみたいと思います。読み終わった時にはきっと最適な認証の必要性が理解して頂けると思います。その後、認証以外の部分についてもお話ししていきたいと思います。

●パスワード

従来はユーザー認証といえばパスワード認証でしたが、今では十分な認証と言えなくなってきました。パスワードそのものは記憶の中のものであるため盗難が理論上不可能で、破損することもなく安全性が高いものですが、ユーザーのパスワード運用(使い回し、メモに残すなど)により安全性が容易に揺らいでしまう上、システム上の機能や仕組みなどでそれらに対処する方法がなく、安全性を担保しようがないという問題があります。

また、ITシステムにおいてパスワードを認証で利用するには、パスワードはサーバーに保存されている必要があり、そこから漏洩するリスクがあります。その対策として、サーバーでは暗号化やハッシュ化、それらのアルゴリズムの高度化などの漏洩対策が行われてきましたが、ハッシュ値を元にパスワードが割り出されてしまうことによるセキュリティ侵害が後をたたないのが実情です。

●多要素認証

そこで、多要素認証の出番です。知識要素であるパスワードに、別の要素(所有要素、生体要素)を組み合わせて認証を行うことで、認証の安全性を高めることができます。万一パスワードが漏洩しても、もう一つの要素が無事なら侵入されません。これは認証の安全性を高めるためのものですから、利用する認証器の選択が非常に重要になります。

例えば SMS や電話を利用したワンタイムパスワードはいまだに利用されていますが、SIM の乗っ取りなどが相次いでおり信頼に値する認証器ではなくなっており、米国NIST によるデジタルアインデンティティガイドライン SP800-63 でも、リスクの高い認証器として RESTRECTED という扱いになっています。この問題について詳しく知りたい場合は、「SMS 認証とは?その安全性は?| Okta」をご覧ください。

スマホへのプッシュ通知はより安全で良いユーザー体験を提供しますが、攻撃者がパスワードを窃取済みである場合、ログイン試行時に送られるプッシュ通知をユーザーが誤って許可してしまうかも知れません。(疲れていたりするとよく考えずに OK してしまう可能性は高まるでしょう。)実際プッシュ通知をユーザーが許可するまで送信し続けるという攻撃は行われており、MFA Fatigue と呼ばれています。

対抗手段として、プッシュ通知にはナンバーチャレンジやナンバーマッチングという追加機能が提供されている場合があります。これはプッシュ通知に応答する際に、ログイン画面に表示されたのと同じ番号を選択するというもので、実際のログイン画面を目にしていることが必要となることから、攻撃者によって開始されたプッシュ通知が許可される可能性は低減されます。Okta の提供するプッシュ通知でもこの機能に対応しています。このように攻撃方法の進化に合わせて、多要素認証自体も高度化してきました。

●フィッシング対策

フィッシングと聞くとクレジットカードなど個人的なサイトの偽サイトのイメージが強いかもしれません。実際には、ビジネスアプリケーションや IDaaS などを語ったフィッシングも行われており、警戒が必要です。とはいえ、どれだけ周知や演習を行ったとしても、ユーザーの注意力に依存するのはセキュリティ対策として十分ではなく、システム的な保護が必要です。

適切な認証器を使った多要素認証により認証は強固になりますが、フィッシングサイトで入力してしまった場合は攻撃者の侵入を許してしまいます。ユーザーが攻撃者の代わりに認証をしてあげるようなものですから、多要素認証も意味をなさなくなってしまいます。残念ながらナンバーチャレンジ付きのプッシュ通知でもフィッシングには対応できません。これに対抗するには、フィッシング耐性のある認証器の利用が必要になります。WebAuthn と Okta FastPass はフィッシングを検知し、フィッシングサイト経由で行われようとする認証を阻止する仕組みをもっています。

FastPass のフィッシング耐性について深く知りたい場合はこちらをご覧ください。『Okta FastPassの深層に迫る ーなぜフィッシング耐性が高いのか?』

●パスワードレス認証

冒頭から見てきた通りパスワードは問題の絶えない認証要素であり、パスワードレス認証が注目されています。これは、所有要素と生体要素の2つの要素によって認証を行う方式です。

パスワードレス認証の効果として、ユーザーの認証作業にかかる負担が軽くなるという利便性の向上があります。これは翻ってセキュリティにも役立ちます。パスワードは入力の頻度が高いとユーザーの負担となり、パスワードを簡単なものにしたり使いまわす動機になりかねず、積極的な認証頻度を適用したくとも難しい面があります。パスワードレス認証ではユーザーの負担が軽いため、認証頻度をある程度高く保つよう設定することが現実的なものになります。

●さらに高度な認証

認証時に扱う情報を拡張することで、さらに認証を強固にすることができます。

Okta FastPass による認証を利用するとデバイスのコンテキスト情報や、EDR などから取得したセキュリティ情報、管理端末であるかの識別などを認証に組み合わせて利用することも可能です。

●認証の後

ここまでは認証の高度化と、その必要性が変化してきた流れについて確認してきました。

認証が強化され突破することが難しくなったことで、攻撃者は別の方法でも侵入を試みています。

その一つが、ログイン後にアプリケーションからユーザーのブラウザに渡されるセッションクッキーの窃取です。アプリケーションはユーザー通信のたびに認証を行うわけにはいかないので、このセッションクッキーによって認証済みのユーザーであるかを識別して動作しています。これを窃取されてしまえば、ユーザーに完全になりすましてアプリケーションを利用することができてしまいます。

窃取が明らかになった、あるいはその可能性が認められた時にすべき対応は、一刻も早くアプリケーションとのセッションをクリア(ログアウト)することです。これはユーザー端末上のクッキーを消すことでは解決しません。ユーザーがログインしているサービス側のセッションがクリアされない限り、窃取されたクッキーは有効だからです。ここに対応の難しさが存在します。対応に時間がかかり、その間にも侵害や漏洩が進んでいくことになります。

さて窃取の手法はいくつかありますが、マルウェアによるものが多く報告されています。マルウェア対策なら EDR を導入済みだから大丈夫だと思った方も注意が必要です。実際 Fortune 1000 の大企業からも大量にセッションクッキーを窃取されているというデータもあることから、EDR をしっかり導入しているような企業でもこのような攻撃を避けられていないことがわかります。

これは、1つの脅威に対して1つの対処で留めるのではなく、攻撃の各段階(サイバーキルチェーン)に応じて複数の対処で備える多層防御(Defense in depth)が必要であることを示しています。ここで、Okta の Identity Threat Protection with Okta AI(ITP)が、多層防御の一翼を担います。Okta は、窃取された Okta のセッションクッキーが悪用される際、自動的に検知・阻止する機能を提供しています。その際、重要な SaaS からユーザーを自動的にログアウトさせること(Universal Logout)も可能で、窃取が起きた時に行うべき対応が即時に可能です。また、まだ窃取が確認できなくともユーザーや端末がなんらかの侵害を受けたことを他のセキュリティ製品で検知した際も、ユーザーをログアウトさせた方が安全です。なぜならすでにセッションクッキーを窃取されている可能性があるからです。例えば、先ほどのマルウェアの例でいえば EDR で検知したとしてもクッキーの漏洩はすでに起きているというケースです。

Okta は連携するサードパーティーのセキュリティ製品から脅威情報を受信し、自動的にユーザーをログアウトさせることが可能です。SaaS からログアウトさせることはユーザー影響は軽微(特にOkta FastPass などのパスワードレス認証を採用していればなお)な一方、効果は大きいので積極的に利用すべきですが、検知後の対応の部分は Okta Worflows に引き継ぎ、任意の処理を実行することでカスタマイズも可能です。

●認証の前

ここまでで認証と、認証の後について確認してきました。となると、次に気になってくるのは認証の前です。認証の前段階では、適切なアイデンティティ管理こそが重要な対応となります。

アイデンティティの状況は、組織やビジネスの変化に伴って変わっていきます。例えば不要なアカウント、過剰な権限を有するアカウントなどが発生し、それらがセキュリティリスクへと繋がります。したがって、アカウントや権限を常に必要最小限に保つことが認証が行われる以前の大前提たるセキュリティ対策になるわけです。これには、ライフサイクル管理やアイデンティティガバナンス、自動化などを活用して必要最小限のアクセス権付与の運用を実現していく必要があります。また、最近ではアイデンティティのリスクを可視化し、修復を支援する Identity Security Posture Management(ISPM)という新たなソリューションも登場しており、最近 Okta もリリースしました。(2024 年 12 月時点日本未発売)

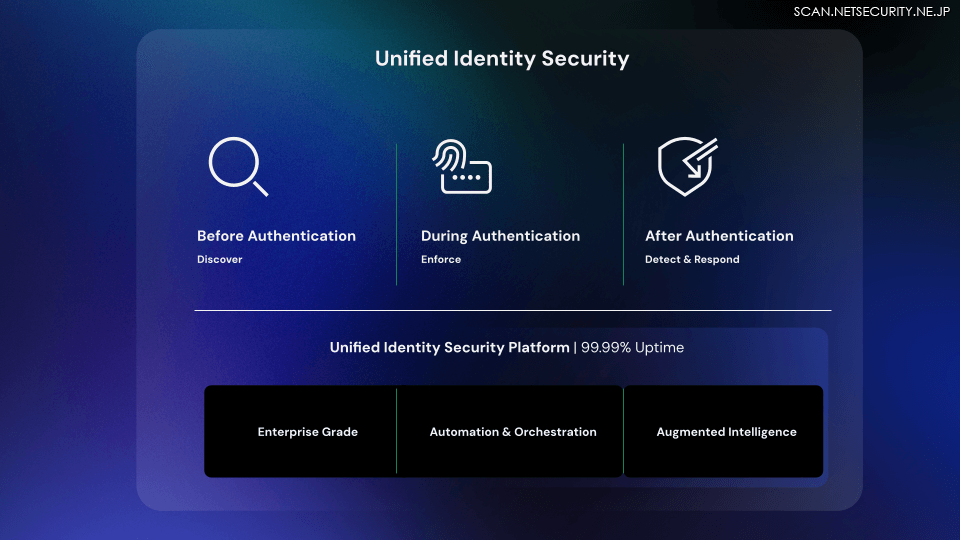

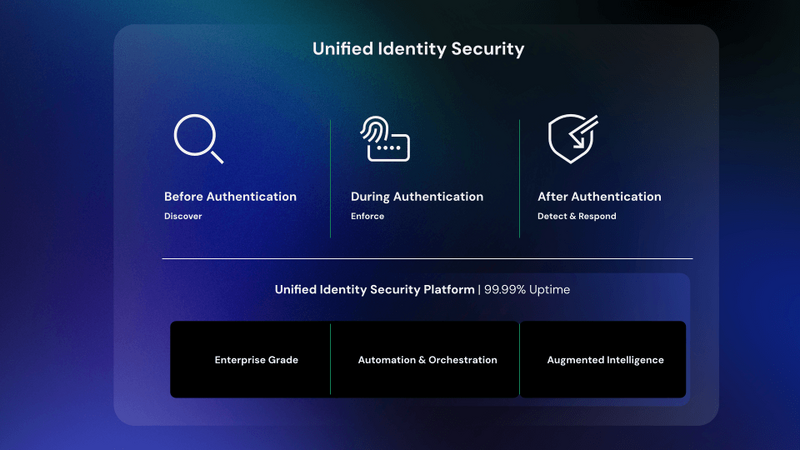

●Before / During / After

Before/During/After という切り口はセキュリティを考える上で重要な視点として知られていますが、ここまでで見てきたようにアイデンティティ保護も、認証の Before/During/After という視点で同じ考え方ができます。Okta はこの 3局面をカバーするアインデンティティセキュリティを一元的に提供しています。加えて、サードパーティのセキュリティ製品との連携によりお客様の環境全体をさらにセキュアに保つことができます。