主な調査結果

・2025 年 5 月現在、プルーフポイントの脅威インテリジェンスの中で、最も多く検出されているメール脅威は「CoGUI」と呼ばれるフィッシングキットであり、日本の組織を積極的に標的にしています。

・CoGUI の攻撃キャンペーンでは、主にコンシューマー向けブランドや金融ブランドなどの有名企業になりすましています。

・この攻撃キャンペーンの目的は、ユーザー名、パスワード、および支払いデータを盗むことです。

・CoGUI は「Darcula」として知られるフィッシングキットといくつかの類似点があり、どちらも中国語を話す脅威アクター(攻撃グループ)によって使用されています。

・CoGUIキットには、複数の高度な検知回避技術が組み込まれています。プルーフポイントでは、これに対抗するための検出機能および Emerging Threatsルールを作成しています。

・CoGUI の活動は、日本の金融庁が最近発表した、金融窃盗に繋がるフィッシングキャンペーンに関する報告と一致しています。

概要

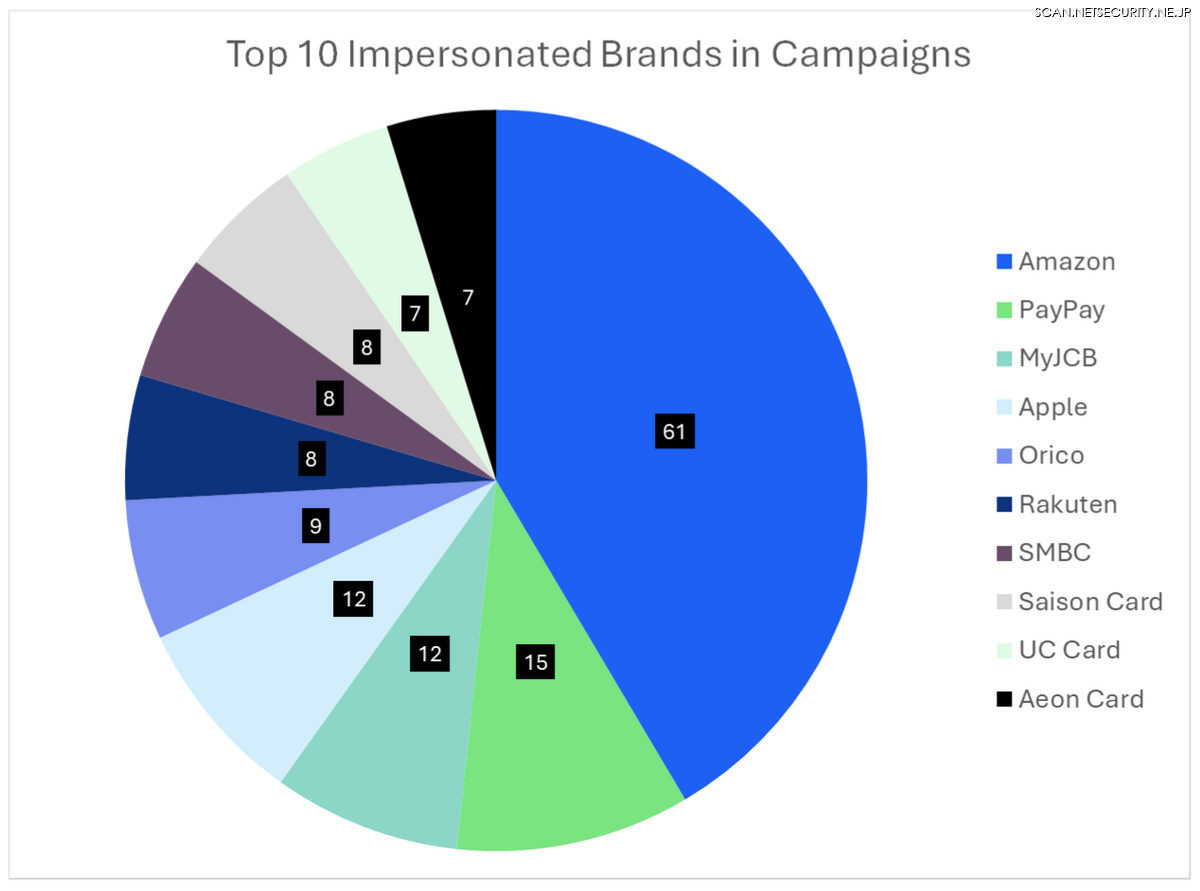

プルーフポイントは、日本の組織を標的とした日本語による大規模なキャンペーンの増加を確認しており、同社のリサーチャーが「CoGUI」と呼ぶフィッシングキットを配布することを目的としています。観測されたキャンペーンのほとんどは、Amazon、PayPay、楽天などの人気消費者ブランドや決済ブランドを悪用したフィッシング誘導が行われています。

CoGUIフィッシングキットは、プルーフポイントのリサーチャーによって確認された高度な回避能力を持つフィッシングフレームワークであり、主に日本のユーザーを標的としています。オーストラリア、ニュージーランド、カナダ、米国のユーザーを標的としたキャンペーンもいくつか確認されていますが、日本ほど頻繁ではありません。

脅威アクター(攻撃グループ)が CoGUIフィッシングキットを用いて日本の組織を標的に送信したメッセージ数の多さから、日本はプルーフポイントの攻撃キャンペーンデータにおいて最も標的とされている国の一つとなっています。ただし、日本を標的とする大量のフィッシングは今に始まったことではありません。2020 年にも、プルーフポイントは同様の手法を用いた日本語のフィッシングキャンペーンに関するレポートを公開しています。

日本の当局は最近、金融機関を標的としたフィッシング活動の増加に関する詳細を公開しました。脅威アクター(攻撃グループ)の目的は、金銭的利益を得るために被害者のアカウントへアクセスすることであり、多くの場合、不正に得た資金で中国の低位株を購入しています。プルーフポイントではこの活動が CoGUI と関係しているかどうかを高い確信度で断定することはできませんが、これは認証情報を盗むフィッシングの結果として起こりうる一つの可能性です。特筆すべき点として、2025 年 4 月の米国政府による相互関税の発表以降、金融関連の CoGUIキャンペーンが増加しており、一部の CoGUIキャンペーンでは関税をテーマとした誘導が使用されていました。

攻撃キャンペーンの詳細

CoGUI は、ジオフェンシング、ヘッダーフェンシング、フィンガープリンティングなどの高度な検知回避技術を用いる洗練されたキットです。これらの手法により、自動化されたブラウジングシステムやサンドボックスによる検知を回避しつつ、特定の地域を選択的に標的とすることが可能になります。そのため、標的となった国の被害者にとって重大な脅威となっています。

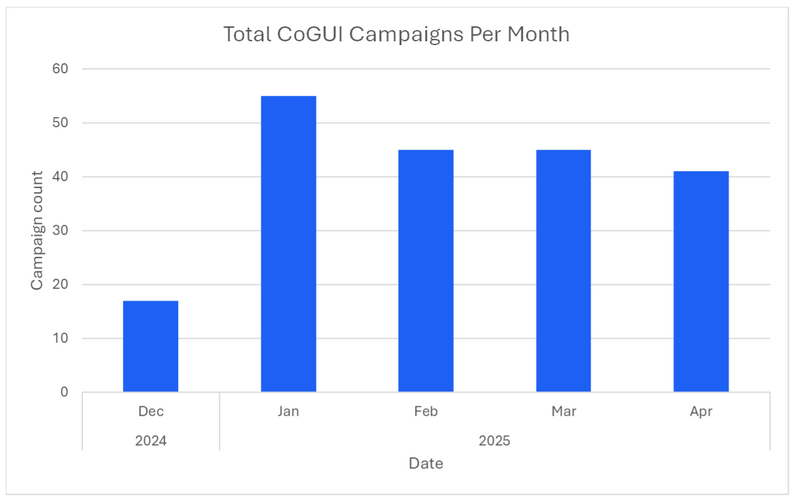

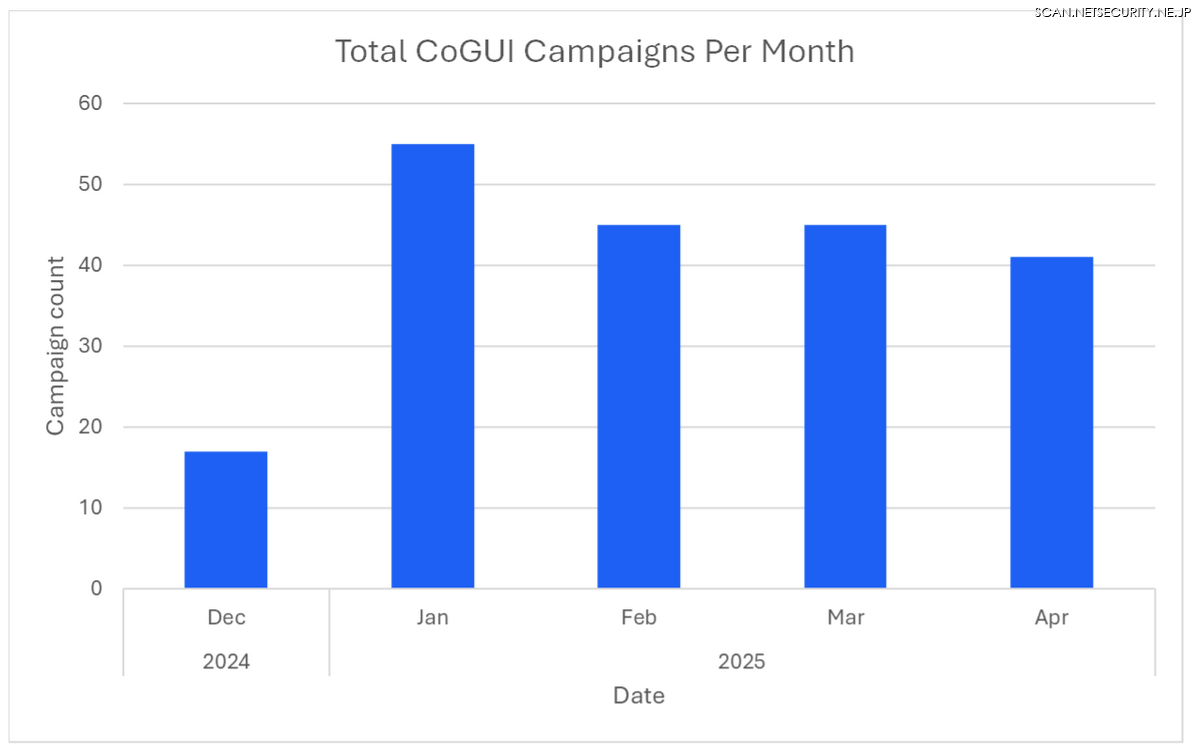

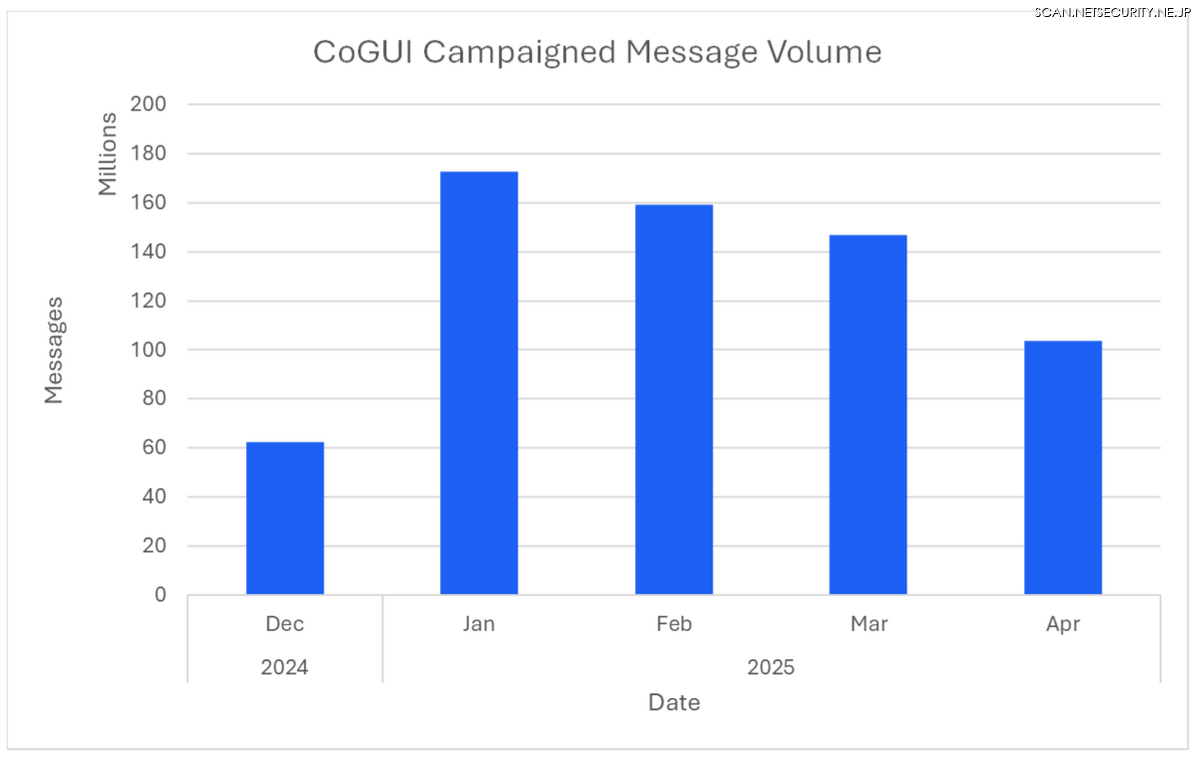

CoGUI は少なくとも 2024 年 10 月から活動が確認されており、プルーフポイントでは 2024 年 12 月から追跡しています。これらのキャンペーンでは、数十万件から数千万件のメッセージが送信されており、平均して月に約 50 件のキャンペーンがプルーフポイントのリサーチャーにより確認されています。

攻撃キャンペーンとは、一定期間内に関連した一連の活動を指します。CoGUI の攻撃キャンペーンの場合、通常は 3 ~ 5 日間の期間にわたる活動が含まれます。プルーフポイントでは、ブランドのなりすまし、送信者情報、脅威アクターが使用する CoGUIインフラなどの多様な基準に基づいてこの活動を追跡しています。

キャンペーン全体のメッセージ量は、2025 年 1 月にピークに達し、この月には 1 億 7200 万件以上のメッセージが観測されました。なお、これらのキャンペーンの大部分は当社の Proofpoint TAP(未知の脅威を検知するサンドボックスソリューション)製品内で直接観測されていますが、総メッセージ量が非常に多いため、一部の活動は既知の攻撃としてそれ以前の検知ステージで自動的にブロックされ、追加のコンテクスト付けが行われない場合があります。

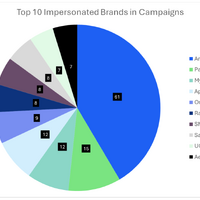

観測された攻撃キャンペーンの大半は Amazon になりすましていますが、プルーフポイントのリサーチャーは、脅威アクターが決済カード、交通系カード、人気のある銀行、楽天や Apple などの小売業者、日本の国税庁になりすました事例も確認しています。

観測されたキャンペーンには、URL が含まれており、フィルタリングを通過すると、認証情報を収集するフィッシングサイトへ誘導されます。特に注目すべき点として、観測された CoGUIキャンペーンには多要素認証(MFA)の認証情報を収集する機能が含まれていません。多要素認証の収集機能は、現在最も頻繁に観測されているメール認証情報フィッシングサービスでは標準となっているため、このように頻繁に観測されるキットにこの機能がないことは珍しいことです。ただし、CoGUI による MFA の収集機能が確認されていないだけで、存在していないとは断定できません。

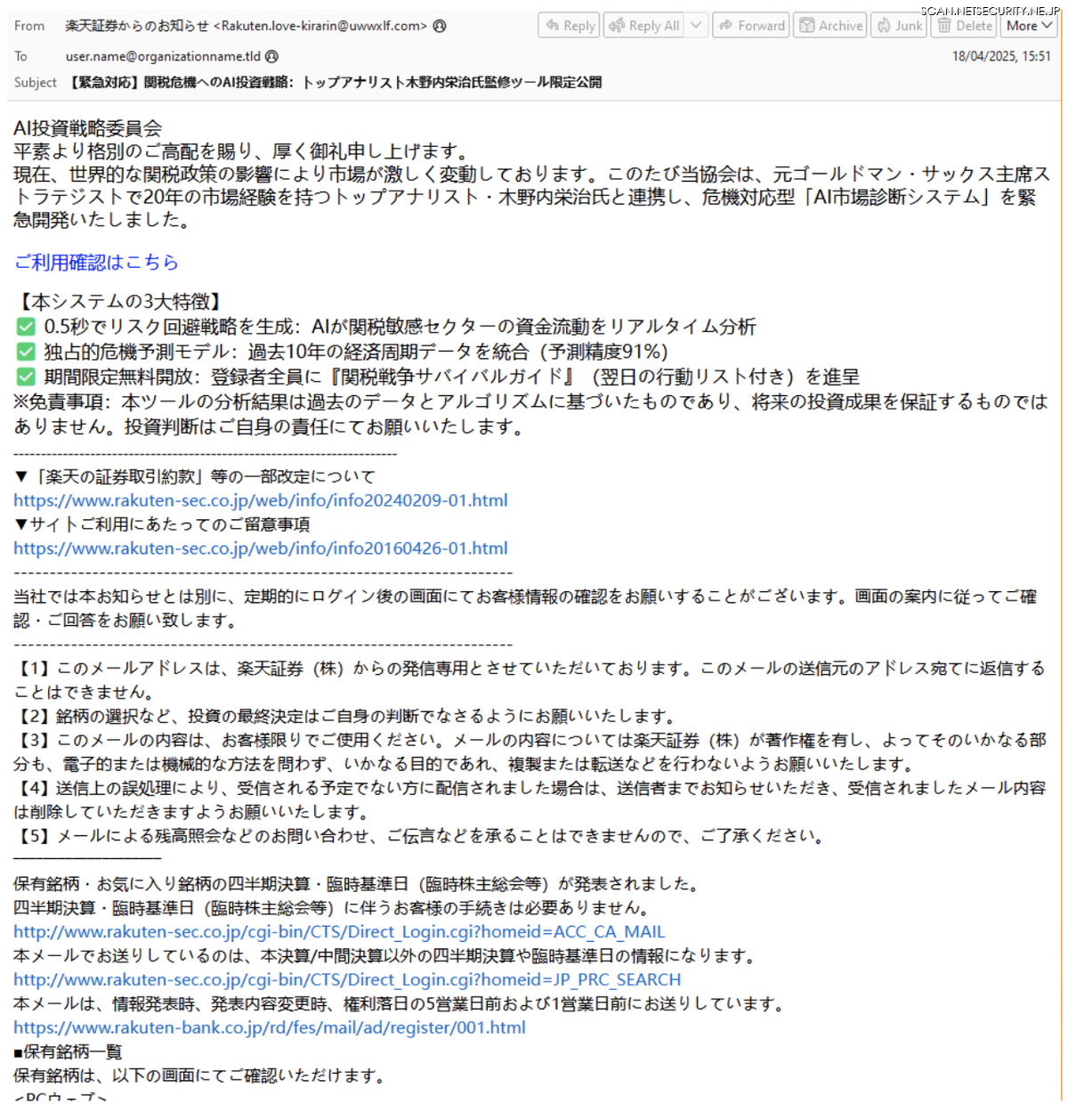

楽天証券の事例

プルーフポイントは、楽天証券をテーマとした CoGUIキャンペーンを観測しました。このキャンペーンでは、いくつかのメールにおいて「関税」に言及されていました。たとえば、ある件名は「【緊急対応】関税危機に対するAI投資戦略:木内英司トップアナリスト監修ツール限定公開」でした。

これらのメールには、楽天証券を装った認証情報入力ページへ誘導する URL が含まれており、ユーザーの認証情報を収集する目的で設計されていました。CoGUI の設定は以下のとおりでした:

"codeName":"日本rakuten乐天证券"

この活動は、日本の金融庁が発表した証券会社に対するフィッシング攻撃の影響に関する報告と一致しています。同庁の報告には既知のキャンペーンと比較するための侵害インジケーターは含まれていませんが、プルーフポイントが 4 月に観測した楽天をテーマとしたキャンペーンおよびその他の金融機関を装ったキャンペーンは、報告書に記載された手口と一致しているように見受けられます。

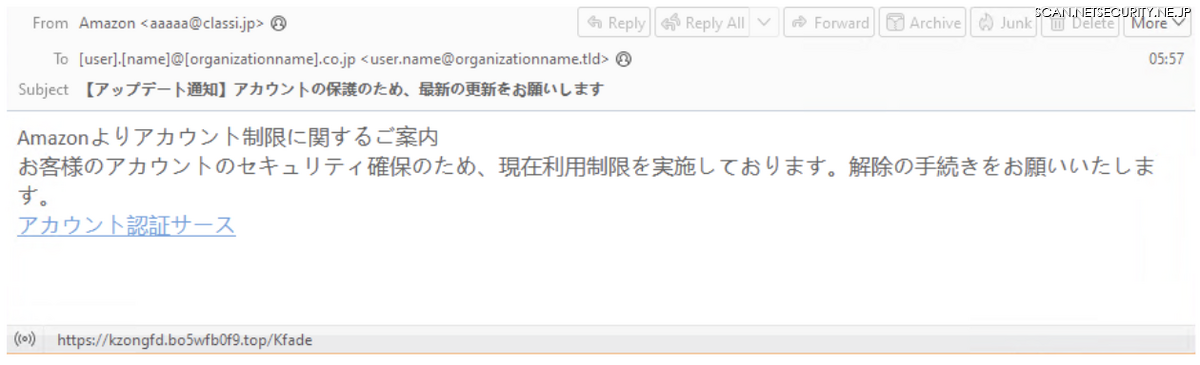

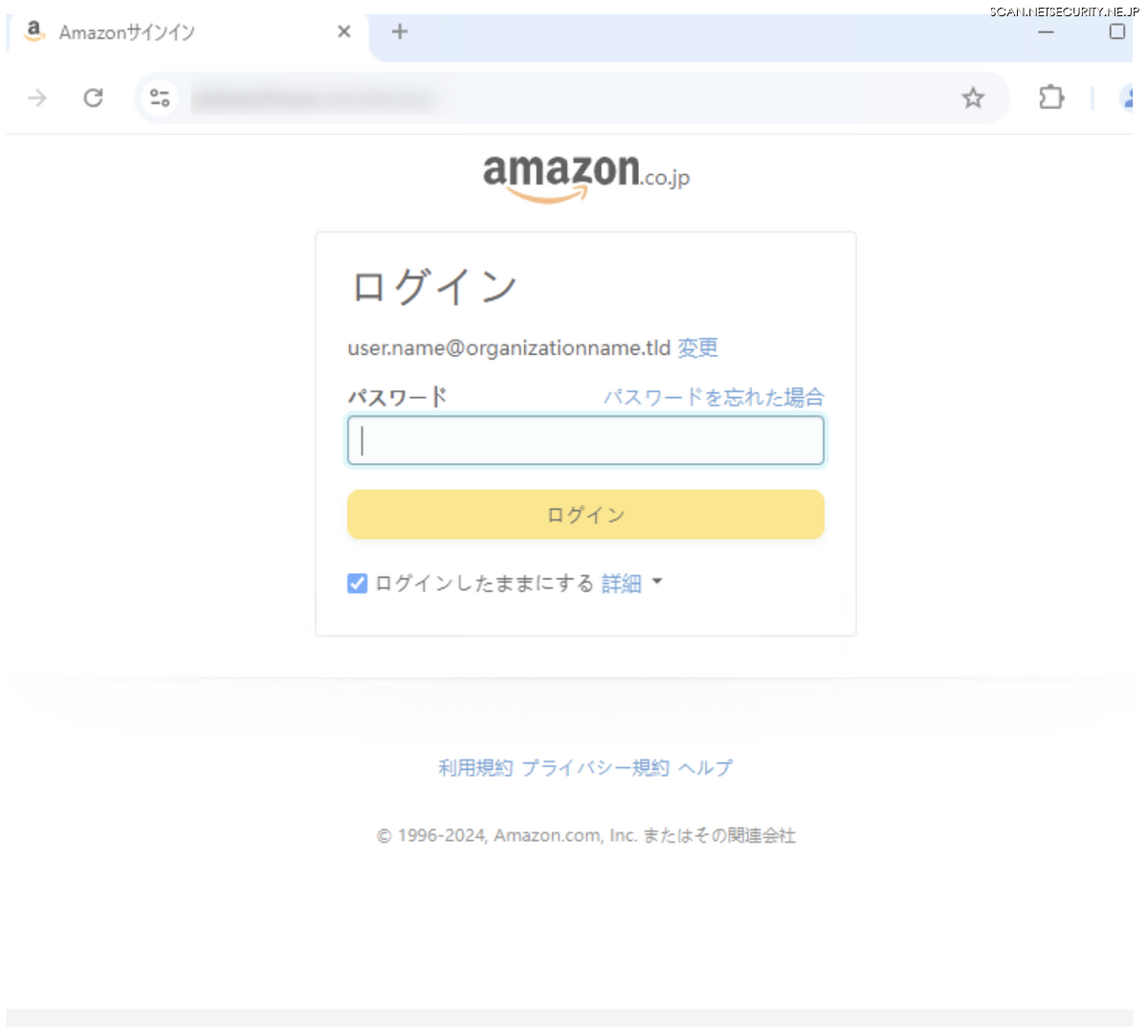

Amazonの事例

2025 年 3 月 24 日から 30 日にかけて観測されたキャンペーンでは、件名が「アカウント保護のため、アカウント情報を更新してください」となっており、Amazon からのメッセージを装っていました。

これらのメッセージには、偽の Amazon認証ページへ誘導する URL が含まれており、CoGUIフィッシングキットを利用してユーザーの認証情報および支払い情報を収集するよう設計されていました。

CoGUI の設定は以下のとおりでした:

"codeName":"日亚amazon无账单"

このキャンペーンでは、ユーザーはまず Amazonアカウントのユーザー名とパスワードを入力するよう促されました。

その後、ユーザーは支払い情報の入力を求められ、ユーザー名、パスワード、クレジットカード情報の窃取につながります。これは、小売業者を装った CoGUIキャンペーンにおける典型的な攻撃の流れです。

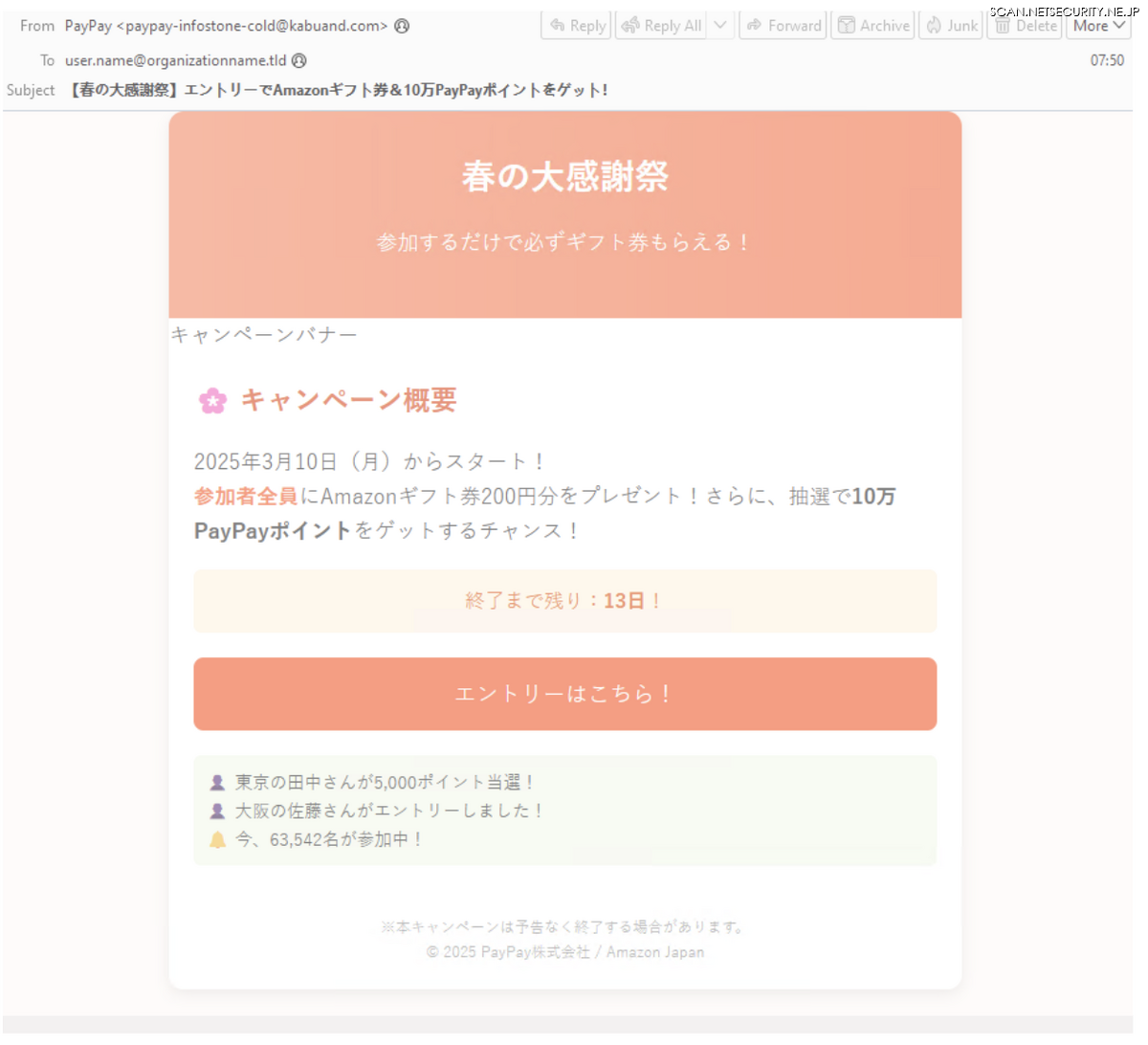

PayPayの事例

支払いをテーマとしたなりすましでは、誘導文や収集されるデータは通常似通っています。これらは、本人確認、支払い要求、またはギフト券や「ポイント」の引き換えなどを装います。たとえば、2025 年 3 月 10 日から 16 日にかけて、リサーチャーは件名が「【春の感謝祭】Amazonギフト券&PayPayポイント 10 万ポイントが当たるエントリー受付中!」という PayPay をテーマとしたメールを確認しました。

これらのメッセージには、偽の PayPay認証ページへ誘導する URL が含まれており、ユーザーの認証情報および支払い情報を収集するよう設計されていました。

CoGUI の設定は以下のとおりでした:

"codeName":"日本paypay"

技術的詳細と Darculaフィッシングキットとの関連

フィッシングページを表示する前に、CoGUI は被害者のブラウザをプロファイリングします。このプロファイリングは標的設定のために使用されますが、自動解析サンドボックスを回避する目的もあると考えられます。CoGUI が収集する情報には以下が含まれます:

・GeoIP(IPアドレスの地理的ロケーション)

・ブラウザの言語設定

・ブラウザの種類(例:Chrome)

・ブラウザのバージョン

・モニターの高さと幅

・OSプラットフォーム(例:win32)

・ブラウザがモバイルデバイス上で実行されているかどうか

ブラウザのプロファイリング内容はキャンペーンによって異なる場合があります。あるキャンペーンではモバイルブラウザのユーザーを標的にし、別のキャンペーンでは Windowsパソコンのユーザーを標的にします。どの基準であっても、ブラウザプロファイルの条件を満たすと、CoGUI はフィッシングページを表示します。条件を満たさない場合は、被害者を正規の Webサイトにリダイレクトします。たとえば、「Amazon.co.jp」を装っている場合は、被害者は本物の日本の Amazonサイトにリダイレクトされます。

興味深いことに、CoGUIフィッシングキットを調査する中で、リサーチャーはプルーフポイントが追跡している別の活動「Road Toll Smishing(通行料スミッシング)」との類似点にも気づきました。これは、米国の電話番号宛に未払い通行料金に関する SMS が送られるもので、メッセージにはすぐに支払いを始めるよう促す URL が含まれています。

2025 年以降、Road Toll Smishing のインフラは「Darcula」というフィッシングキットを使用するように進化しました。サードパーティのリサーチャーは、Darcula を中国を拠点とする「Smishing Triad(スミッシング三合会)」という活動グループの一部と見なしています。プルーフポイントのリサーチャーは、当初 Darcula の Road Toll Smishing が CoGUI に関連している可能性があると考えました。その理由は以下の類似点にあります:

・どちらも最初に最低限の HTMLランディングページを配信し、後からリソースを読み込みます。

・CoGUI は、ファイル名にランダムな英数字を含む .js や .cssファイルを参照し、HTML の言語タグを日本語(例:<html lang="jp">)に設定します。

・Darcula は、ファイル名に 16進数を含む .js や .cssファイルを参照し、Vue.jsテンプレートを使用しますが、新しいバリアントではランダムな英数字も確認されています。

・どちらも同じオンラインサービスを使用してユーザーのブラウザをプロファイリングします。プロファイルが満たされれば、フィッシングページが配信されます。ただし、Darcula はモバイルユーザーのみを標的にし、CoGUI はモバイルおよび Webブラウザの両方を対象とします。

・両方とも、コード内および応答内に中国語を含んでいます。

・両者とも、短く単語のみの URI を持つ URL を使用します。

最終的な分析結果としては、Darculaフィッシングキットは CoGUI とは無関係であり、Road Toll Smishing におけるその存在は明確に異なるものです。

プルーフポイントのリサーチャーは、プルーフポイント独自の検出機能および本レポート末尾に記載された Emerging Threats PRO の CoGUI用シグネチャによって、CoGUI を識別することができます。同様に、Darcula に対する Emerging Threats OPEN および PRO のシグネチャも提供されています。プルーフポイントは、CoGUI が使用する回避技術を回避し、既知のバージョンおよび実装に対する保護を提供することが可能です。

アトリビューション(脅威アクターの特定)

キャンペーンの活動量、ブランドなりすましの多様性、同一ブランドを使ったキャンペーンのタイミング、ホスティングインフラの違いなどを踏まえ、プルーフポイントはこのフィッシングキットが複数の異なる脅威アクターによって使用されていると評価しています。キットの特徴および確認された活動から、CoGUIフィッシングキットの利用者は中国語を話す脅威アクターであり、主に日本語話者を日本国内で標的としていると考えられます。日本国外を標的としたキャンペーンでも、日本語話者や日本で活動する企業・従業員を主に狙っていることが多いです。プルーフポイントはまた、Darcula も中国語を話す脅威アクターによって使用されていると見ていますが、Darcula を使用するアクターはより広範な地理的領域を標的にしていることが確認されています。

CoGUI の登場は、2023 年以降にサイバー脅威の全体像の中で増加している中国語圏のサイバー犯罪の傾向と一致しています。これには Darcula のようなフィッシングキットや、Gh0stRAT の亜種をベースとしたマルウェアキャンペーンなどが含まれます。

フィッシング対策のベストプラクティス

フィッシングキットは、信頼されたブランドやサービスを模倣したルアー(おとりのテーマ)を使用して、ユーザーが URL に含まれるペイロードをクリックする可能性を高めます。これらの誘導は、タスクを急いで完了させるような緊急性を演出することが多く、URL をクリックすることが最も手っ取り早い解決策に見えるようにします。こうした危険でありながら効果的な誘導に対抗するには、リンクを即座にクリックしないことが重要です。

代わりに、一旦落ち着いて、そのサービスの公式Webサイトにアクセスし、自身のアカウントにログインして誘導の主張が正しいかどうかを確認してください。組織は、人気のある消費者ブランドや金融ブランドになりすましたフィッシングの存在についてユーザーに教育を行い、発見した場合は ITチームに報告するよう推奨すべきです。また、すべてのアプリケーションとサービスにおいて多要素認証(MFA)を実装することが望まれますが、MFAフィッシングに完全に対処するには、FIDO やその他の物理的セキュリティトークンの使用が推奨されます。

このようにして慎重に対応することで、ユーザーの認証情報や支払い情報が流出するリスクを大幅に減らすことができます。

Emerging Threats による検出情報

2859484 - ETPRO PHISHING CoGUI Phish Landing Page 2024-12-31

2859492 - ETPRO PHISHING CoGUI Phish Landing Page M1 2025-01-02

2859534 - ETPRO PHISHING CoGUI Phish Landing Page M1 2025-01-08

2859535 - ETPRO PHISHING CoGUI Phish Landing Page M2 2025-01-08

2859536 - ETPRO PHISHING CoGUI Phish Landing Page M3 2025-01-08

2859537 - ETPRO PHISHING CoGUI Phish Landing Page M4 2025-01-08

2859538 - ETPRO PHISHING CoGUI Phish Landing Page M5 2025-01-08

2859539 - ETPRO PHISHING CoGUI Phish Landing Page M6 2025-01-08

2859891 - ETPRO PHISHING CoGUI Phish Landing Page 2025-02-04

2859493 - ETPRO PHISHING Darcula Landing Page M2 2024-01-02

2058954 - ET PHISHING Darcula Landing Page 2024-01-03

2859845 - ETPRO PHISHING Darcula Phish Landing Page 2024-01-29

2060401 - ET PHISHING Darcula Credential Phish Socket Response 2025-02-27

2060402 - ET PHISHING Darcula Credential Phish Landing Page M1 2025-02-27

2060403 - ET PHISHING Darcula Credential Phish Landing Page M2 2025-02-27

IoC(侵害指標)の例