チェック・ポイント・ソフトウェア・テクノロジーズ株式会社は7月23日、オンプレミスのMicrosoft SharePointで発見された重大な脆弱性(CVE-2025-53770)を悪用するサイバー攻撃の世界的な急増について、調査結果を発表した。

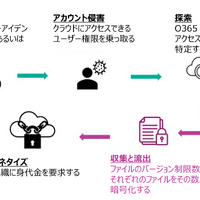

「ToolShell」と命名された、Microsoft SharePointのゼロデイ脆弱性(CVE-2025-53770)を積極的に悪用した攻撃キャンペーンでは、オンプレミスのSharePoint Serverへの不正アクセスを可能にし、企業環境に深刻なリスクをもたらしている。

Check Point Software Technologies Ltd.の脅威インテリジェンス部門 Check Point Research(CPR)では2025年7月7日に、西ヨーロッパの主要な政府機関が標的となったことを発見している。同脆弱性を悪用した攻撃は、7月18日および19日に激化し、下記のIPアドレスに関連するインフラが使用されていた。IPアドレスの1つは、「Ivanti EPMM(エンドポイントマネージャーモバイル)脆弱性チェーン」(CVE-2025-4427およびCVE-2025-4428)に対する悪用にも関連していた。

104.238.159.149

107.191.58.76

96.9.125.147

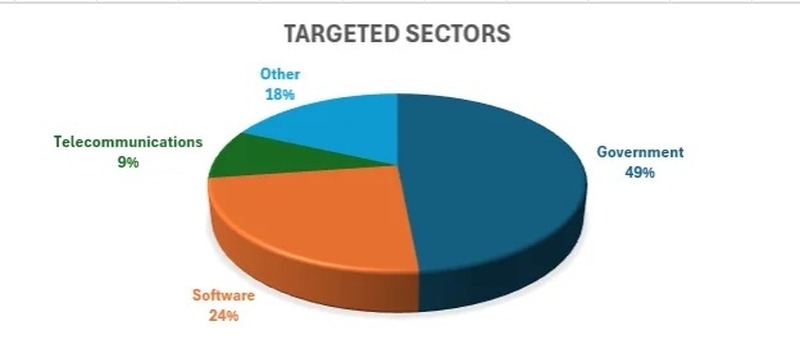

攻撃ベクターにはカスタムのWebシェルが含まれており、それによってVIEWSTATEペイロードからパラメータ解析を実行することで、逆シリアル化攻撃が可能になっている。攻撃の標的となった主な業界は、政府機関が49%、ソフトウェア業界が24%、電気通信業界が9%となっている。

攻撃対象となった主要な地域は北米と西ヨーロッパで、特にSharePointをオンプレミスで運用している組織が影響を受けている。

CPRでは、SharePointの脆弱性(CVE-2025-53770)および関連する脅威がもたらすリスクを軽減するために、下記を推奨している。

・マルウェア対策スキャンインターフェース(AMSI)が有効になっていることを確認

・SharePoint ServerのASP.NETマシンキーの定期的なローテーションを実施

・チェック・ポイントのHarmony Endpointを実装し、サーバ上でのポストエクスプロイト活動をブロック

・可能な場合にはPrivate Accessツールを使用し、インターネットからのSharePoint Serverへのアクセスを制限

・チェック・ポイントのQuantum Gateway IPSパッケージ635254838を更新し、保護が「防止」に設定され、SharePoint Serverのトラフィック検査を実施することを確認

![レバノン首都国際空港にハッキング/米国証券取引委員会の X アカウント乗っ取り/SharePoint 脆弱性悪用 ほか [Scan PREMIUM Monthly Executive Summary 2024年1月度] 画像](/imgs/p/VBQCg88_AM0-DSZSF4-0dQsJwAfOBQQDAgEA/43938.jpg)