【マンスリーレポート 2003/03】インシデント事後対応 ベストはインフォシーク、ワーストはガンホー・オンライン・エンターテイメント

2002年3月 Prisoner'Choice インシデント事後対応 ベスト&ワースト

製品・サービス・業界動向

業界動向

2002年3月にネット上で発生したインシデントの中で、ライター集団 Prisonerが、独自の観点で選んだインシデント事後対応 ベスト&ワーストをお送りする。

>> ベストは、インフォシーク

3月のベストは、サーチエンジンの老舗インフォシーク。問題の発生と対処完了は2月の末日だが、その後3月に入ってからも詳細な情報公開をはじめとする質の高い事後対応を行ったため、3月のベストとさせていただいた。

2月28日、インフォシークのメール転送サービスで、一部のメールが利用者本人以外の第三者に転送される問題が発生した。

メールのヘッダ部分に機種依存文字が含まれていた場合、そのユーザのメールが複数の第三者に転送されてしまうというもの。また、誤って転送されたメールに対して返信すると、その返信メールも異なるアドレスに送られる事態も発生していた。つまり、インフォシークが管理している顧客情報が漏洩したのではなく、こうしたメールの誤転送によってメール末尾のシグネチャ(メールの末尾にいれる発信者の氏名、アドレス、電話番号等の情報)が他人の元に届いてしまった、ということだ。

本件に関して、問題発覚から対応完了までの動きを、インフォシーク広報担当にお聞きした。

問題の発覚は、ユーザからインフォシークCS部門に入った第一報によるものだった。時刻は28日の16:30頃。

直後に、技術部、広報、CS、リサーチ事業部(転送メールを運営する事業部)で対策チームが組まれ、本件の処理に入ったとのこと。ここからは各部門、パラレルで作業にあたることになる。

技術部は原因の調査。CSでは通常の業務を本件に切り替え、ユーザへの対応を開始。リサーチ事業部は、本件で個人情報が漏洩してしまったユーザと電話対応を実施している。

そして広報は、全部署の対応状況はじめ現状を把握し、指示を出すと同時に、今回の対応について全ての記録を開始した。

同日18:15頃、原因究明にあたっていた技術部門で、サーバをストップしないとさらに被害が拡大することが判明。直ちにサーバを止め、サービスを全て停止した。その後、原因となったシステムのバグを取り除く作業に入っている。

その間CSでは、ほぼ全員がユーザからの問い合わせの対応を行っている。並行して、一般のユーザにも事態を報告すべく、Web上のCS掲示板や転送メールサービスのトップページでも事故発生について掲載している。

インシデントの告知というと、事後対応が完了した時点で、一括掲載されることが多い。しかし本件では、問題発覚時(該当メールに対して返信しないよう要請する等)、原因究明完了時(サービス停止の告知等)、原因の説明、対応完了時、それぞれにおいて随時、公開している。ユーザにとっては、事後のフォローアップも重要だが、「現状どうなっているのか」という点も心配事のひとつである。そのあたりを克明に、随時説明することは非常にユーザの視点に立った対応だったと思う。

そして同日22:30頃、完全復旧。その30分後、23:00頃には、全ユーザに向けて今回の事故に対するお詫びメールを送信した。翌3月1日、3日にもCS掲示板で追加の告知があり、事後の状況や補足説明がなされている。

本件において、同社広報ご担当から以下コメントを頂いた。

「今回の事故を引き起こした原因は、あるユーザ(個人情報が流れてしまったユーザ)が、メールのヘッダ部分に機種依存文字を入れた事が原因となって発生してしまったわけですが、弊社としましては事前にそのようなバグがあることを発見できなかったことが全ての原因と認識しており、二度とこのようなことが起こらないよう、システムを出荷する前のチェック体制を見直し、強化しました。

このたびご迷惑をおかけしてしまった全てのユーザ様に対し、深くお詫び申し上げると共に、二度とこのようなことを起こさないよう、社員一同気を引き締めて参る所存です」

問題が生じたこと自体は由々しきことであるが、今回のような明確な業務分担、問題対応の過程をリアルタイムで随時公開していく姿勢は、見習うべきものがある。インシデントを起こしたほとんどの企業が、お詫びと「いっそう努力する」旨を述べるが、きちんとした対応がなされた同社の言葉は、ずさんな対応の企業が述べる「努力」より、はるかに信憑性がある。

infoseek 転送メールをご利用の皆様へ

http://forward.infoseek.co.jp/forward_0228.html

インフォシーク・カスタマーサポート掲示板

http://community.www.infoseek.co.jp/CHome?pg=cs_message.html&sv=RR

サーチエンジン infoseek のメール転送サービスで個人情報漏洩(2003.3.1)

https://www.netsecurity.ne.jp/article/1/8925.html

[ Prisoner DAMLAK ]

(詳しくはScan本誌をご覧ください)

http://shop.vagabond.co.jp/m-ssw01.shtml

《ScanNetSecurity》

アクセスランキング

-

ランサムウェア被害の原因はスターティア社の UTM テストアカウント削除忘れ

-

クラウド労務管理「WelcomeHR」の個人データ閲覧可能な状態に、契約終了後も個人情報保存

-

信和へのランサムウェア攻撃で窃取された情報、ロックビット摘発を受けてリークサイトが閉鎖

-

今日もどこかで情報漏えい 第23回「2024年3月の情報漏えい」なめるなという決意 ここまでやるという矜恃

-

山田製作所にランサムウェア攻撃、「LockBit」が展開され複数のサーバのデータが暗号化

-

「シャドーアクセスとは?」CSAJ が定義と課題をまとめた日本語翻訳資料公開

-

「味市春香なごみオンラインショップ」に不正アクセス、16,407件のカード情報が漏えい

-

サイバーセキュリティ版「天国と地獄」~ サプライヤーへサイバー攻撃、身代金支払いを本体へ請求

-

SECON 2024 レポート:最先端のサイバーフィジカルシステムを体感

-

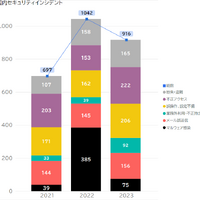

2023年「業務外利用・不正持出」前年 2 倍以上増加 ~ デジタルアーツ調査