Infragard

http://www.infragard.net/

Infragardはサイバーセキュリティに特化した、FBI関連のインテリジェンス機関であり、アトランタの同機関も攻撃を受けたことがある。8時間以上Infragardコネチカット州のサイトは停止したままである。

Infragard Connecticut

http://infragard-ct.org/

LulzSecは、さらに「FBIやCIAなどの3文字略語(three-letter agencies)の連中を特別扱いするな、連中だってオレたちと同じ人間だ」と挑発した。

翌6月20日午前0時40分頃、イギリスのSOCA(Serious Organised Crime Agency)をダウンさせた。SOCAは、その名の通り麻薬取引や詐欺、人身売買などの組織犯罪に対抗するための組織で、コンピュータ犯罪も対象にしている。1時間程度でサイトは復旧した。

SOCA

http://www.soca.gov.uk/

ついでブラジル政府のサイトが攻撃を受けた。サイトが置かれたIPはアクセスできない状態に陥ったが、サイトそのものは正常に表示できる状態だった。

ブラジル政府サイト

http://www.brasil.gov.br/

161.148.172.106

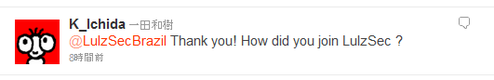

また、6月19日、ツイッター上で新メンバー(アカウント)の紹介が行われた。@LulzRaft @UberLeaks @LulzSecBrazil だ。

筆者が、そのツイートをRTしたところ、@LulzSecBrazilの目にとまり、「おいおい、日本にまでオレたちの名前が知られてるぞ(ポルトガル語)」というツイートが流れた。そこで @LulzSecBrazil に、日本のサイトに君たちの記事を書いた(ポルトガル語)、と声をかけてみると、「これからオレたちの記事を書くって?」とすぐにリプライが届いた。ネット翻訳の精度がよくなかったらしく、筆者の発言は過去形にならなかったらしい。そこで英語に切り替えて再度リプライした。「welcome a board!(ポルトガル語で)」こちらが、すでにLulzSecの記事を掲載したことがわかるとそんな歓迎の返事が届いた。そこから、@LulzSecBrazil はポルトガル語、こちらは英語、紹介するURLは日本語サイトという奇妙なチャットがツイッター上で始まった。筆者が記事のURLを紹介し、日本語のわかるメンバーがいるかと尋ねると「グーグル翻訳があるから大丈夫」と返事がきた。

クラッキング集団 LulzSec が攻撃対象の「電話注文受付」開始

http://scan.netsecurity.ne.jp/archives/51987016.html

わずか2分後に「不正確で煽るような記事が多いが、お前の記事はそうではない。素晴らしい記事だ」という返事が届いた。

Google翻訳で読んだとして、早すぎないか? 読んでるのか? と思ったが、誉めてもらって、そんなことを言うわけにもいかない。そこで、「ありがとう。ところで、日本人や、日本人のセキュリティ関係者になにかメッセージはある? たとえば犯行予告とか」と問いかけたところ、@LulzSecBrazil からは日本政府への文句が飛び出した。@LulzSecBrazil とのコンタクトは、ここでタイムアウトとなった。

なお、日本語記事への短縮URLを使用し、アクセスログをとれるように設定しておいたが、筆者が URL をツイートした直後ブラジルから10件のアクセスを確認した。 @LulzSecBrazil は、その名の通りブラジルにいるメンバーらしい。

翌6月20日にも引き続き、筆者はツイッター上でインタビューを行った。今度はお互いに英語だ。余分な箇所を割愛して掲載すると、下記のようなやりとりがあった。

K_Ichida(筆者)「どうやってLulzSecのメンバーになったの?」

LulzSecBrazil「それは極秘事項」

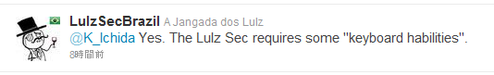

K_Ichida「LulzSecのメンバーになるための条件は何?」

LulzSecBrazil「'keyboard habilities'だね」

K_Ichida「えっと、habilities は hacking + abilitiesってこと?(ようするにハッキング技能をしゃれて言ってる)」

LulzSecBrazil「そうそう」

K_Ichida「もうちょっと具体的に」

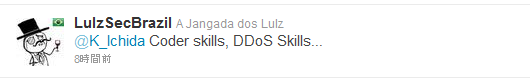

LulzSecBrazil「プログラミングとDDosの腕前さ」

K_Ichida「ふーん、どうやって技術があるってのを証明するの? 実際にやってみせるわけ?」

LulzSecBrazil「そう、今、オレはブラジル政府のサイトを落とした。とりあえずひとつのIPは死んでる。次のステップにとりかかってるとこ(完全に落とそうとしているらしい)」

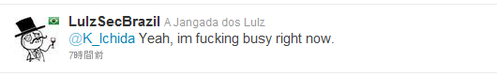

しばらく沈黙。どうやらかなり忙しくなってきたらしい。

K_Ichida「もしかして忙しい?」

LulzSecBrazil「今はクソ忙しい」

K_Ichida「わかった。じゃあ、また今度質問する」

終了後反省点もあった。いろいろ訊きすぎたかもしれない。

というわけで、今後も引き続き、LulzSec ウォッチします。

(一田和樹)

筆者略歴:作家。カナダ在住

一田和樹著/原書房刊「檻の中の少女」

http://www.amazon.co.jp/gp/product/456204697X/