ポストStuxnetの制御システムセキュリティ対策(JPCERT/CC)

イランの核開発計画を混乱させたことで話題となったStuxnet。制御システムの業界では、Stuxnet前とStuxnet後の世界で、セキュリティの考え方を根本から見直さなければならなくっなたという。具体的にどう変わったのか、どんな対策があるのか、今後どうなっていくのか。

特集

特集

そんな疑問に応えるべく、「ものづくりNEXT 2011」で行われた専門セミナーをもとに、発表者へのヒアリングを交えた内容をまとめてみたい。

セミナーの講演者は、JPCERTコーディネーションセンター(JPCERT/CC)情報流通対策グループ マネージャー 古田洋久氏である。

●制御システムのサイバー攻撃は現実のものに

古田氏によれば、2000年ごろまで制御システムは、セキュリティ問題とは無縁といえる状態だったという。システムは独自のハードウェアおよびソフトウェアで構成され、他のネットワークと接続されることはなく、完全に閉じられた環境で動いていた。

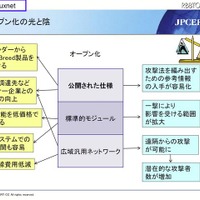

しかし、2000年以降、市場のニーズは制御システムや組み込み機器に対しても、安価でありながら高機能な製品、カラー液晶などを使ったリッチなインターフェイスなどを要求するようになった。連動して制御システムなども汎用OSやオープンシステムの採用が進み始めた。また、省力化や市場の複雑化にともなって、制御システムとエンタープライズシステムとの相互接続や集中管理の要望も高まっていった。

結果として、制御システムも通常の業務システムやインターネットと同じサイバーインシデントの脅威にさらされることになった。とくにオープンシステム化は、利用者にとって調達の共通化、コストダウン、グローバル戦略との整合など多くのメリットがある反面、陰の部分として、攻撃者にとっても、攻撃情報が公開されており、リモートでの攻撃が可能になるなど、低いコストで大きな影響を与えることができ、攻撃パフォーマンスが大きくなるといった面も存在している。

事実、2000年以降、いくつかの制御システムのセキュリティインシデントが発生し始めた。オーストラリアでは、汚水処理システムが、解雇された元社員によって侵入され、環境汚染が広がった。アメリカでは原子力発電所がコンピュータウイルスによって停止させられてしまった。それでも、多くの関係者は、ネットにつなぐようになったから、「サイバー攻撃の余波を受けただけなのでファイアウォールで防げるはず」、「攻撃や侵入された場合、システムは異常な動きをするのですぐに発見できる。」と考えていた。専門家が、制御システムやインフラはサイバーテロの標的にされると警告を発していたにもかかわらず、業界関係者にとってサイバー攻撃は現実のものと認識されていなかった。

●高度に設計されたStuxnetはみえない脅威

しかし、現実には攻撃はっ始まっていた。2010年のStuxnetの発見によって、状況は一変する。Stuxnetは2010年6月17日にベラルーシのウイルス対策ベンダーによってサンプルが発見された。約1カ月後、著名なセキュリティブロガーがこのウイルスを取り上げたところ、ウイルスの標的とされたシーメンス社がサポート情報を公開し、認証局のベリサインがStuxnetの証明書を無効化し、マイクロソフトがセキュリティアドバイザリを公開するなど、Stuxnetへの対応に動いた。そして9月にはイランのウラン濃縮施設の遠心分離機がStuxnetの攻撃によって誤動作させられていたことが発覚し、問題が一気に表面化した。

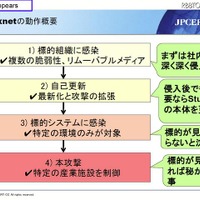

Stuxnetはrootkit機能を持っており、C&Cサーバ(指令サーバ)と通信し、自身をバージョンアップさせながら、さまざまな破壊活動を行えるようになっている。しかも、システムが発するエラーや警告信号を無効化し、感染や異常に気がつかせない機能や、感染コードを表示させないような機能も持っていた。

感染経路は、複数の脆弱性をついて、ワームのようにさまざまなシステムに侵入する場合、USBメモリなど経由して制御システムに侵入する場合などがある。Stuxnetの特徴は、ここで侵入したシステムが「標的」かどうかを判別し、そうでないシステムの場合、感染を拡大するだけでで目立つ活動を行わない。その標的とは、シーメンス社製の特定のシーケンサ(PLC)であり、さらに特定ベンダー向けの周波数変換ドライブの動作周波数を狙った攻撃コードも確認されている。この条件が、イランのウラン濃縮施設の遠心分離機の制御に一致するとして、高度な情報を持ったものによる攻撃であることが疑われた。しかも、この施設は1年近くもStuxnetによって攻撃され続けていたという。

古田氏は、Stuxnet後は、制御システムのセキュリティ対策を徹底しなければいけない状態にあるが、業界の対応は追いついていないとする。認証の不備や甘さ、無防備なシステム設計、セキュアでないコーディングなど、PCやエンタープライズシステムでは浸透している基本的な対策ができていないと、現状を分析している。セキュリティ研究者がちょっと調べるだけで、制御システムには多数の脆弱性が発見できるともいう。

●2012年はDuquのような新しい脅威にも備えよ

続けて、その対策について古田氏は、「基本的には脆弱性を取り除く、設計時に脆弱性を作り込まない、防御態勢を確立するといったことが重要です。また、業界においてもPLCやネットワーク機器などの制御系製品のセキュリティ対策や業界によるセキュリティ認定制度などにも期待したいです。」という。

具体的には、OSやアプリケーションの脆弱性情報の収集とセキュリティパッチの管理、認証システムやアクセス制御の徹底、ファイアウォールの設置、USBメモリやモバイル機器の管理、セキュリティレベルごとのゾーン分けとゾーン間の認証やアクセス制御など、エンタープライズシステムで採用されている対策はどれも有効である。とくに、最近では、侵入を防御するだけでなく、侵入された前提での対策も重要となってきている。

誤動作やエラーだけでなく、正常時と異常時の状態の監視、侵入検知システムやログの監視なども怠ってはいけない。侵入されても、逸脱事象を掌握できるふるまい監視や原因不明のハードウェア障害の管理、侵入検知システムの導入などの異常検知も効果的である。

運用面では、インシデント発生時の対応態勢の確立、対応訓練、システム全体をリカバリできるバックアップ管理などが挙げられる。

Stuxnetは1年前の脅威だが、最近でもDuqu(デューキュー)といった新しいタイプの脅威も発見されている。Duquは攻撃コードが確認されていないが、プラグインで機能拡張ができるrootkit、C&Cサーバとの通信機能、一定期間経過した場合の自己削除、など非常に気になる特徴を備えている。

制御システムに関わる情報の偵察を行っているとも考えられ(古田氏)、可能性としては、プラグイン機能を使って汎用的な攻撃を可能にするプラットフォームの構築を狙っていることもありうる。

Duquについての詳細は不明な点が多いが、Stuxnetとの類似性や機能改善がみられるとの報道もあり、制御システムへの攻撃は一過性のものとみるべきではない。日本でも防衛産業の企業や重工業のサイバー攻撃が問題になっている。これらのサーバから収集された情報が、次の攻撃フェーズに使われるものでないことを祈りたいが、経済産業省も制御システムセキュリティに関する標準化と製品認定制度、およびサイバーインシデントへの対応を検討するタスクフォースを立ち上げ、2012年2月には制御システムセキュリティのカンファレンスを共催するなど、政府の取り組みも活発となる。

制御システム業界においてもサイバー攻撃への備えが急務といえるだろう。

after Stuxnet――激変した制御システムセキュリティ対策

《中尾真二@RBB TODAY》

関連記事

この記事の写真

/