Apache Strutsでリモートから任意のコマンドを実行できる脆弱性の検証レポートを公開(NRIセキュアテクノロジーズ)

NRIセキュアテクノロジーズ株式会社が運営するNCSIRTは12月20日、Apache Strutsにてリモートから任意のコマンドを実行できる脆弱性の検証レポートを公表した。本脆弱性は、CVE及びJVNにまだ登録されておらず、8月17日に公表された CVE-2010-1870 とは別の問題である。

脆弱性と脅威

セキュリティホール・脆弱性

これは、9月5日、Apache Struts 2.2.3.0以下において、リモートから任意のコマンドを実行できる脆弱性が発見され、修正情報がリリースされているもので、この脆弱性を悪用することにより、Webサーバ上で不正なプログラムを実行したり、Webサーバ乗っ取り、フィッシングサイトへの改造、ホームページ改ざん、サービス妨害等を実施できる可能性がある。

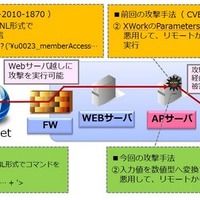

NCSIRTの検証によれば、攻撃は、数値型のフィールドの値にOGNL式を入力してWebアプリケーションに値を送信することで、入力値を数値型へ変換する処理にてエラーを発生させ、OGNLで表現された任意のコマンドを実行する手法であり、外部からWebサーバに対する任意のコマンド実行が可能であることを検証した他、特定のデータ(セッション情報)を改ざんすることで、他のユーザへのなりすましが可能であることも実証した。

同脆弱性への対策は、Struts 2.2.3.1以上へバージョンアップすることで行う。

《ScanNetSecurity》

関連記事

この記事の写真

/