After Stuxnet、PLCの脆弱性の現実--制御システムセキュリティカンファレンス 2012

最後に、Stuxnetに関する誤解ついて、福森氏の意見を披露した。まず、Stuxnetには外部と通信するため出口対策が重要だという誤解である。

研修・セミナー・カンファレンス

セミナー・イベント

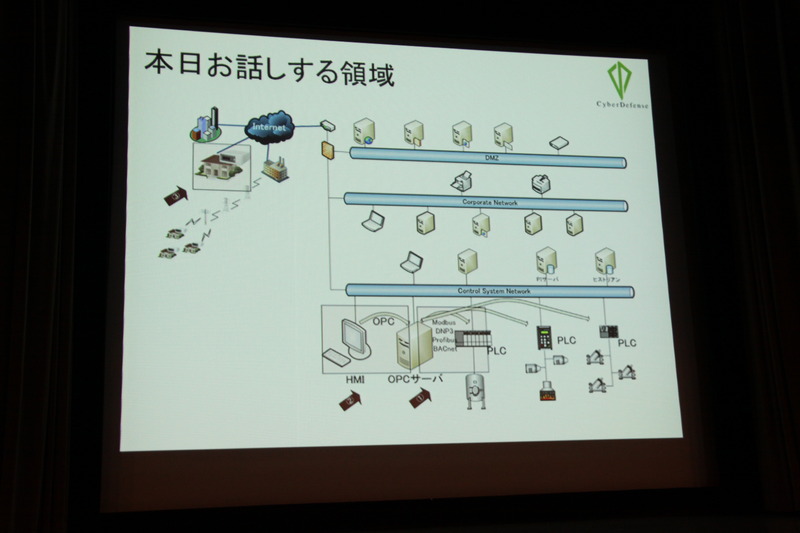

福森氏の講演は、Stuxnetで狙われたとされる制御システムの中核を構成するPLC(Programmable Logic Controller)とHMI(Human Machine Interface)、さらには今後一般家庭への普及が見込まれるスマートメータに関する脆弱性やセキュリティ上問題のある仕様について解説を行い、現状の多くの制御システム関連製品の危険性を説くものだった。

PLCは、シーケンサーなどとも呼ばれ制御システムの要となる装置だ。多数のIOチャネルを持つ専用コンピュータで、上位のコンピュータと連携しながら、内部のプログラムが、各種センサーから情報を読み取り、リレーやスイッチなどを制御する。これによって、プラント施設やロボットなどが制御される。HMIは、上位のコンピュータで動作し、PLCを含むシステム全体の稼働状態を、操作員が監視したり、指令を与えたりするためのソフトウェアである。

Stuxnetでは、ウラン濃縮工場の遠心分離機に利用されている特定のPLCの動作設定を書き換えていたとの解析結果が報告され、かなり高度な技術や強力な意図を感じるものとして話題となった。しかし、だからといってPLCそのものへの攻撃が難しいものかというと、福森氏は決してそうではないという。

制御システムの足回りや設置環境が変化して攻撃が現実化している現在でも、それに対応した対策がとられていない。情報セキュリティがPCの世界と比べて10年は遅れているという。機器どうしやPCとの接続用のプロトコルも、元来はRS-232Cなどを利用し独自のプロトコルを利用していたので、認証や暗号化を装備していないのだが、そのまま足回りをイーサネットやTCP/IPに置き換えただけのものがほとんどだ。インターネットの世界では考えられない「仕様」で多くの製品が作られ続けているというのだ。Stuxnetも、制御システムにたどり着くまでは高度な技術を要したが、制御システムの前まで来れば、後は鍵のない家に入る泥棒のように容易に何でもできたのである。

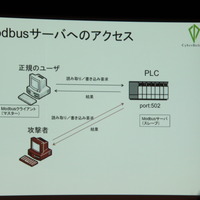

まず、多くのPLCには、通信相手に対する認証がないので、与えられた命令やプログラムは無条件に実行してしまう。また、バッファオーバーフローの対策もほとんどされていないので、簡単に脆弱性が見つかり、攻撃者が任意のコードを実行できるケースも少なくない。ICMPの処理にも問題があり、例えば、ポートスキャンや大きいサイズのpingでクラッシュするPLCもしばしば見られる。単純なクラッシュは、PCの世界では効果の薄い「攻撃」とも言えようが、制御システムではクラッシュによるPLCの制御の停止が、物理的あるいは化学的に重大な異常事態を招き、大きな被害が発生する可能性があるのだ。

また、メンテナンスや機能を重視するためか、HTTP、TELNET、FTPなどのサービスを利用可能にしているPLCも多く、福森氏は、「これらサービスのデフォルトパスワードやメンテナンス用アカウント、アクセス制御にセキュリティ上の問題が残されたままであることも珍しくない。」という。

利用者認証の甘さはHMIでも同様であり、製品によっては、ハードコードされたパスワードや、デバッグモードでログインできるメンテナンス用のアカウントが存在するものもあるそうだ。ウェブアプリケーションの作り方においても、HTTPリクエストのパラメータにSQL文が記述できるようになっている製品、「../../」などの指定によって任意のディレクトリに移動(ディレクトリトラバーサルの問題)できる製品、strcpyの対策はしていたがsprintfによるバッファオーバーフローの対策をしていない製品、コンパイルにセキュリティオプションを設定していない製品、パスワード(暗号化保存)管理のレジストリを削除すると、工場出荷の新規パスワード設定に戻る製品、といった様々な脆弱性が確認されていると福森氏は述べる。

続いてはスマートメータの脆弱性だ。スマートメータは、電気代の計測のために設置されるメータ(積算電力計)をデジタル化しネットワーク対応(IP接続が多い)させたものだ。これによって、きめ細かな時間帯別課金を可能にしたり、それによるピーク時の需要抑制を制御したり、さらに付加価値サービスなどを装備した、いわゆるスマートグリッドを実現するための宅内装置となるものだ。

スマートメータは、Stuxnetとは直接関係ないが、PLCと同様に、認証や暗号化、ICMPハンドリングに問題があるという。福森氏は、スマートメータの場合に、インフラへの攻撃だけでなくプライバシーの問題にも配慮する必要があると指摘した。

スマートメータは電力会社やサービスプロバイダ―に定期的にモニタリングデータを送信している。より高度な制御や付加価値サービスを得ようと秒単位でのモニタリングがなされるケースもあるが、仮に2秒ごとの消費電力データが得られれば、変動の様子を分析することで、どんな種類の家電製品がどの時間帯に使用されたのか、TVについては視聴しているチャンネルまで推定が可能だという。

最後に、Stuxnetに関する誤解ついて、福森氏の意見を披露した。まず、Stuxnetには外部と通信するため出口対策が重要だという誤解である。Stuxnetが接続する外部サーバはすでにテイクダウンされており、また、Stuxnetの目的は情報収集のようなスパイ行為ではないので、出口対策は無意味だ。

また、福森氏は、攻撃者がPLCの制御をやりそこなったと見ている。Stuxnetの影響は、遠心分離器の頻繁な故障という形で発生したとされているが、真の狙いは、装置を故障させることではなく、その製品である原爆の素材を粗悪品化することだったというわけだ。制御システムを利用して製品を製造している事業者にとっては、最悪のシナリオとも言えよう。

制御システムのエンジニアはこれらの現状を把握し、セキュリティに対する意識を高め、暗号化など少しずつでも対策を広げてほしいと、そしてセキュリティ関係者は、制御システムのことをもっと知るべきだと述べて、セッションを終了した。

《ScanNetSecurity》

関連記事

この記事の写真

/