内閣府を偽った不審メールを確認(トレンドマイクロ)

トレンドマイクロは12日、内閣府を偽った不審メールを受信したという複数の報告を受け、解析を行ったことを公表した。標的PCの遠隔操作が目的とみられる、バックドア型の不正プログラムが仕込まれていたという。

脆弱性と脅威

脅威動向

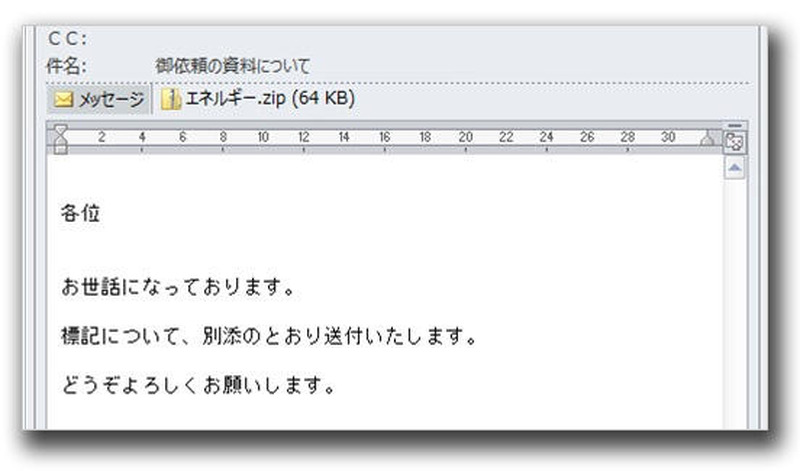

この不正メールは、「御依頼の資料について」という件名のもと、内閣府に実在する人物を詐称して送られており、「エネルギー.ZIP」というファイルが添付されていた。トレンドマイクロでは「非常に漠然とした件名と本文から不特定多数に対して送りつけられる意図が想定される」としている。

添付ファイルを解析したところ、トレンドマイクロでは「BKDR_POISON.AB」という名前で検出されるバックドア型不正プログラムを確認したとしている。ここ最近では、バックドア型不正プログラムとして、遠隔操作で犯罪予告を行うのに使われていたとされる「BKDR_SYSIE.A」(iesys.exe)が有名になったが、今回確認された「BKDR_POISON.AB」も、ファイル・プロセ・サービス・デバイスなどの操作といった機能はもちろん、シェルコマンドの実行や画面キャプチャ、Webカメラ表示の閲覧、マイク音声の取得、キャッシュされたパスワードの取得など、さまざまな機能を有していた。

「BKDR_POISON.AB」はPoisonIvyというRAT(Remote Administration Tool)作成ツールによって作成されたもので、使い勝手の良さから広く利用されている実情をトレンドマイクロでは確認しているとのこと。2012年上半期には、日本国内で確認されている標的型サイバー攻撃(持続的標的型攻撃)の約40%近くでこのPoisonIvyが使われていることがあきらかになっている。

内閣府を偽った不審メールが流行、遠隔操作目的か……トレンドマイクロが内容を解析

《冨岡晶@RBB TODAY》

関連記事

この記事の写真

/