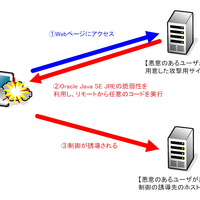

「Oracle Java SE JRE」に任意のコードが実行される脆弱性の検証レポート(NTTデータ先端技術)

NTTデータ先端技術は、「Oracle Java SE JRE」のJAX-WSクラスの脆弱性により、任意のコードが実行される脆弱性に関する検証レポートを公開した。

調査・レポート・白書・ガイドライン

調査・ホワイトペーパー

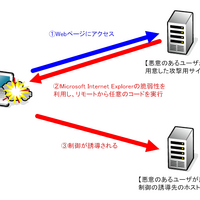

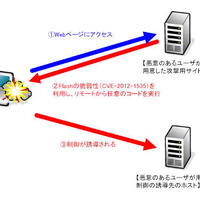

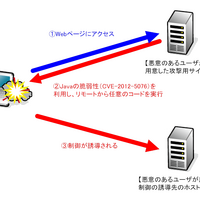

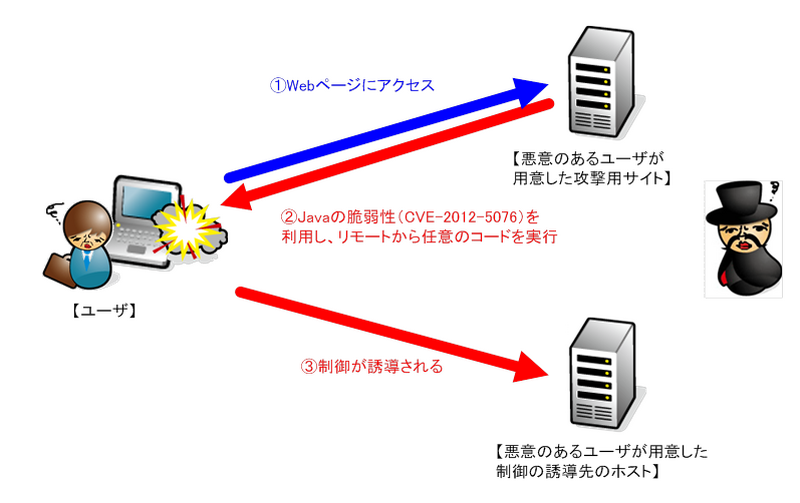

検証は、Windows XP、Windows Vista、Windows 8およびJava SE JRE 7 Update 7を検証ターゲットシステムとして実施した。ターゲットシステム上で悪意のあるユーザが作成したWebページを閲覧させることで、攻撃コードを実行させる。それによって、ターゲットシステムにおいて任意のコードを実行させる。ターゲットシステムは、悪意のあるユーザが用意したホストに制御が誘導される。今回の検証に用いたコードは、ターゲットシステム上から特定のサーバ、ポートへコネクションを確立させるよう誘導し、システムの制御を奪取するもの。これにより、リモートからターゲットシステムが操作可能となる。検証の結果、誘導先のコンピュータ(Debian)のターミナル上にターゲットシステム(Windows 7)のプロンプトが表示され、ターゲットシステムの制御の奪取に成功した。

関連記事

この記事の写真

/