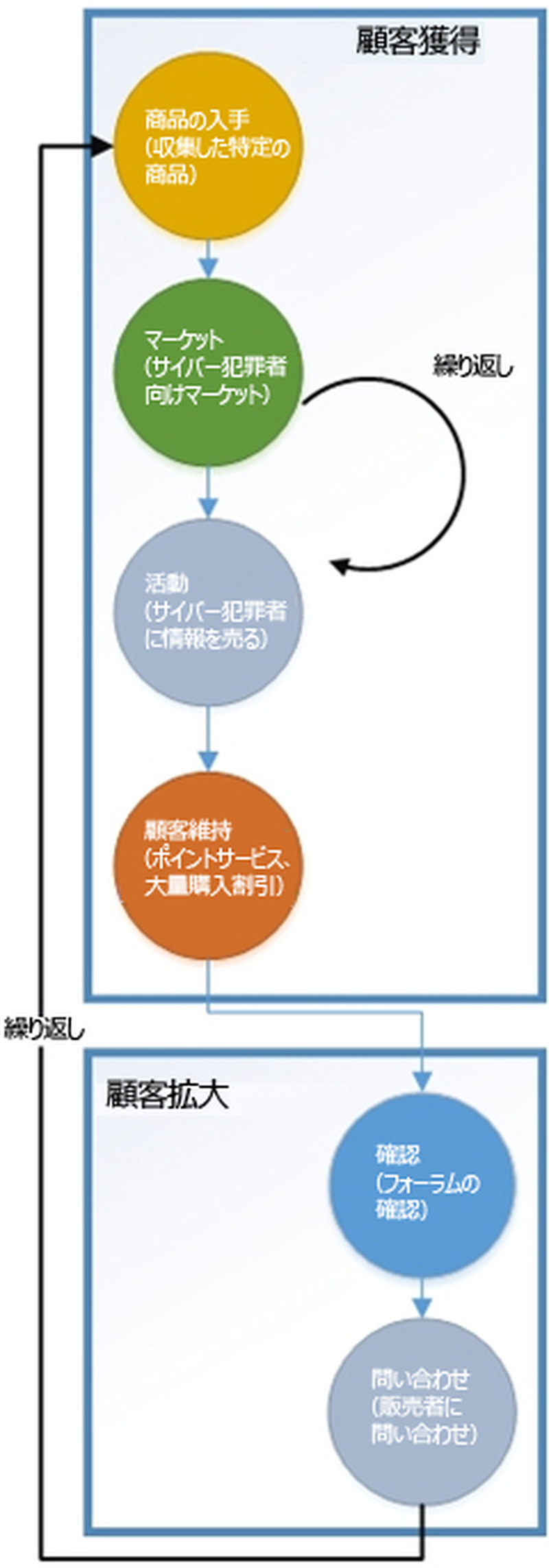

サイバー犯罪者が利用するビジネスモデルとは(トレンドマイクロ)

トレンドマイクロは、サイバー犯罪者が利用するビジネスモデルや、ユーザがどのようにしてそうした策略から身を守ることができるかについて、ブログで説明している。

脆弱性と脅威

脅威動向

個人情報の多くは複数の情報元から収集される。ひとつは、不正プログラムに感染したコンピュータからの収集。2つ目は、サイバー犯罪者が狙いを定めた企業からの収集。同社では、ユーザ自身の個人情報を安全に保つ基本的な注意事項として、以下を挙げている。

・信頼できるショッピングサイトを利用する

・SSL / TLS接続を使用しているサイトで買い物をする

・「一時的」なクレジットカード番号を使用する

・ホストベースのセキュリティソフトをインストールする

・サービスの提供者側に問い合わせる

・個人情報を投稿しない

・直感を信じる

・認証情報を確認する

関連記事

この記事の写真

/