韓国への大規模サイバー攻撃、目的はファイルシステムの破壊か(FFRI)

FFRIは、韓国で3月20日に発生した大規模なサイバー攻撃に関連するマルウェア検体を入手し、同社製品の「FFR yarai」で詳細解析を行った結果を発表した。

脆弱性と脅威

脅威動向

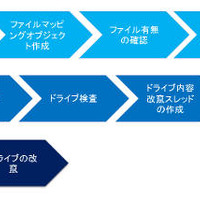

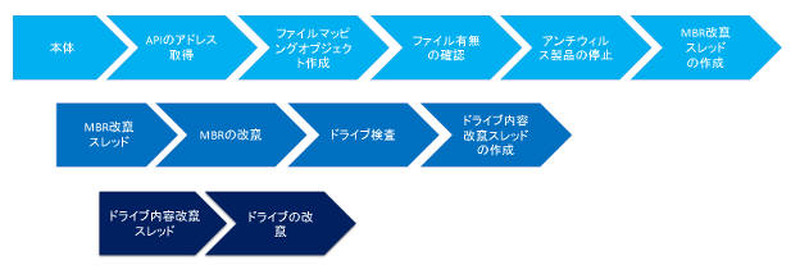

その後、WinExec経由でtaskkillコマンドを実行し、ウイルス対策製品のプロセスの動作を停止させる。ここで停止されるpasvc.exeおよびclisvc.exeは韓国製のセキュリティ製品のプロセスであり、本マルウェアが韓国を標的としたものであることが推測できる。MBR改ざんスレッドでは、感染したPCに搭載されているHDDのマスターブートレコード(MBR)を「PRINCPES」という文字列で上書きする。

さらに固定またはリムーバブルディスクを発見すると、ドライブ内容改ざんスレッドを生成してドライブ内容を改ざんする。MBRとドライブ内容の両方が改ざんされるため、MBRを復旧してもファイルへのアクセスができず、被害にあったドライブは利用できない状態になる。また、FFRIではこの検体にはネットワーク通信やレジストリの改ざん、自己複製などの機能の存在を確認していないため、このマルウェアによる情報搾取などの被害は発生せず、ファイルシステムの破壊を目的にしているとしている。

関連記事

この記事の写真

/